Les attaques de phishing sont de plus en plus sophistiquées et difficiles à détecter, mais il existe toujours des signes révélateurs qui peuvent vous aider à les repérer avant qu’il ne soit trop tard. Découvrez ces indicateurs clés que les experts en sécurité utilisent pour identifier les liens de phishing :

1. Vérifiez les URL suspectes

Les URL de phishing sont souvent longues, déroutantes ou remplies de caractères aléatoires. Les attaquants les utilisent pour dissimuler la véritable destination du lien et induire les utilisateurs en erreur.

La première étape pour vous protéger consiste à inspecter soigneusement l’URL. Assurez-vous toujours qu’elle commence par « HTTPS », car le « s » indique une connexion sécurisée utilisant un certificat SSL.

Il faut toutefois garder à l’esprit que les certificats SSL ne suffisent pas à eux seuls. Les cyberattaquants utilisent de plus en plus souvent des liens HTTPS d’apparence légitime pour diffuser du contenu malveillant.

C’est pourquoi vous devez vous méfier des liens trop complexes ou qui ressemblent à un mélange de caractères.

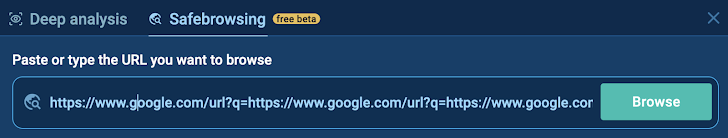

Des outils comme Safebrowsing d’ANY.RUN permettent aux utilisateurs de vérifier les liens suspects dans un environnement sécurisé et isolé sans avoir à inspecter manuellement chaque caractère d’une URL.

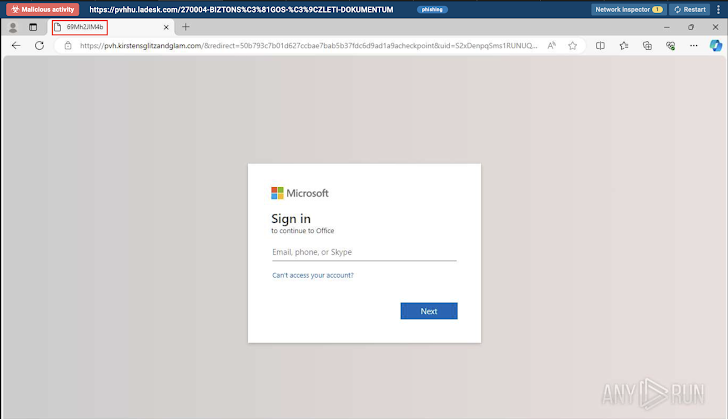

Exemple:

L’un des cas récents impliquait que la redirection d’URL de Google était utilisée plusieurs fois pour masquer le véritable lien de phishing et rendre difficile le traçage de la véritable destination de l’URL.

|

| URL complexe avec redirections |

Dans ce casaprès le « Google » initial dans l’URL, vous voyez 2 autres occurrences de « Google », ce qui est un signe clair d’une tentative de redirection et d’une mauvaise utilisation de la plateforme.

|

| Analyse d’un lien suspect à l’aide de la fonction Safebrowsing d’ANY.RUN |

Vérifiez un nombre illimité d’URL suspectes avec l’outil Safebrowsing d’ANY.RUN.

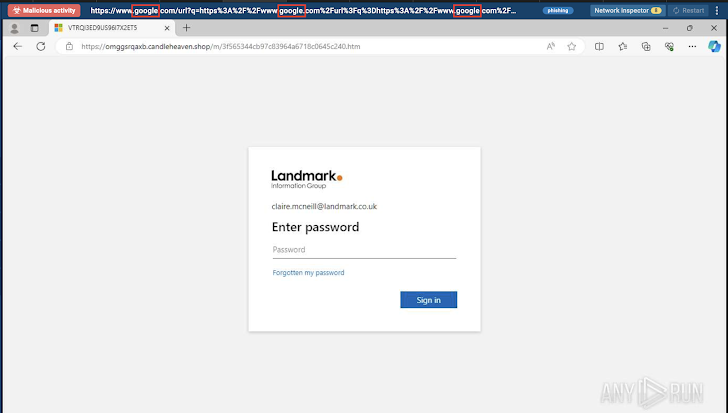

2. Faites attention aux chaînes de redirection

Comme vous pouvez le constater à partir de l’exemple mentionné ci-dessus, la redirection est l’une des principales tactiques utilisées par les cyberattaquants. En plus de prendre en compte la complexité de l’URL, découvrez où le lien vous mène.

Cette tactique étend la chaîne de diffusion et perturbe les utilisateurs, ce qui rend plus difficile la détection de l’intention malveillante.

Un autre scénario courant est celui où les attaquants envoient un e-mail, affirmant qu’un fichier doit être téléchargé. Mais au lieu d’une pièce jointe ou d’un lien direct, ils envoient une URL menant à des redirections, demandant finalement des informations de connexion pour accéder au fichier.

Pour enquêter en toute sécurité, copiez et collez le lien suspect dans l’outil Safebrowsing d’ANY.RUN. Après avoir exécuté la session d’analyse, vous pourrez interagir avec le lien dans un environnement sécurisé et voir exactement où il redirige et comment il se comporte.

Exemple:

|

| Chaîne de redirection affichée dans la VM de ANY.RUN |

Dans cette instanceLes pirates ont partagé un lien apparemment inoffensif vers une page de stockage de fichiers. Cependant, au lieu de mener directement au document souhaité, le lien a redirigé les utilisateurs à plusieurs reprises, les amenant finalement sur une fausse page de connexion conçue pour voler leurs identifiants.

3. Inspectez les titres de page étranges et les favicons manquants

Une autre façon de repérer les liens de phishing consiste à prêter attention aux titres des pages et aux favicons. Une page légitime doit avoir un titre qui correspond au service avec lequel vous interagissez, sans symboles étranges ni charabia. Des caractères suspects et aléatoires ou des titres incomplets sont souvent des signes que quelque chose ne va pas.

Outre le titre de la page, les sites Web valides disposent d’un favicon qui correspond au service. Un favicon vide ou générique indique une tentative de phishing.

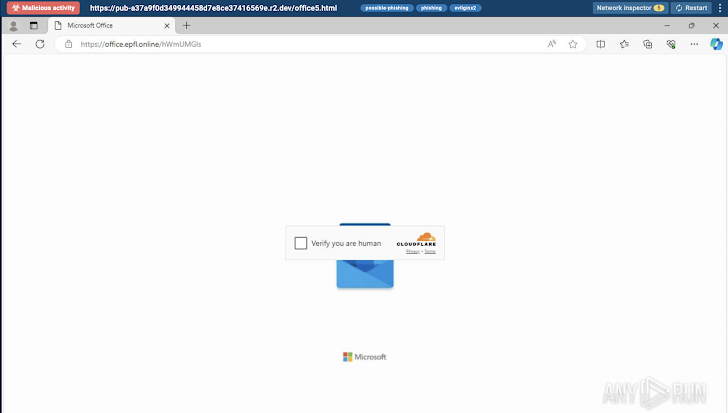

Exemple:

|

| Un titre de page suspect ainsi qu’un favicon Microsoft cassé ont été analysés dans ANY.RUN |

Dans ce Session de navigation sécuriséevous remarquerez que le titre de la page et le favicon ne correspondent pas à ce que vous attendez d’une page de connexion Microsoft Office légitime.

Normalement, vous devriez voir le favicon Microsoft accompagné d’un titre de page clair et pertinent. Cependant, dans cet exemple, le titre est composé de chiffres et de lettres aléatoires, et le favicon Microsoft est cassé ou manquant. Il s’agit d’un signal d’alarme majeur qui indique probablement une tentative de phishing.

4. Méfiez-vous des abus liés aux CAPTCHA et aux contrôles Cloudflare

Une tactique courante utilisée dans les liens de phishing est l’abus des systèmes CAPTCHA, en particulier la vérification « Je ne suis pas un robot ».

Bien que les CAPTCHA soient conçus pour vérifier les utilisateurs humains et protéger contre les robots, les attaquants de phishing peuvent les exploiter en ajoutant des défis CAPTCHA inutiles et répétitifs sur des sites Web malveillants.

Une tactique similaire implique l’utilisation abusive de services comme Cloudflare, où les attaquants peuvent utiliser les contrôles de sécurité de Cloudflare pour ralentir les utilisateurs et masquer la tentative de phishing.

Exemple:

|

| Abus de vérification Cloudflare observé dans la session Safebrowsing d’ANY.RUN |

Dans ce séance d’analyseles attaquants utilisent la vérification Cloudflare comme une couche trompeuse dans leur stratagème de phishing pour ajouter de la légitimité et masquer leur intention malveillante.

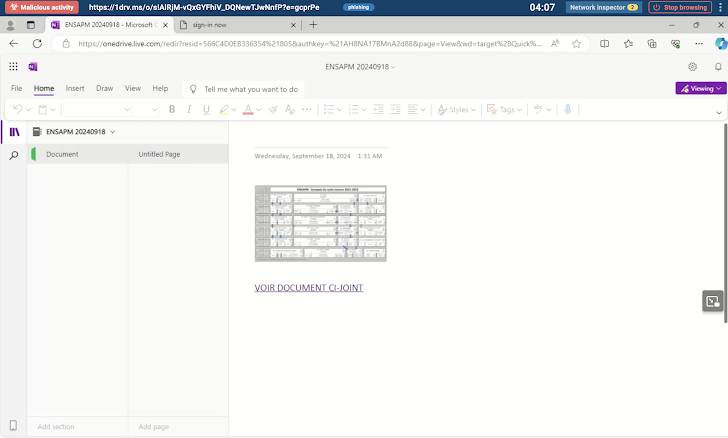

5. Vérifiez les domaines Microsoft avant de saisir les mots de passe

Les pirates informatiques créent souvent des sites Web qui imitent des services de confiance comme Microsoft pour inciter les utilisateurs à fournir leurs identifiants. Bien que Microsoft demande généralement des mots de passe sur quelques domaines officiels, il est important de rester prudent.

Voici quelques-uns des domaines Microsoft légitimes où des demandes de mot de passe peuvent se produire :

N’oubliez pas que votre organisation peut également demander une authentification via son domaine officiel. Par conséquent, il est toujours judicieux de vérifier le lien avant de partager les informations d’identification.

Utiliser Navigation sécurisée d’ANY.RUN fonctionnalité permettant de vérifier la légitimité du site avant de saisir des informations sensibles. Assurez-vous de vous protéger en vérifiant à deux reprises le domaine.

6. Analyser les liens avec les éléments d’interface familiers

Vous pouvez également repérer les liens de phishing en examinant attentivement les éléments d’interface des programmes. Gardez à l’esprit que les éléments d’interface de programme sur une page de navigateur avec un formulaire de saisie de mot de passe constituent un signe d’avertissement majeur.

Les attaquants tentent souvent de gagner la confiance des utilisateurs en imitant des interfaces logicielles familières, telles que celles d’Adobe ou de Microsoft, et en y intégrant des formulaires de saisie de mot de passe.

Cela permet aux victimes potentielles de se sentir plus à l’aise et de réduire leurs défenses, ce qui les conduit finalement dans le piège du phishing. Vérifiez toujours les liens contenant de tels éléments avant de saisir des informations sensibles.

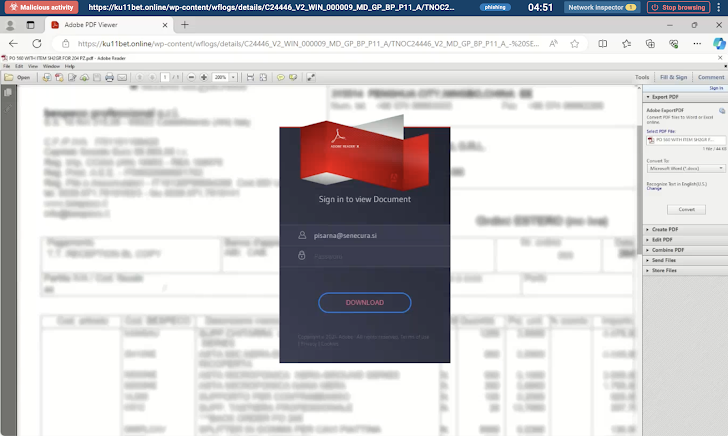

Exemple:

|

| Éléments d’interface imitant Adobe PDF Viewer |

Dans ce Session de navigation sécuriséeles attaquants ont imité Adobe PDF Viewer, en intégrant son formulaire de saisie de mot de passe.

Explorez les liens suspects dans le navigateur virtuel sécurisé d’ANY.RUN

Les liens de phishing peuvent être extrêmement dommageables pour les entreprises, entraînant souvent la compromission d’informations sensibles telles que les identifiants de connexion et les données financières en un seul clic.

La fonction Safebrowsing d’ANY.RUN offre un navigateur virtuel sécurisé et isolé où vous pouvez analyser en toute sécurité ces liens suspects en temps réel sans risquer votre système.

Explorez les sites Web suspects en toute sécurité, inspectez l’activité du réseau, détectez les comportements malveillants et collectez des indicateurs de compromission (IOC) pour une analyse plus approfondie.

Pour un niveau d’analyse plus approfondi sur les liens ou fichiers suspects, le sandbox d’ANY.RUN offre des capacités encore plus avancées pour la détection des menaces.

Commencez à utiliser ANY.RUN dès aujourd’hui gratuitement et profitez de sessions illimitées de Safebrowsing ou d’analyse approfondie !