Lisez l’article complet pour découvrir les points clés de la récente conférence d’Andy Hornegold, vice-président des produits d’Intruder, sur la gestion de l’exposition. Si vous souhaitez entendre les idées d’Andy de première main, Regardez le webinaire à la demande d’Intruder. Pour en savoir plus sur réduire votre surface d’attaqueContactez leur équipe dès aujourd’hui.

Gestion de la surface d’attaque vs gestion de l’exposition

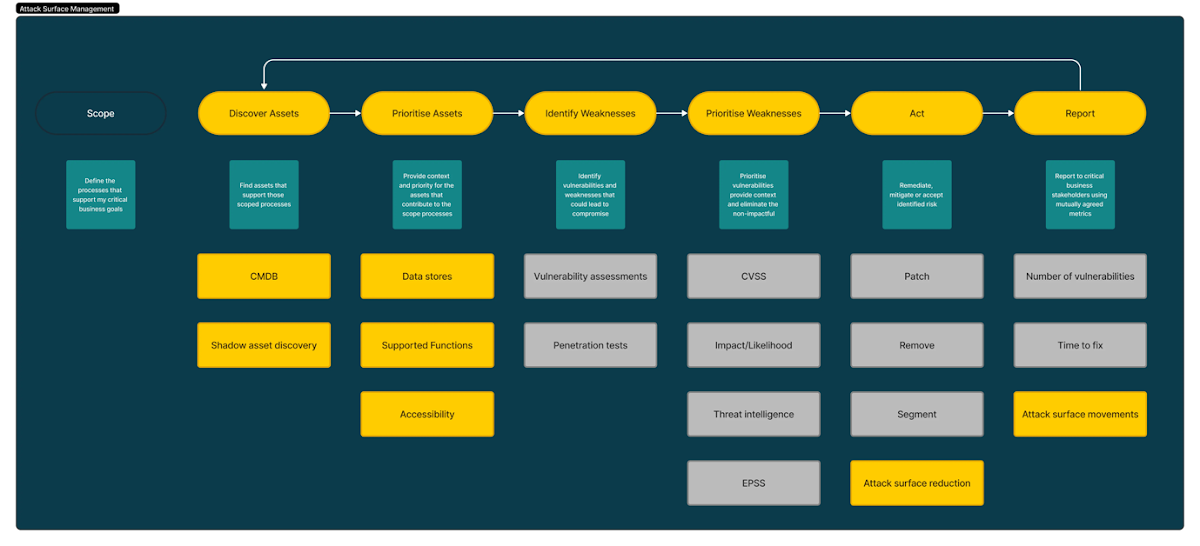

La gestion de la surface d’attaque (ASM) est le processus continu de découverte et d’identification des ressources qui peuvent être vues par un attaquant sur Internet, montrant où se trouvent les failles de sécurité, où elles peuvent être utilisées pour effectuer une attaque et où les défenses sont suffisamment solides pour repousser une attaque. S’il existe quelque chose sur Internet qui peut être exploité par un attaquant, cela relève généralement du domaine de la gestion de la surface d’attaque.

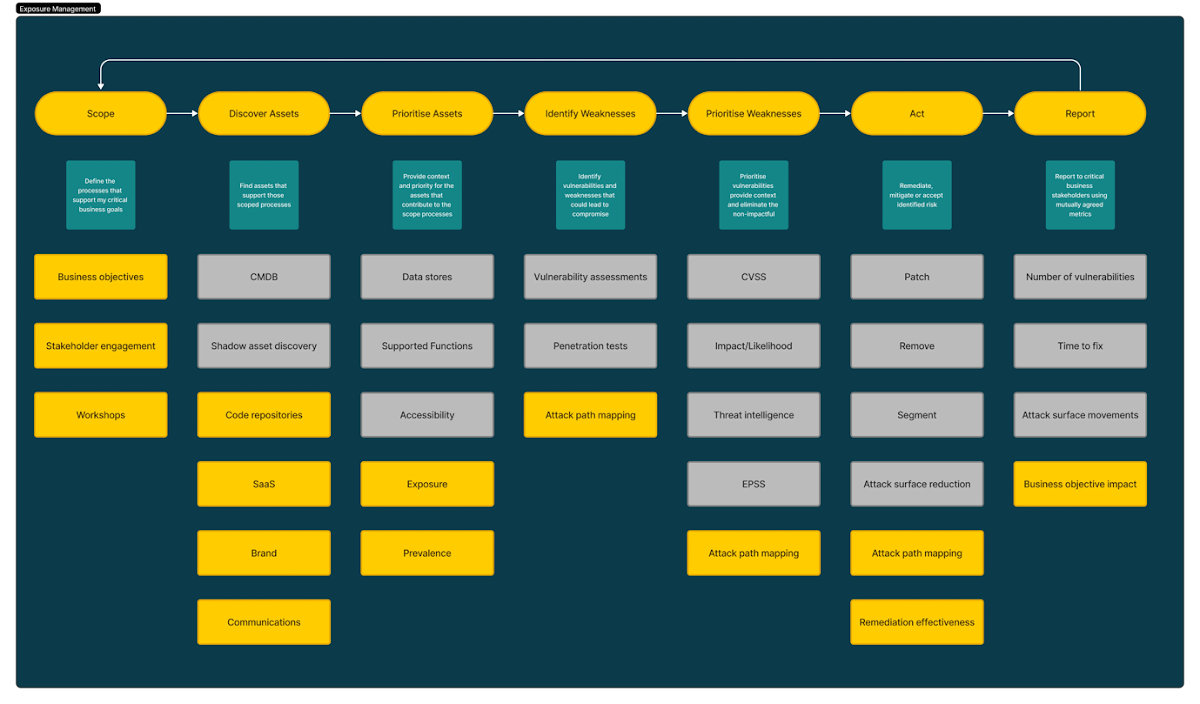

La gestion de l’exposition va plus loin et inclut les actifs de données, les identités des utilisateurs et la configuration des comptes cloud. Elle peut être résumée comme l’ensemble des processus qui permettent aux organisations d’évaluer en permanence et de manière cohérente la visibilité, l’accessibilité et la vulnérabilité de leurs actifs numériques.

Le parcours continu de la gestion des menaces

La gestion continue est essentielle pour plusieurs raisons. Votre entreprise, votre surface d’attaque et le paysage des menaces ne sont pas statiques, ils changent et évoluent constamment. De nouvelles vulnérabilités sont révélées toutes les heures, de nouveaux exploits pour d’anciennes vulnérabilités sont rendus publics et les acteurs de la menace mettent à jour leurs techniques en permanence. De plus, les nouveaux systèmes et services sont souvent exposés à Internet, et si vous exécutez des processus CI/CD, vos applications sont fréquemment mises à jour, ce qui peut créer des failles de sécurité exploitables.

Au-delà des CVE

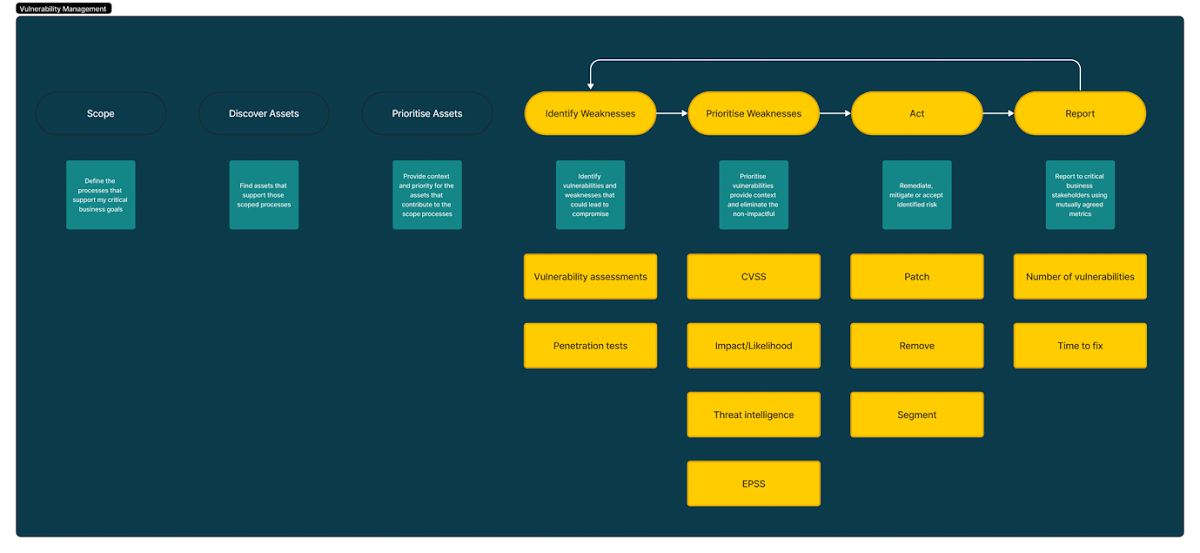

De plus en plus, la gestion des vulnérabilités est envisagée sous l’angle restreint des vulnérabilités associées à des CVE. L’équipe d’Intruder n’est pas d’accord avec cette approche et estime que toute faiblesse dans votre surface d’attaque constitue une vulnérabilité, qu’elle soit associée ou non à un CVE.

Ainsi, contrairement à l’approche étroite de la gestion des vulnérabilités, la gestion de l’exposition prend en compte l’ensemble du panorama, y compris les erreurs de configuration et les faiblesses potentielles qui n’ont pas de CVE associé. Prenons l’exemple d’une injection SQL. Elle n’a pas de CVE, mais il s’agit tout de même d’une vulnérabilité dans votre application qui pourrait entraîner de graves conséquences si elle était exploitée. De plus, l’exposition de Windows Remote Desktop à Internet n’a pas de CVE associé, mais elle introduit un risque qu’un attaquant peut tenter d’exploiter. En fin de compte, la gestion de l’exposition fournit un nom commun pour la façon dont nous percevons et gérons ces menaces.

Prioriser les vulnérabilités : la nécessité du contexte

Actuellement, la plupart des scanners de vulnérabilités fournissent une liste de vulnérabilités, chacune sous forme de point de données autonome. Par exemple, ils peuvent signaler : « Le système X présente la vulnérabilité Y ; vous devriez la corriger. » Cependant, lorsqu’il s’agit de traiter un grand nombre de vulnérabilités, ces informations ne suffisent pas à elles seules.

Une hiérarchisation efficace nécessite davantage de contexte pour garantir que les ressources limitées de votre équipe se concentrent sur les problèmes qui feront vraiment la différence. Par exemple, il est essentiel de comprendre quels actifs soutiennent vos fonctions commerciales critiques, quelles vulnérabilités peuvent être liées entre elles pour avoir un impact sur ces fonctions commerciales critiques et où un attaquant pourrait potentiellement pénétrer dans votre réseau si ces actifs étaient exploités.

Cette approche transforme la gestion des vulnérabilités des tâches cloisonnées et isolées en une stratégie cohérente, fournissant le contexte nécessaire pour déterminer non seulement si une vulnérabilité doit être corrigée, mais aussi quand.

Tout comme la méditation aide à filtrer le bombardement quotidien de pensées et de distractions, l’approche d’Intruder en matière de gestion de l’exposition vise à passer au crible le bruit pour se concentrer sur les problèmes qui comptent le plus.

Pourquoi la gestion de l’exposition est importante

La gestion de l’exposition est importante, car tout ce qui peut être corrigé ne doit pas nécessairement l’être immédiatement. Sans approche stratégique, vous risquez de perdre un temps précieux à résoudre des problèmes à faible impact, comme un certificat TLS non fiable sur un réseau interne, au lieu de traiter les vulnérabilités qui pourraient conduire à la compromission d’un système critique.

Il est possible pour vous et votre équipe d’avoir un impact disproportionné et encore plus significatif sur le profil de risque de votre organisation en ayant plus de temps à consacrer aux activités stratégiquement importantes qui sécurisent plus efficacement votre organisation. Pour y parvenir, vous pouvez éviter de réagir de manière impulsive à chaque vulnérabilité (comme si vous jouiez au jeu de la taupe), ce que la gestion de l’exposition vise à réaliser.

Il est possible de réduire le volume des tâches effectuées par votre équipe en analysant votre environnement, en comprenant quels actifs prennent en charge les processus critiques pour l’entreprise, en créant des équipes dédiées chargées de la correction de ces actifs et en définissant des seuils ou des déclencheurs qui précisent quand les problèmes doivent être résolus.

La nécessité d’une gestion de l’exposition

Les exemples récents d’attaquants ayant obtenu un contrôle total via des points d’entrée apparemment inoffensifs sont nombreux.

Un développeur de Microsoft a découvert une porte dérobée délibérément placée dans xz-utils, un utilitaire de compression de données essentiel pour Linux et les systèmes d’exploitation de type Unix. Cette vulnérabilité, trouvée dans les versions 5.6.0 et 5.6.1, permettait à un acteur malveillant inconnu d’exécuter des commandes sur des systèmes exécutant ces versions de xz-utils et dont le SSH était exposé à Internet. Le moment de la découverte a été incroyablement chanceux, elle a été découverte avant que les versions compromises de xz-utils ne puissent être intégrées à de nombreuses distributions Linux courantes comme Debian et Red Hat.

Bien qu’aucun cas d’exploitation n’ait été signalé, les risques potentiels étaient considérables. Un acteur malveillant aurait pu accéder à ces systèmes, ce qui lui aurait donné un point de départ pour compromettre d’autres systèmes sur n’importe quel réseau connecté afin d’extraire toutes les données sensibles.

Les équipes de sécurité auront consacré du temps et des efforts à déterminer si elles ont été exposées. Grâce à la gestion de l’exposition, il aurait été facile d’identifier les versions affectées dans vos environnements et d’établir rapidement que l’exposition était minime, car les versions compromises de xz-utils ne sont pas si répandues.

Il est intéressant de noter que l’effort pour intégrer la porte dérobée a duré quatre ans, révélant un plan calculé et à long terme pour compromettre les logiciels open source. Ce n’est pas nécessairement nouveau, mais cela met en lumière le fait que les menaces persistantes avancées ne se concentrent pas uniquement sur les grandes entreprises ; si les acteurs malveillants peuvent compromettre un package open source comme xz-utils et le faire atteindre les distributions grand public, alors tout le monde est en danger.

Palo Alto Networks a également lancé un appel urgent aux entreprises pour qu’elles corrigent une vulnérabilité zero-day critique, connue sous le nom de CVE-2024-3400, dans son logiciel PAN-OS largement utilisé qui alimente les produits de pare-feu GlobalProtect. Cette faille, trouvée dans les versions les plus récentes du logiciel, permet aux attaquants de prendre le contrôle total d’un pare-feu affecté à distance sans nécessiter d’authentification, ce qui représente une menace importante pour des milliers d’entreprises qui comptent sur ces pare-feu pour leur sécurité. Compte tenu de son potentiel d’exploitation à distance simple, Palo Alto a attribué à cette vulnérabilité la note de gravité la plus élevée. En utilisant les outils de gestion de la surface d’attaque à votre disposition, l’identification des actifs vulnérables devrait être presque instantanée, et avec un processus de gestion de l’exposition en place, le seuil de correction aurait dû permettre aux personnes responsables de la correction ou de l’atténuation d’agir rapidement.

Ces exemples démontrent comment les menaces peuvent être efficacement neutralisées si les organisations passent d’une approche réactive et rapide à une gestion proactive de l’exposition, où elles gèrent en permanence leur surface d’attaque.

Commencez votre parcours vers une gestion efficace de l’exposition

Pour bien démarrer, il faut commencer par des étapes pratiques et faciles à gérer :

- Utilisez ce que vous avez déjà : Tout d’abord, n’oubliez pas que vous pouvez tirer parti des services que vous utilisez déjà. Par exemple, si vous utilisez un outil comme Intruder, vous disposez déjà d’un fournisseur de gestion des vulnérabilités et de la surface d’attaque qui peut vous aider à démarrer votre approche de la gestion de l’exposition. Alternativement, un service de conseil peut mener des exercices de cartographie des chemins d’attaque et des ateliers sur les profils de menace.

- Définissez votre périmètre : Lorsque vous définissez le périmètre de votre processus de gestion de l’exposition, concentrez-vous d’abord sur les actifs exposés à Internet, car ils sont souvent les plus vulnérables aux attaques. Intruder peut vous aider en vous fournissant une vue de vos systèmes connectés à Internet, que vous pouvez utiliser comme point de départ pour votre processus de gestion de l’exposition. Vous pouvez également utiliser le marquage des cibles d’Intruder pour segmenter les systèmes dans vos périmètres définis. Dans le processus de définition du périmètre, vous cherchez également à identifier les personnes responsables de la correction du risque lorsqu’une vulnérabilité est détectée ; vous pouvez ajouter ces utilisateurs à Intruder et leur donner les moyens de corriger et de valider que les problèmes ont été résolus. Si les données sont disponibles, n’oubliez pas également de suivre les applications SaaS que vous utilisez, car elles peuvent contenir des données et des informations d’identification sensibles.

- Découvrez et priorisez vos atouts : Utilisez un outil pour identifier les actifs connus et inconnus et identifier ceux qui sont essentiels à l’entreprise et qui prennent en charge la portée que vous avez définie précédemment. Un intrus découvre automatiquement de nouvelles ressources cloud en s’intégrant à vos comptes cloud et en exécutant des contrôles automatisés pour les sous-domaines. Vous pouvez également ajouter du contexte à vos ressources en utilisant des balises pour spécifier la manière dont les systèmes contribuent à vos processus métier et le risque qu’ils représentent pour ces processus s’ils étaient compromis.

- Procéder à la découverte et à la priorisation des faiblesses : L’objectif est ensuite d’évaluer quels actifs sont les plus à risque d’être compromis et quelles sont les cibles les plus attractives pour les cyberattaquants. Avec Intruder, vous pouvez détecter les vulnérabilités dans votre infrastructure, vos applications et vos API, et recevoir une liste de problèmes prioritaires afin de savoir sur quoi agir en premier. Intruder fournit également une approche continue de la découverte et de la priorisation des vulnérabilités en surveillant votre réseau, en vous montrant ce qui est exposé et en lançant des analyses lorsque quelque chose change.

- Acte: Il est alors temps d’agir, que ce soit par des mesures correctives, des mesures d’atténuation ou l’acceptation des risques. Intruder facilite la gestion et la vérification de vos efforts de correction. Exécutez des analyses de correction, exportez les problèmes vers vos systèmes de gestion des tickets, configurez des alertes dans Slack et Teams, et bien plus encore.

Ramener tout à la maison

En fin de compte, nous disposons tous d’un temps limité.

En minimisant les distractions et en permettant à votre équipe de se concentrer sur ce qui compte vraiment, la gestion de l’exposition vous permet d’obtenir le plus grand impact avec le moins de temps investi.

Si votre équipe se concentre sur les 25 % de vulnérabilités qui comptent réellement, elle dispose de 75 % de temps supplémentaire pour se concentrer sur les activités essentielles à la sécurité de votre entreprise.

Intruder vise à permettre aux organisations de se concentrer sur l’essentiel, l’impact et, en fin de compte, de sécuriser leur paysage numérique dans le monde en évolution rapide d’aujourd’hui.

Et si cela signifie passer des week-ends plus sereins et quitter nos bureaux en toute confiance, sachant que nos actifs sont protégés, alors je pense que nous sommes sur la bonne voie. Peut-être qu’il ne s’agit pas tant de gérer les vulnérabilités ou les expositions que de gérer notre concentration dans le flux incessant des menaces de cybersécurité.