En 2023, pas moins de 94 % des entreprises ont été touchées par des attaques de phishing, soit une augmentation de 40 % par rapport à l’année précédente, selon Recherche d’Egress.

Qu’est-ce qui se cache derrière cette recrudescence du phishing ? L’une des réponses les plus répandues est l’intelligence artificielle, en particulier l’intelligence artificielle générative, qui a permis aux acteurs malveillants de créer beaucoup plus facilement du contenu qu’ils peuvent utiliser dans des campagnes de phishing, comme des e-mails malveillants et, dans des cas plus sophistiqués, vidéos deepfake. De plus, l’IA peut aider écrire le malware que les acteurs malveillants installent souvent sur les ordinateurs et les serveurs de leurs victimes dans le cadre de campagnes de phishing.

Le phishing en tant que serviceou PhaaS, est un autre développement parfois cité pour expliquer pourquoi les menaces de phishing sont à un niveau record. En permettant aux parties malveillantes d’embaucher des attaquants qualifiés pour mener des campagnes de phishing à leur place, PhaaS permet à quiconque a une rancune (ou un désir d’exfiltrer de l’argent de victimes sans méfiance) de lancer facilement des attaques de phishing.

Le phishing est devenu agile

Pour comprendre véritablement ce qui se cache derrière la montée en puissance du phishing, il faut analyser la manière dont les acteurs de la menace utilisent l’IA et le PhaaS pour opérer de nouvelles manières, notamment en réagissant plus rapidement aux événements changeants.

Par le passé, le temps et les efforts nécessaires pour créer manuellement du contenu de phishing (par opposition à l’utilisation d’une IA générative) rendaient difficile pour les acteurs malveillants de tirer parti d’événements inattendus afin de lancer des campagnes à fort impact. De même, sans solutions PhaaS, les groupes qui souhaitaient cibler une organisation avec du phishing n’avaient souvent pas de moyen rapide et simple de lancer une attaque. Les développements récents suggèrent cependant que cela est en train de changer.

Découvrez les TTP les plus populaires en matière de phishing et d’usurpation d’identité Manuel de protection contre le phishing et l’usurpation d’identité

Attaques de phishing ciblant des événements en évolution

Le phishing a pour habitude de s’appuyer sur l’actualité pour profiter de l’excitation ou de la peur qui entoure ces événements. C’est particulièrement vrai lorsqu’il s’agit d’événements en constante évolution, comme l’« écran bleu de la mort » (BSOD) de CrowdStrike.

Phishing à la suite du BSOD de CrowdStrike

CrowdStrike, le fournisseur de cybersécurité, a publié une mise à jour buggée le 19 juillet, ce qui a rendu les machines Windows incapables de démarrer correctement et a laissé les utilisateurs confrontés au tristement célèbre écran bleu de la mort (BSOD).

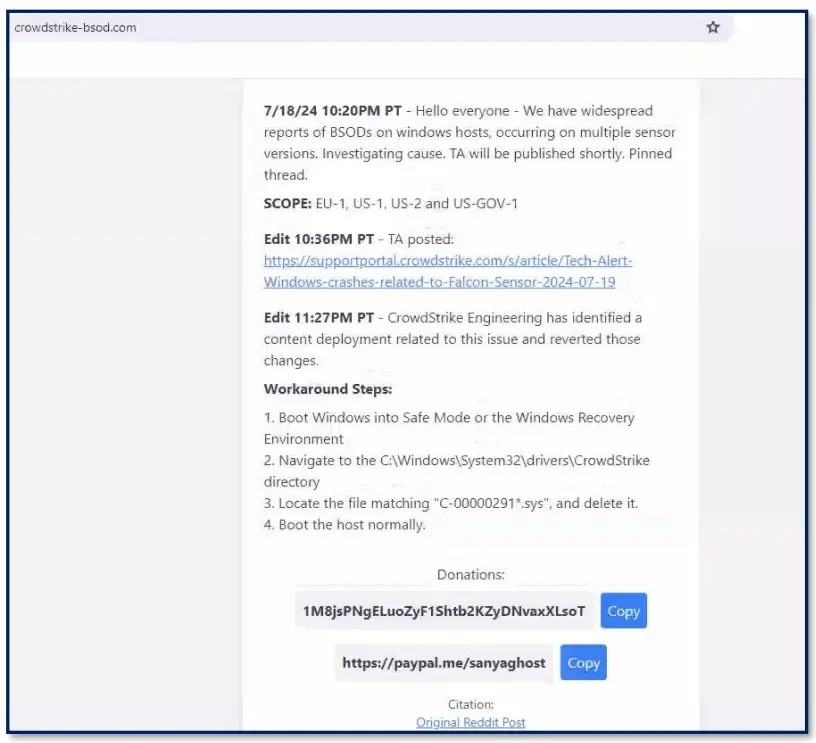

CrowdStrike a résolu le problème relativement rapidement, mais pas avant que les acteurs malveillants aient commencé à lancer des campagnes de phishing conçues pour exploiter les particuliers et les entreprises cherchant une solution à la défaillance. Dans le premier jour suivant l’incident de CrowdStrike, Cyberint a détecté 17 domaines de typo-squatting Au moins deux de ces domaines copiaient et partageaient la solution de contournement de Crowdstrike dans ce qui était apparemment un effort pour solliciter des dons via PayPal. En suivant les traces, Cyberint a retracé la page de don jusqu’à un ingénieur logiciel nommé Aliaksandr Skuratovich, qui a également publié le site Web sur sa page LinkedIn.

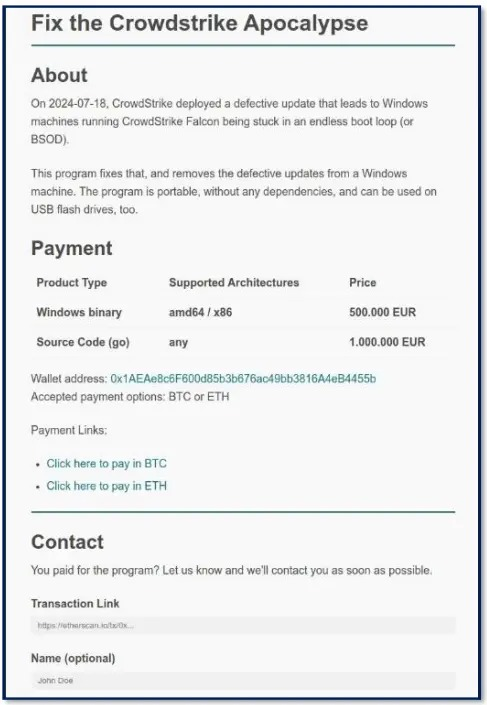

Les tentatives de collecte de dons pour un correctif provenant d’ailleurs ont été parmi les plus modérées pour tirer profit de l’incident CrowdStrike. D’autres domaines typosquattés prétendaient offrir un correctif (qui était disponible gratuitement sur CrowdStrike) en échange de paiements allant jusqu’à 1 000 euros. Les domaines ont été supprimés, mais pas avant que des organisations en soient victimes. L’analyse de Cyberint montre que le portefeuille de cryptomonnaies lié au stratagème a collecté environ 10 000 euros.

Attaques de phishing en réponse à des événements planifiés

En cas d’événements planifiés, les attaques sont souvent plus diverses et plus détaillées. Les acteurs malveillants ont plus de temps pour se préparer qu’à la suite d’événements inattendus comme la panne de CrowdStrike.

Phishing aux Jeux olympiques

Les attaques de phishing liées aux Jeux olympiques de 2024 à Paris ont également montré la capacité des acteurs malveillants à exécuter des campagnes plus efficaces en les liant à des événements actuels.

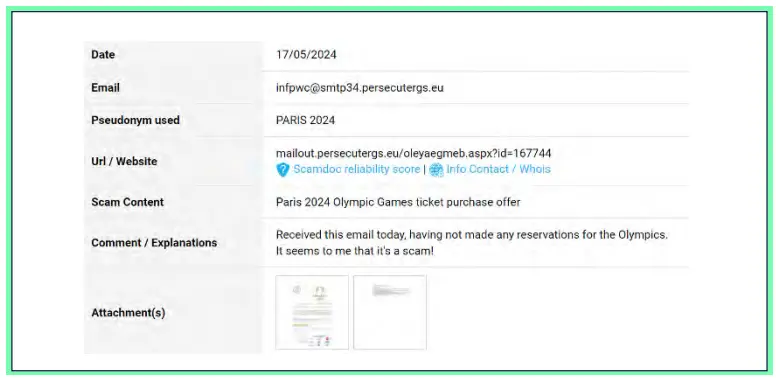

À titre d’exemple d’attaques de cette catégorie, Cyberint e-mails de phishing détectés affirmant que les destinataires avaient gagné des billets pour les Jeux et que, pour récupérer les billets, ils devaient effectuer un petit paiement pour couvrir les frais de livraison.

Cependant, si les destinataires saisissaient leurs informations financières pour payer les frais, les attaquants les utilisaient pour se faire passer pour des victimes et effectuer des achats en utilisant leurs comptes.

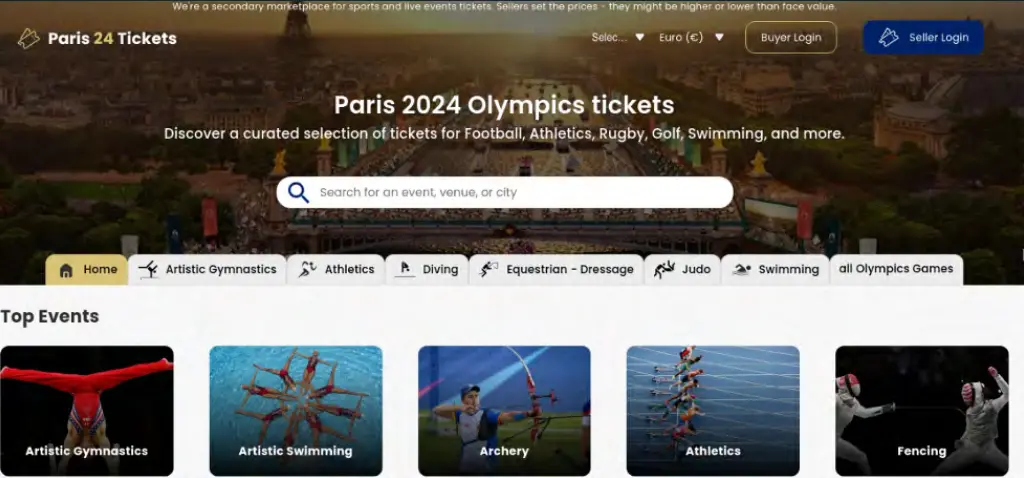

Dans un autre exemple de phishing lié aux Jeux olympiques, des acteurs malveillants ont enregistré en mars 2024 un site Web d’apparence professionnelle prétendant proposer des billets à la vente. En réalité, il s’agissait d’une fraude.

Même si le site n’était pas très ancien et ne bénéficiait donc pas d’une forte autorité basée sur son histoire, il se classait parmi les premiers résultats de recherche sur Google, augmentant la probabilité que les personnes cherchant à acheter des billets pour les Jeux olympiques en ligne tombent dans le piège.

Hameçonnage et football

Des attaques similaires joué pendant le championnat de football de l’UEFA Euro 2024Les auteurs de la menace ont notamment lancé des applications mobiles frauduleuses se faisant passer pour l’UEFA, l’association sportive organisatrice de l’événement. Étant donné que les applications utilisaient le nom et le logo officiels de l’organisation, il était sans doute facile pour certaines personnes de supposer qu’elles étaient légitimes.

Il convient de noter que ces applications n’étaient pas hébergées dans les boutiques d’applications gérées par Apple ou Google, qui détectent et suppriment généralement les applications malveillantes (bien qu’il n’y ait aucune garantie qu’elles le fassent assez rapidement pour empêcher les abus). Elles étaient disponibles via des boutiques d’applications tierces non réglementées, ce qui les rendait un peu plus difficiles à trouver pour les consommateurs. Cependant, la plupart des appareils mobiles n’auraient aucun contrôle en place pour bloquer les applications si un utilisateur devait accéder à une boutique d’applications tierce et essayer de télécharger un logiciel malveillant.

Phishing et événements récurrents

Même lorsqu’il s’agit d’événements récurrents, les pirates savent profiter des situations pour lancer des attaques puissantes.

Par exemple, les fraudes aux cartes-cadeaux, les escroqueries au non-paiement et les faux reçus de commande augmentation pendant la période des fêtesIl en va de même pour les escroqueries par phishing qui tentent d’inciter les victimes à postuler à de faux emplois saisonniers dans le but de recueillir leurs informations personnelles.

Les vacances créent une tempête parfaite pour le phishing en raison de l’augmentation des achats en ligne, des offres attrayantes et d’un flot d’e-mails promotionnels. Les escrocs exploitent ces facteurs, ce qui entraîne des dommages financiers et de réputation importants pour les entreprises..

En matière de phishing, le timing est important

Malheureusement, l’IA et le PhaaS ont facilité le phishing, et nous devons nous attendre à ce que les acteurs malveillants continuent d’adopter ce type de stratégies.

Voir Manuel de protection contre le phishing et l’usurpation d’identité pour les stratégies que les entreprises et les particuliers peuvent adopter.

Les entreprises peuvent toutefois anticiper les pics d’attaques en réponse à des évolutions spécifiques ou (dans le cas de campagnes de phishing récurrentes) à des périodes de l’année et prendre des mesures pour atténuer le risque.

Par exemple, ils peuvent sensibiliser les employés et les consommateurs à être extrêmement prudents lorsqu’ils répondent à du contenu associé à un événement d’actualité.

Même si l’IA et le PhaaS ont facilité le phishing, les entreprises et les particuliers peuvent toujours se défendre contre ces menaces. En comprenant les tactiques utilisées par les acteurs malveillants et en mettant en œuvre des mesures de sécurité efficaces, le risque d’être victime d’attaques de phishing peut être réduit.