Les surfaces d’attaque augmentent plus vite que les équipes de sécurité ne peuvent suivre. Pour garder une longueur d’avance, vous devez savoir ce qui est exposé et où les attaquants sont les plus susceptibles de frapper. Avec la migration vers le cloud qui augmente considérablement le nombre de cibles internes et externes, la hiérarchisation des menaces et la gestion de votre surface d’attaque du point de vue d’un attaquant n’ont jamais été aussi importantes. Voyons pourquoi il se développe et comment le surveiller et le gérer correctement avec des outils tels que Intrus.

Quelle est votre surface d’attaque ?

Tout d’abord, il est important de comprendre que votre surface d’attaque est la somme de vos actifs numériques qui sont « exposés » – que les actifs numériques soient sécurisés ou vulnérables, connus ou inconnus, en cours d’utilisation ou non. Cette surface d’attaque change continuellement au fil du temps et comprend des ressources numériques sur site, dans le cloud, dans des réseaux subsidiaires et dans des environnements tiers. En bref, c’est tout ce qu’un pirate informatique peut attaquer.

Qu’est-ce que la gestion de surface d’attaque ?

La gestion de la surface d’attaque est le processus de découverte de ces actifs et services, puis de la réduction ou de la minimisation de leur exposition pour empêcher les pirates de les exploiter. L’exposition peut signifier deux choses : les vulnérabilités actuelles telles que les correctifs manquants ou les erreurs de configuration qui réduisent la sécurité des services ou des actifs. Mais cela peut également signifier une exposition à de futures vulnérabilités.

Prenons l’exemple d’une interface d’administration comme cPanel ou d’une page d’administration de pare-feu – celles-ci peuvent être sécurisées contre toutes les attaques actuelles connues aujourd’hui, mais une vulnérabilité pourrait être découverte dans le logiciel demain – lorsqu’elle devient immédiatement un risque important. Un actif n’a pas besoin d’être vulnérable aujourd’hui pour être vulnérable demain. Si vous réduisez votre surface d’attaque, quelles que soient vos vulnérabilités, vous deviendrez plus difficile à attaquer demain.

Ainsi, une partie importante de la gestion de la surface d’attaque consiste à réduire l’exposition à d’éventuelles vulnérabilités futures en supprimant les services et actifs inutiles d’Internet. C’est ce qui a conduit à la Violation de Deloitte et ce qui la distingue de la gestion traditionnelle des vulnérabilités. Mais pour ce faire, vous devez d’abord savoir ce qui s’y trouve.

Gestion des actifs vs gestion des vulnérabilités

Souvent considérée comme le parent pauvre de la gestion des vulnérabilités, la gestion des actifs est traditionnellement une tâche fastidieuse et chronophage pour les équipes informatiques. Même lorsqu’ils avaient le contrôle des actifs matériels au sein de leur organisation et du périmètre de leur réseau, cela posait toujours de nombreux problèmes. Si un seul actif manquait dans l’inventaire des actifs, il pourrait échapper à l’ensemble du processus de gestion des vulnérabilités et, selon la sensibilité de l’actif, pourrait avoir des implications considérables pour l’entreprise.

Aujourd’hui, c’est beaucoup plus compliqué. Les entreprises migrent vers le SaaS et déplacent leurs systèmes et services vers le cloud, les équipes internes téléchargent leurs propres outils de workflow, de gestion de projet et de collaboration, et les utilisateurs individuels s’attendent à personnaliser leurs environnements. Lorsque les entreprises se développent également par le biais de fusions et d’acquisitions, elles reprennent souvent des systèmes dont elles ne sont même pas conscientes – un exemple classique est lorsque telco TalkTalk a été violé en 2015 et jusqu’à 4 millions d’enregistrements non cryptés ont été volés dans un système dont ils ignoraient même l’existence.

Faire passer la sécurité de l’IT à DevOps

Les plates-formes cloud d’aujourd’hui permettent aux équipes de développement de se déplacer et d’évoluer rapidement en cas de besoin. Mais cela place une grande partie de la responsabilité de la sécurité entre les mains des équipes de développement, qui s’éloignent des équipes informatiques traditionnelles et centralisées avec des processus de contrôle des modifications robustes et fiables.

Cela signifie que les équipes de cybersécurité ont du mal à voir ce qui se passe ou à découvrir où se trouvent leurs actifs. De même, il est de plus en plus difficile pour les grandes entreprises ou les entreprises avec des équipes dispersées – souvent situées dans le monde entier – de savoir où se trouvent tous leurs systèmes.

En conséquence, les organisations comprennent de plus en plus que leurs processus de gestion des vulnérabilités doivent être intégrés dans un processus de « gestion de la surface d’attaque » plus holistique, car vous devez d’abord savoir ce que vous avez exposé à Internet avant de penser aux vulnérabilités dont vous disposez et aux correctifs à apporter. prioriser.

Fonctionnalités essentielles des outils de gestion de surface d’attaque

Divers outils sur le marché sont bons pour la découverte d’actifs, la recherche de nouveaux domaines qui ressemblent au vôtre et la détection de sites Web avec un contenu similaire au vôtre. Votre équipe peut alors vérifier s’il s’agit d’un actif de l’entreprise ou non, choisir s’il est inclus dans vos processus de gestion des vulnérabilités et comment il est sécurisé. Mais cela nécessite une ressource interne car l’outil ne peut pas le faire à votre place.

De même, certains outils se concentrent uniquement sur la surface d’attaque externe. Mais comme un vecteur d’attaque courant passe par les postes de travail des employés, la gestion de la surface d’attaque devrait également inclure les systèmes internes. Voici trois caractéristiques essentielles que chaque outil de surveillance de la surface d’attaque devrait fournir:

1. Découverte d’actifs

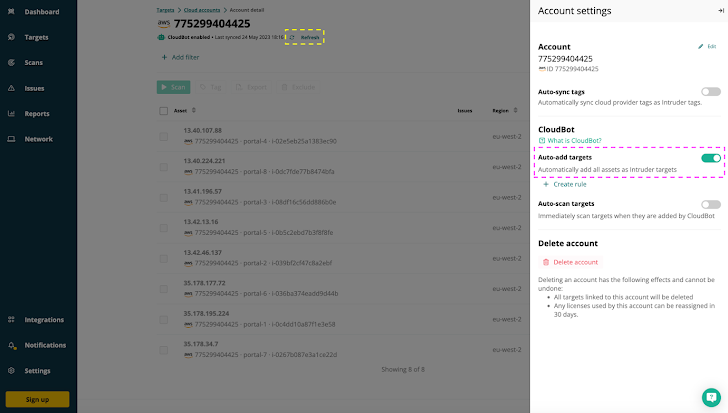

Vous ne pouvez pas gérer un actif si vous ne savez pas qu’il existe. Comme nous l’avons vu, la plupart des organisations ont une variété d' »inconnues inconnues », telles que des actifs hébergés sur des sites partenaires ou tiers, des charges de travail exécutées dans des environnements de cloud public, des appareils IoT, des adresses IP et des informations d’identification abandonnées, etc. Le CloudBot d’Intruder exécute des vérifications horaires pour les nouvelles adresses IP ou noms d’hôte dans les comptes AWS, Google Cloud ou Azure connectés.

|

| CloudBot d’Intruder ajoute automatiquement toute nouvelle adresse IP externe ou nom d’hôte dans les comptes cloud en tant que cibles pour la surveillance et l’analyse des vulnérabilités. |

2. Contexte commercial

Tous les vecteurs d’attaque ne sont pas créés égaux et le « contexte » – ce qui est exposé à Internet – est un élément essentiel de la gestion de la surface d’attaque. Les outils hérités ne fournissent pas ce contexte ; ils traitent toutes les surfaces d’attaque (externe, bureau interne, centre de données interne) de la même manière, et il est donc difficile de hiérarchiser les vulnérabilités. Les outils de gestion de la surface d’attaque identifient les lacunes de vos contrôles de sécurité internes et externes pour révéler les faiblesses de votre sécurité qui doivent être traitées et corrigées en premier.

Intruder va encore plus loin et donne un aperçu de n’importe quel actif donné et de l’unité commerciale à laquelle appartient l’application. Par exemple, savoir si une charge de travail compromise fait partie d’une application critique gérant les transactions SWIFT interbancaires vous aidera à formuler votre plan de remédiation.

3. Analyses proactives et réactives

Vous ne pouvez pas tester votre surface d’attaque une seule fois. Chaque jour, il continue de croître à mesure que vous ajoutez de nouveaux appareils, charges de travail et services. À mesure qu’il grandit, le risque de sécurité augmente également. Non seulement le risque de nouvelles vulnérabilités, mais aussi les erreurs de configuration, les expositions de données ou d’autres failles de sécurité. Il est important de tester tous les vecteurs d’attaque possibles, et il est important de le faire en permanence pour éviter que votre compréhension ne devienne obsolète.

Encore mieux que l’analyse continue est une plate-forme qui peut analyser de manière proactive ou réactive selon les circonstances. Par exemple, réagir à la mise en ligne d’un nouveau service cloud en lançant une analyse ou analyser de manière proactive tous les actifs dès que de nouvelles vérifications de vulnérabilité sont disponibles.

Réduire votre surface d’attaque avec Intruder

Des outils de surveillance de surface d’attaque comme Intrus faire tout cela et plus encore. Intruder s’assure que tout ce que vous avez face à Internet est censé l’être – en le rendant facilement consultable et explorable. Sa fonction Network View montre exactement quels ports et services sont disponibles, y compris des captures d’écran de ceux qui ont des sites Web ou des applications en cours d’exécution.

La plupart des outils automatisés sont excellents pour cracher des données pour que les analystes les examinent, mais pas pour réduire le « bruit ». Intruder hiérarchise les problèmes et les vulnérabilités en fonction du contexte ou s’ils devraient se trouver sur Internet. Combiné avec la surveillance continue d’Intruder et les analyses des menaces émergentes, cela facilite et accélère la recherche et la correction des nouvelles vulnérabilités avant qu’elles ne puissent être exploitées.

Essayez Intruder par vous-même !

Grâce à ses capacités de surveillance de la surface d’attaque, Intruder résout l’un des problèmes les plus fondamentaux de la cybersécurité : la nécessité de comprendre comment les attaquants voient votre organisation, où ils sont susceptibles de s’introduire et comment vous pouvez identifier, hiérarchiser et éliminer les risques.Prêt à commencer ?