Pas moins de 30 applications Android malveillantes avec des téléchargements cumulés de près de 10 millions ont été trouvées sur le Google Play Store distribuant des logiciels publicitaires.

“Tous ont été intégrés à divers programmes, notamment des logiciels d’édition d’images, des claviers virtuels, des outils et utilitaires système, des applications d’appel, des applications de collecte de fonds d’écran, etc.”, a déclaré Dr.Web. a dit dans un article du mardi.

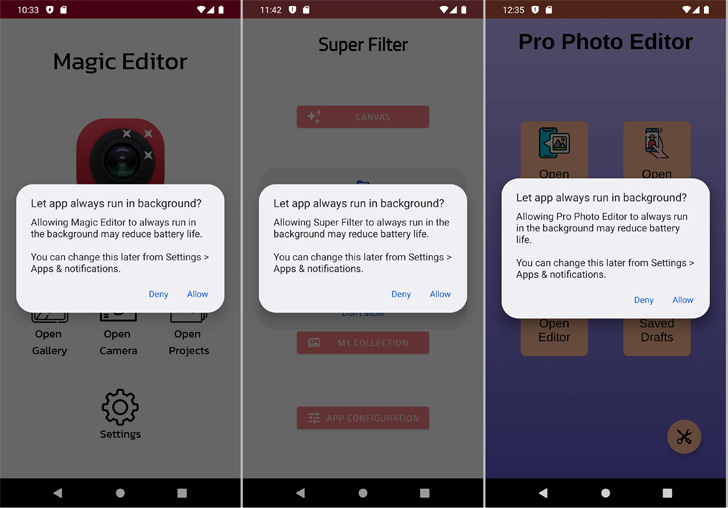

Tout en se faisant passer pour des applications inoffensives, leur objectif principal est de demander des autorisations pour afficher des fenêtres sur d’autres applications et s’exécuter en arrière-plan afin de diffuser des publicités intrusives.

Pour compliquer la détection et la désinstallation des applications par les victimes, les chevaux de Troie publicitaires masquent leurs icônes de la liste des applications installées sur l’écran d’accueil ou remplacent les icônes par d’autres susceptibles d’être moins remarquées (par exemple, SIM Toolkit).

Certaines de ces applications offrent également les fonctionnalités annoncées, comme observé dans le cas de deux applications : “Water Reminder- Tracker & Reminder” et “Yoga- For Beginner to Advanced”. Cependant, ils chargent également secrètement divers sites Web dans WebView et simulent les actions des utilisateurs pour cliquer sur des bannières et des publicités.

Un autre ensemble d’applications distribuant le malware Joker sous la forme d’applications de lanceur, d’appareil photo et d’autocollants emoji qui, une fois installées, abonnent les utilisateurs à des services mobiles payants à leur insu et sans leur consentement, a également été découvert.

La troisième catégorie d’applications escrocs concerne celles qui se font passer pour des logiciels de retouche d’images mais, en réalité, sont conçues pour s’introduire dans les comptes Facebook.

“Lors du lancement, ils ont demandé aux victimes potentielles de se connecter à leurs comptes, puis ont chargé une véritable page d’autorisation Facebook”, ont déclaré les chercheurs de Dr.Web. “Ensuite, ils ont détourné les données d’authentification et les ont envoyées à des acteurs malveillants.”

- Éditeur de photos : filtre de beauté (gb.artfilter.tenvarnist)

- Éditeur de photos : retoucher et découper (de.nineergysh.quickarttwo)

- Éditeur de photos : filtres artistiques (gb.painnt.moonlightingnine)

- Éditeur de photos – Créateur de conception (gb.twentynine.redaktoridea)

- Éditeur de photos et gomme d’arrière-plan (de.photoground.twentysixshot)

- Photo & Exif Editor (de.xnano.photoexifeditornine)

- Photo Editor – Filtres Effets (de.hitopgop.sixtyeightgx)

- Filtres et effets photo (de.sixtyonecollice.cameraroll)

- Éditeur de photos : image floue (de.instgang.fiftyggfife)

- Éditeur photo : Couper, Coller (de.fiftyninecamera.rollredactor)

- Clavier Emoji : Autocollants et GIF (gb.crazykey.sevenboard)

- Clavier à thème néon (com.neonthemekeyboard.app)

- Thème néon – Clavier Android (com.androidneonkeyboard.app)

- Cashe Cleaner (com.cachecleanereasytool.app)

- Chargement fantaisie (com.fancyanimatedbattery.app)

- FastCleaner : Cashe Cleaner (com.fastcleanercashecleaner.app)

- Call Skins – Thèmes de l’appelant (com.rockskinthemes.app)

- Appelant drôle (com.funnycallercustomtheme.app)

- Thèmes de téléphone CallMe (com.callercallwallpaper.app)

- InCall : arrière-plan du contact (com.mycallcustomcallscrean.app)

- MyCall – Personnalisation des appels (com.mycallcallpersonalization.app)

- Thème de l’appelant (com.caller.theme.slow)

- Thème de l’appelant (com.callertheme.firstref)

- Fonds d’écran drôles – Écran en direct (com.funnywallpapaerslive.app)

- Changeur automatique de fonds d’écran 4K (de.andromo.ssfiftylivesixcc)

- NewScrean : Fonds d’écran 4D (com.newscrean4dwallpapers.app)

- Fonds d’écran et fonds d’écran (de.stockeighty.onewallpapers)

- Notes – rappels et listes (com.notesreminderslists.app)

Enfin et surtout, une application de communication malveillante connue sous le nom de “Chat Online” a également été repérée sur la vitrine de l’application, qui incite les utilisateurs à fournir leurs numéros de téléphone portable sous prétexte de s’inscrire à des services de rencontres en ligne.

Dans une version différente du même logiciel malveillant, une conversation apparemment réelle est lancée, uniquement pour que l’application invite les utilisateurs à payer un accès premium pour continuer le chat, encourant des frais frauduleux.

Bien que ces applications aient été purgées, il n’est pas surprenant que les logiciels malveillants mobiles se soient révélés résilients, les acteurs criminels trouvant constamment de nouvelles façons de contourner les protections mises en place par Google.

Il est recommandé aux utilisateurs de faire preuve de prudence lorsqu’il s’agit de télécharger des applications, Google Play ou autre, et de s’abstenir d’accorder des autorisations étendues aux applications. Allumer Google Play Protect et l’examen minutieux des critiques et des évaluations des applications sont d’autres moyens de protéger les appareils contre les logiciels malveillants.