Un groupe de cybercriminalité hispanophone nommé Équipe GXC il a été observé en train de regrouper des kits de phishing avec des applications Android malveillantes, faisant passer les offres de malware en tant que service (MaaS) à un niveau supérieur.

La société de cybersécurité singapourienne Group-IB, qui traque l’acteur de la cybercriminalité depuis janvier 2023, a décrit la solution de crimeware comme une « plate-forme sophistiquée de phishing-as-a-service alimentée par l’IA » capable de cibler les utilisateurs de plus de 36 banques espagnoles, organismes gouvernementaux et 30 institutions dans le monde.

Le kit de phishing coûte entre 150 et 900 dollars par mois, tandis que le pack comprenant le kit de phishing et le malware Android est disponible sur la base d’un abonnement pour environ 500 dollars par mois.

Les cibles de la campagne incluent les utilisateurs d’institutions financières espagnoles, ainsi que les services fiscaux et gouvernementaux, les entreprises de commerce électronique, les banques et les bourses de cryptomonnaies aux États-Unis, au Royaume-Uni, en Slovaquie et au Brésil. Jusqu’à 288 domaines de phishing liés à cette activité ont été identifiés à ce jour.

La gamme de services offerts comprend également la vente d’identifiants bancaires volés et des systèmes de codage personnalisé à façon pour d’autres groupes de cybercriminels ciblant les entreprises bancaires, financières et de cryptomonnaie.

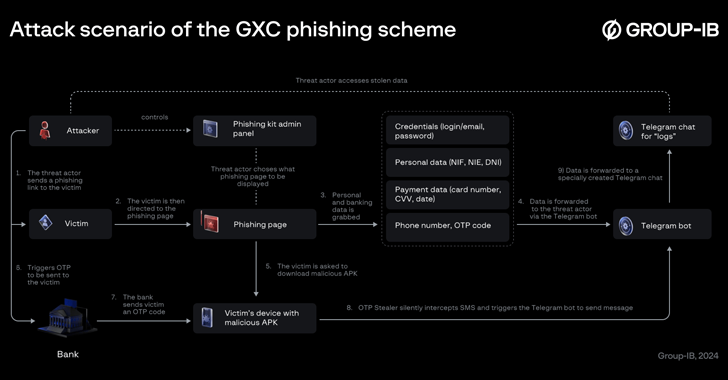

« Contrairement aux développeurs de phishing classiques, l’équipe GXC a combiné des kits de phishing avec un malware de vol d’OTP par SMS, faisant pivoter un scénario d’attaque de phishing classique dans une direction légèrement nouvelle », ont déclaré les chercheurs en sécurité Anton Ushakov et Martijn van den Berk. dit dans un rapport de jeudi.

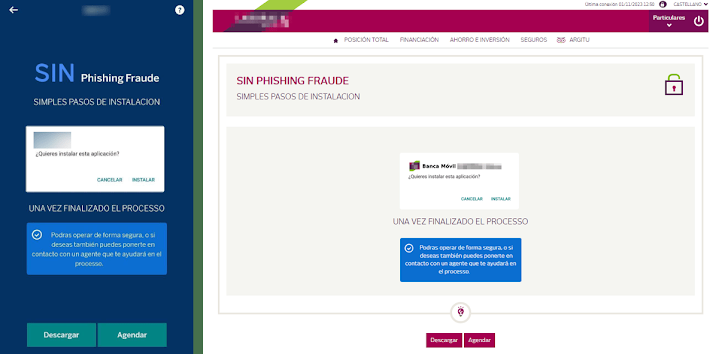

Ce qui est remarquable ici, c’est que les auteurs de la menace, au lieu d’utiliser directement une fausse page pour récupérer les identifiants, encouragent les victimes à télécharger une application bancaire basée sur Android pour éviter les attaques de phishing. Ces pages sont diffusées via le smishing et d’autres méthodes.

Une fois installée, l’application demande des autorisations pour être configurée comme application SMS par défaut, permettant ainsi d’intercepter les mots de passe à usage unique et autres messages et de les exfiltrer vers un bot Telegram sous leur contrôle.

« Dans la dernière étape, l’application ouvre le site Web d’une véritable banque dans WebView, ce qui permet aux utilisateurs d’interagir avec lui normalement », ont déclaré les chercheurs. « Ensuite, chaque fois que l’attaquant déclenche l’invite OTP, le malware Android reçoit et transmet silencieusement des messages SMS avec des codes OTP au chat Telegram contrôlé par l’acteur malveillant. »

Parmi les autres services annoncés par l’acteur malveillant sur une chaîne Telegram dédiée figurent des outils d’appel vocal infusés d’IA qui permettent à ses clients de générer des appels vocaux vers des cibles potentielles en fonction d’une série d’invites directement à partir du kit de phishing.

Ces appels se font généralement passer pour provenir d’une banque, leur demandant de fournir leurs codes d’authentification à deux facteurs (2FA), d’installer des applications malveillantes ou d’effectuer d’autres actions arbitraires.

« L’utilisation de ce mécanisme simple mais efficace rend le scénario d’escroquerie encore plus convaincant pour leurs victimes et démontre avec quelle rapidité et facilité les outils d’IA sont adoptés et mis en œuvre par les criminels dans leurs stratagèmes, transformant les scénarios de fraude traditionnels en de nouvelles tactiques plus sophistiquées », ont souligné les chercheurs.

Dans un rapport récent, Mandiant, propriété de Google, a révélé comment le clonage vocal alimenté par l’IA a la capacité d’imiter la parole humaine avec une « précision surnaturelle », permettant ainsi des schémas de phishing (ou vishing) plus authentiques qui facilitent l’accès initial, l’escalade des privilèges et le mouvement latéral.

« Les acteurs de la menace peuvent se faire passer pour des dirigeants, des collègues ou même du personnel de support informatique pour inciter les victimes à révéler des informations confidentielles, à accorder un accès à distance aux systèmes ou à transférer des fonds », a déclaré la société de renseignement sur les menaces. dit.

« La confiance inhérente associée à une voix familière peut être exploitée pour manipuler les victimes et les amener à entreprendre des actions qu’elles ne feraient pas normalement, comme cliquer sur des liens malveillants, télécharger des logiciels malveillants ou divulguer des données sensibles. »

Les kits de phishing, qui sont également dotés de fonctionnalités d’adversaire du milieu (AiTM), sont devenus de plus en plus populaires car ils abaissent la barrière technique à l’entrée pour mener des campagnes de phishing à grande échelle.

Le chercheur en sécurité M. D0X, dans un rapport publié le mois dernier, il a déclaré qu’il est possible pour les mauvais acteurs de profiter des applications Web progressives (PWA) pour concevoir des pages de connexion convaincantes à des fins de phishing en manipulant les éléments de l’interface utilisateur pour afficher une fausse barre d’URL.

De plus, ces kits de phishing AiTM peuvent également être utilisés pour pénétrer dans des comptes protégés par des clés d’accès sur diverses plateformes en ligne au moyen de ce qu’on appelle une attaque de rédaction de méthode d’authentification, qui tire parti du fait que ces services offrent toujours une méthode d’authentification moins sécurisée comme mécanisme de secours même lorsque des clés d’accès ont été configurées.

« Étant donné que l’AitM peut manipuler la vue présentée à l’utilisateur en modifiant le code HTML, le CSS et les images ou le JavaScript dans la page de connexion, au fur et à mesure qu’elle est transmise à l’utilisateur final, il peut contrôler le flux d’authentification et supprimer toutes les références à l’authentification par clé d’accès », explique la société de cybersécurité eSentire dit.

Cette révélation intervient dans un contexte de recrudescence récente des campagnes de phishing intégrant des URL déjà codées à l’aide d’outils de sécurité tels que les passerelles de messagerie sécurisées (SEG) dans le but de masquer les liens de phishing et d’échapper à l’analyse, selon Réseaux Barracuda et Cofense.

Des attaques d’ingénierie sociale ont également été observées, recourant à des méthodes inhabituelles dans lesquelles les utilisateurs sont incités à visiter des sites Web apparemment légitimes et sont ensuite invités à copier, coller et exécuter manuellement du code obscurci dans un terminal PowerShell sous prétexte de résoudre des problèmes d’affichage de contenu dans un navigateur Web.

Les détails de la méthode de diffusion du malware ont déjà été documentés par ReliaQuest et Proofpoint. McAfee Labs suit l’activité sous le nom ClickFix.

« En intégrant des scripts codés en Base64 dans des messages d’erreur apparemment légitimes, les attaquants trompent les utilisateurs en les incitant à effectuer une série d’actions qui aboutissent à l’exécution de commandes PowerShell malveillantes », expliquent les chercheurs Yashvi Shah et Vignesh Dhatchanamoorthy. dit.

« Ces commandes téléchargent et exécutent généralement des charges utiles, telles que des fichiers HTA, à partir de serveurs distants, déployant ensuite des logiciels malveillants tels que Porte sombre et Lumma Stealer. «