Le secteur des assurances colombien est la cible d’un acteur malveillant suivi comme Aigle aveugle avec pour objectif final de fournir une version personnalisée d’un cheval de Troie d’accès à distance (RAT) connu sous le nom de Quasar RAT depuis juin 2024.

« Les attaques ont pour origine des courriers électroniques de phishing se faisant passer pour l’administration fiscale colombienne », a déclaré Gaetano Pellegrino, chercheur chez Zscaler ThreatLabz. dit dans une nouvelle analyse publiée la semaine dernière.

La menace persistante avancée (APT), également connu En tant qu’AguilaCiega, APT-C-36 et APT-Q-98, elle a fait ses preuves en se concentrant sur les organisations et les individus en Amérique du Sud, en particulier en ce qui concerne les secteurs gouvernemental et financier en Colombie et en Équateur.

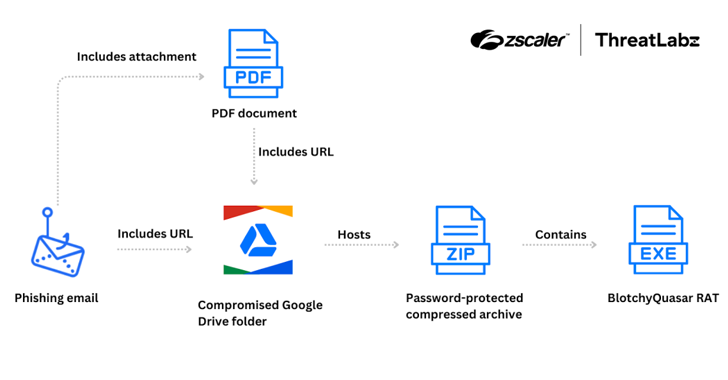

Les chaînes d’attaque, comme l’a récemment documenté Kaspersky, proviennent d’e-mails de phishing qui incitent les destinataires à cliquer sur des liens malveillants qui servent de rampe de lancement au processus d’infection.

Les liens, intégrés dans une pièce jointe PDF ou directement dans le corps du courrier électronique, pointent vers des archives ZIP hébergées sur un dossier Google Drive associé à un compte compromis appartenant à une organisation gouvernementale régionale en Colombie.

« L’appât utilisé par Blind Eagle consistait à envoyer une notification à la victime, prétendant qu’il s’agissait d’un ordre de saisie en raison de paiements d’impôts impayés », a noté Pellegrino. « L’objectif était de créer un sentiment d’urgence et de faire pression sur la victime pour qu’elle agisse immédiatement. »

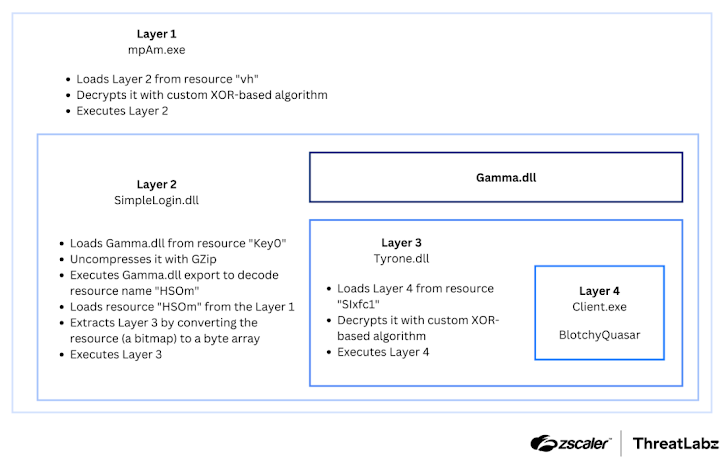

L’archive contient une variante de Quasar RAT appelée BlotchyQuasar, qui intègre des couches supplémentaires d’obfuscation à l’aide d’outils comme DeepSea ou ConfuserEx pour entraver les efforts d’analyse et de rétro-ingénierie. précédemment détaillé par IBM X-Force en juillet 2023.

Le logiciel malveillant comprend des fonctionnalités permettant d’enregistrer les frappes au clavier, d’exécuter des commandes shell, de voler des données à partir de navigateurs Web et de clients FTP, et de surveiller les interactions d’une victime avec des services bancaires et de paiement spécifiques situés en Colombie et en Équateur.

Il exploite également Pastebin comme un résolveur de dead-drop pour récupérer le domaine de commande et de contrôle (C2), l’acteur de la menace exploitant les services DNS dynamique (DDNS) pour héberger le domaine C2.

« Blind Eagle protège généralement son infrastructure derrière une combinaison de nœuds VPN et de routeurs compromis, principalement situés en Colombie », a déclaré Pellegrino. « Cette attaque démontre l’utilisation continue de cette stratégie. »