Une nouvelle campagne incite les utilisateurs recherchant l’application Meta Quest (anciennement Oculus) pour Windows à télécharger une nouvelle famille de logiciels publicitaires appelée AdsExhaust.

« Le logiciel publicitaire est capable d’exfiltrer des captures d’écran d’appareils infectés et d’interagir avec les navigateurs à l’aide de frappes simulées », a déclaré la société de cybersécurité eSentire. dit dans une analyse, ajoutant qu’il a identifié l’activité plus tôt ce mois-ci.

« Ces fonctionnalités lui permettent de cliquer automatiquement sur les publicités ou de rediriger le navigateur vers des URL spécifiques, générant ainsi des revenus pour les opérateurs de logiciels publicitaires. »

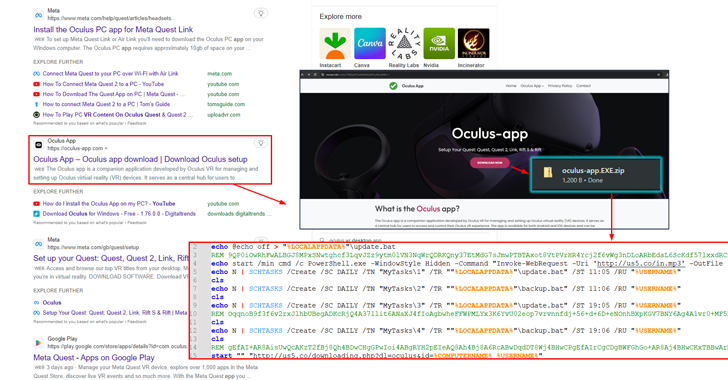

La chaîne d’infection initiale consiste à faire apparaître le faux site Web (« oculus-app[.]com ») sur les pages de résultats de recherche Google à l’aide de techniques d’optimisation des moteurs de recherche (SEO), incitant les visiteurs du site sans méfiance à télécharger une archive ZIP (« oculus-app.EXE.zip ») contenant un script batch Windows.

Le script batch est conçu pour récupérer un deuxième script batch à partir d’un serveur de commande et de contrôle (C2), qui, à son tour, contient une commande permettant de récupérer un autre fichier batch. Il crée également des tâches planifiées sur la machine pour exécuter les scripts batch à différents moments.

Cette étape est suivie par le téléchargement de l’application légitime sur l’hôte compromis, tandis que simultanément des fichiers Visual Basic Script (VBS) et des scripts PowerShell supplémentaires sont supprimés pour collecter des informations IP et système, capturer des captures d’écran et exfiltrer les données vers un serveur distant ( « nous11[.]org/in.php »).

La réponse du serveur est le logiciel publicitaire AdsExhaust basé sur PowerShell qui vérifie si le navigateur Edge de Microsoft est en cours d’exécution et détermine la dernière fois qu’une entrée utilisateur s’est produite.

« Si Edge est en cours d’exécution et que le système est inactif et dépasse 9 minutes, le script peut injecter des clics, ouvrir de nouveaux onglets et accéder aux URL intégrées dans le script », a déclaré eSentire. « Il fait ensuite défiler de manière aléatoire la page ouverte de haut en bas. »

On soupçonne que ce comportement est destiné à déclencher des éléments tels que des publicités sur la page Web, d’autant plus qu’AdsExhaust effectue des clics aléatoires dans des coordonnées spécifiques sur l’écran.

Le logiciel publicitaire est également capable de fermer le navigateur ouvert si un mouvement de la souris ou une interaction de l’utilisateur est détecté, créant une superposition pour cacher ses activités à la victime et recherchant le mot « Sponsorisé » dans l’onglet du navigateur Edge actuellement ouvert afin de cliquer sur la publicité dans le but de gonfler les revenus publicitaires.

De plus, il est équipé pour récupérer une liste de mots-clés sur un serveur distant et effectuer des recherches Google pour ces mots-clés en lançant des sessions de navigateur Edge via la commande Start-Process PowerShell.

« AdsExhaust est une menace publicitaire qui manipule intelligemment les interactions des utilisateurs et cache ses activités pour générer des revenus non autorisés », a noté la société canadienne.

« Il contient plusieurs techniques, telles que la récupération de code malveillant sur le serveur C2, la simulation de frappes au clavier, la capture de captures d’écran et la création de superpositions pour ne pas être détectées lorsque vous vous engagez dans des activités nuisibles. »

Ce développement intervient alors que de faux sites Web d’assistance informatique similaires apparus via les résultats de recherche sont utilisés pour fournir Hijack Loader (alias IDAT Loader), ce qui conduit finalement à une infection Vidar Stealer.

Ce qui distingue l’attaque, c’est que les auteurs de la menace exploitent également des vidéos YouTube pour faire la publicité du faux site et utilisent des robots pour publier des commentaires frauduleux, ce qui lui donne un vernis de légitimité pour les utilisateurs à la recherche de solutions pour résoudre une erreur de mise à jour Windows (code d’erreur 0x80070643). ).

« Cela met en évidence l’efficacité des tactiques d’ingénierie sociale et la nécessité pour les utilisateurs d’être prudents quant à l’authenticité des solutions qu’ils trouvent en ligne », eSentire dit.

La divulgation fait également suite à une campagne Malpsam ciblant les utilisateurs en Italie avec des leurres d’archives ZIP sur le thème des factures pour fournir un cheval de Troie d’accès à distance basé sur Java nommé Adwind (alias AlienSpy, Frutas, jRAT, JSocket, Sockrat et Unrecom).

« Lors de l’extraction, l’utilisateur reçoit des fichiers .HTML tels que INVOICE.html ou DOCUMENT.html qui conduisent à des fichiers .jar malveillants », Symantec, propriété de Broadcom. dit.

« La dernière charge utile abandonnée est Adwind cheval de Troie d’accès à distance (RAT) qui permet aux attaquants de contrôler le point final compromis ainsi que la collecte et l’exfiltration de données confidentielles.