Jusqu’à 2 000 appareils Palo Alto Networks sont estimé avoir été compromis dans le cadre d’une campagne abusant des failles de sécurité récemment révélées et exploitées activement dans la nature.

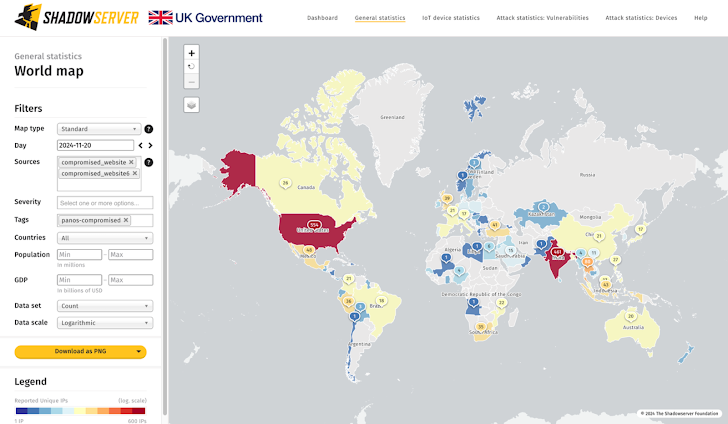

Selon statistiques partagée par la Shadowserver Foundation, la majorité des infections ont été signalées aux États-Unis (554) et en Inde (461), suivis par la Thaïlande (80), le Mexique (48), l’Indonésie (43), la Turquie (41) et le Royaume-Uni. (39), le Pérou (36) et l’Afrique du Sud (35).

Plus tôt cette semaine, Censys a révélé avoir identifié 13 324 interfaces de gestion de pare-feu de nouvelle génération (NGFW) exposées publiquement, dont 34 % aux États-Unis. Cependant, il est important de noter que tous ces hôtes exposés ne sont pas nécessairement vulnérables.

Les failles en question, CVE-2024-0012 (score CVSS : 9,3) et CVE-2024-9474 (score CVSS : 6,9), sont une combinaison de contournement d’authentification et d’élévation de privilèges qui pourrait permettre à un acteur malveillant d’effectuer des actions malveillantes, notamment modifier les configurations et exécuter du code arbitraire.

Palo Alto Networks, qui suit l’exploitation initiale des failles sous le nom d’Opération Lunar Peek, a déclaré qu’ils étaient en train d’être armés pour exécuter des commandes et déposer des logiciels malveillants, tels que des shells Web basés sur PHP, sur des pare-feu piratés.

Le fournisseur de sécurité réseau a également averti que les cyberattaques ciblant les failles de sécurité risquaient de s’intensifier suite à la disponibilité d’un exploit les combinant.

A cette fin, il dit il « évalue avec un niveau de confiance modéré à élevé qu’un exploit fonctionnel enchaînant CVE-2024-0012 et CVE-2024-9474 est accessible au public, ce qui permettra une activité de menace plus large. »

Il a en outre noté qu’il avait observé une activité d’analyse manuelle et automatisée, ce qui obligeait les utilisateurs à appliquer les derniers correctifs dès que possible et à sécuriser l’accès à l’interface de gestion conformément aux meilleures pratiques de déploiement recommandées.

Cela inclut notamment la restriction de l’accès aux seules adresses IP internes de confiance pour empêcher l’accès externe depuis Internet.