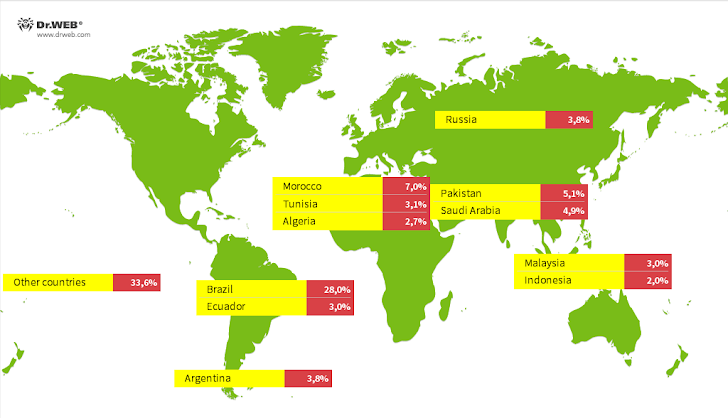

Près de 1,3 million de boîtiers TV basés sur Android exécutant des versions obsolètes du système d’exploitation et appartenant à des utilisateurs répartis dans 197 pays ont été infectés par un nouveau malware baptisé Vo1d (alias Void).

« Il s’agit d’une porte dérobée qui place ses composants dans la zone de stockage du système et qui, lorsqu’elle est commandée par des attaquants, est capable de télécharger et d’installer secrètement des logiciels tiers », a déclaré le fournisseur d’antivirus russe Doctor Web dit dans un rapport publié aujourd’hui.

La majorité des infections ont été détectées au Brésil, au Maroc, au Pakistan, en Arabie saoudite, en Argentine, en Russie, en Tunisie, en Équateur, en Malaisie, en Algérie et en Indonésie.

On ne sait pas actuellement quelle est la source de l’infection, bien qu’on soupçonne qu’elle puisse impliquer soit une instance de compromission antérieure permettant d’obtenir des privilèges root, soit l’utilisation de versions de firmware non officielles avec accès root intégré.

Les modèles de téléviseurs suivants ont été ciblés dans le cadre de la campagne :

- KJ-SMART4KVIP (Android 10.1 ; version KJ-SMART4KVIP/NHG47K)

- R4 (Android 7.1.2 ; version R4/NHG47K)

- Boîtier TV (Android 12.1 ; boîtier TV/NHG47K)

L’attaque implique la substitution du fichier démon « /system/bin/debuggerd » (avec le fichier d’origine déplacé vers un fichier de sauvegarde nommé « debuggerd_real »), ainsi que l’introduction de deux nouveaux fichiers – « /system/xbin/vo1d » et « /system/xbin/wd » – qui contiennent le code malveillant et fonctionnent simultanément.

« Avant Android 8.0, les plantages étaient gérés par les démons debuggerd et debuggerd64 », explique Google Remarques dans sa documentation Android. « Dans Android 8.0 et versions ultérieures, crash_dump32 et crash_dump64 sont générés selon les besoins. »

Deux fichiers différents fournis avec le système d’exploitation Android – install-recovery.sh et daemonsu – ont été modifiés dans le cadre de la campagne pour déclencher l’exécution du malware en démarrant le module « wd ».

« Les auteurs du cheval de Troie ont probablement essayé de déguiser l’un de ses composants en programme système ‘/system/bin/vold’, en l’appelant par le nom similaire ‘vo1d’ (en remplaçant la lettre minuscule ‘l’ par le chiffre ‘1’) », a déclaré le docteur Web.

La charge utile « vo1d » démarre à son tour « wd » et garantit son exécution permanente, tout en téléchargeant et en exécutant des exécutables lorsque cela est demandé par un serveur de commande et de contrôle (C2). De plus, il garde un œil sur les répertoires spécifiés et installe les fichiers APK qu’il y trouve.

« Malheureusement, il n’est pas rare que les fabricants d’appareils à petit budget utilisent des versions de système d’exploitation plus anciennes et les fassent passer pour des versions plus récentes pour les rendre plus attrayantes », a déclaré la société.