L’acteur menaçant connu sous le nom de Vipère aride a été attribué à une campagne d’espionnage mobile qui exploite des applications Android trojanisées pour diffuser une souche de logiciel espion baptisée AridSpy.

« Le malware est distribué via des sites Web dédiés se faisant passer pour diverses applications de messagerie, une application d’opportunité d’emploi et une application d’état civil palestinien », a déclaré Lukáš Štefanko, chercheur d’ESET. dit dans un rapport publié aujourd’hui. « Souvent, il s’agit d’applications existantes qui ont été transformées en chevaux de Troie par l’ajout du code malveillant d’AridSpy. »

L’activité aurait duré jusqu’à cinq campagnes depuis 2022, avec des variantes antérieures d’AridSpy documentées par Zimpérium et 360 laboratoires de balises. Trois des cinq campagnes sont toujours actives.

Arid Viper, un suspect Acteur affilié au Hamas également appelé APT-C-23, Desert Falcon, Grey Karkadann, Mantis et Two-tailed Scorpion, a une longue expérience dans l’utilisation de logiciels malveillants mobiles depuis son émergence en 2017.

« Arid Viper a toujours ciblé le personnel militaire du Moyen-Orient, ainsi que les journalistes et les dissidents », SentinelOne noté à la fin de l’année dernière, ajoutant que le groupe « continue de prospérer dans le domaine des logiciels malveillants mobiles ».

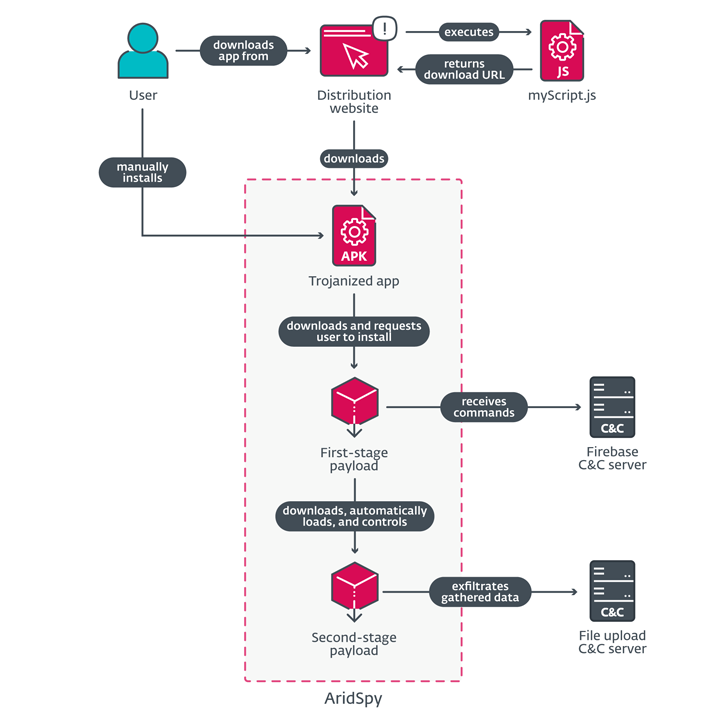

L’analyse par ESET de la dernière version d’AridSpy montre qu’elle a été transformée en un cheval de Troie à plusieurs étapes capable de télécharger des charges utiles supplémentaires à partir d’un serveur de commande et de contrôle (C2) par l’application initiale trojanisée.

Les chaînes d’attaque visent principalement les utilisateurs en Palestine et en Égypte via de faux sites qui fonctionnent comme des points de distribution pour les applications piégées.

Certaines des applications fausses mais fonctionnelles prétendent être des services de messagerie sécurisés tels que LapizaChat, NortirChat et ReblyChat, chacun étant basé sur des applications légitimes comme StealthChat, Session et Voxer Walkie Talkie Messenger, tandis qu’une autre application prétend provenir de le registre civil palestinien.

Le site Internet de l’état civil palestinien (« palcivilreg[.]com »), qui a été enregistré le 30 mai 2023, a également été annoncé via un page Facebook dédiée qui compte 179 abonnés. L’application diffusée via le site Web s’inspire de une application du même nom qui est disponible sur le Google Play Store.

« L’application malveillante disponible sur palcivilreg[.]com n’est pas une version trojanisée de l’application sur Google Play ; cependant, il utilise le serveur légitime de cette application pour récupérer des informations », a déclaré Štefanko. « Cela signifie qu’Arid Viper s’est inspiré des fonctionnalités de cette application mais a créé sa propre couche client qui communique avec le serveur légitime. »

ESET a déclaré avoir découvert en outre qu’AridSpy était diffusé sous le couvert d’une application d’opportunité d’emploi à partir d’un site Web (« almoshell[.]website ») enregistré en août 2023. Un aspect notable de l’application est qu’elle n’est basée sur aucune application légitime.

Lors de l’installation, l’application malveillante vérifie la présence de logiciels de sécurité par rapport à une liste codée en dur et procède ensuite au téléchargement d’une charge utile de première étape uniquement si aucun d’entre eux n’est installé sur l’appareil. La charge utile usurpe l’identité d’une mise à jour de Services Google Play.

« Cette charge utile fonctionne séparément, sans qu’il soit nécessaire d’installer l’application trojanisée sur le même appareil », a expliqué Štefanko. « Cela signifie que si la victime désinstalle l’application initiale du cheval de Troie, par exemple LapizaChat, AridSpy ne sera en aucun cas affecté. »

La principale responsabilité de la première étape est de télécharger le composant de l’étape suivante, qui héberge la fonctionnalité malveillante et utilise un domaine Firebase à des fins C2.

Le malware prend en charge un large éventail de commandes pour collecter des données sur les appareils et peut même se désactiver ou effectuer une exfiltration avec un forfait de données mobiles. L’exfiltration des données est initiée soit au moyen d’une commande, soit lorsqu’un événement spécifiquement défini est déclenché.

« Si la victime verrouille ou déverrouille le téléphone, AridSpy prendra une photo à l’aide de la caméra frontale et l’enverra au serveur C&C d’exfiltration », a déclaré Štefanko. « Les photos ne sont prises que si plus de 40 minutes se sont écoulées depuis la dernière photo et si le niveau de la batterie est supérieur à 15 %. »