Plusieurs organisations opérant dans les secteurs du transport maritime et de la logistique, des médias et du divertissement, de la technologie et de l’automobile à l’échelle mondiale en Italie, en Espagne, à Taiwan, en Thaïlande, en Turquie et au Royaume-Uni sont devenues la cible d’une « campagne soutenue » menée par le prolifique groupe basé en Chine. APT41 groupe de piratage.

« APT41 a réussi à infiltrer et à maintenir un accès prolongé et non autorisé aux réseaux de nombreuses victimes depuis 2023, leur permettant d’extraire des données sensibles sur une période prolongée », a déclaré Mandiant, propriété de Google. dit dans un nouveau rapport publié jeudi.

L’entreprise de renseignement sur les menaces a décrit ce collectif antagoniste comme unique parmi les acteurs liés à la Chine en raison de son utilisation de « logiciels malveillants non publics généralement réservés aux opérations d’espionnage dans des activités qui semblent sortir du cadre des missions parrainées par l’État ».

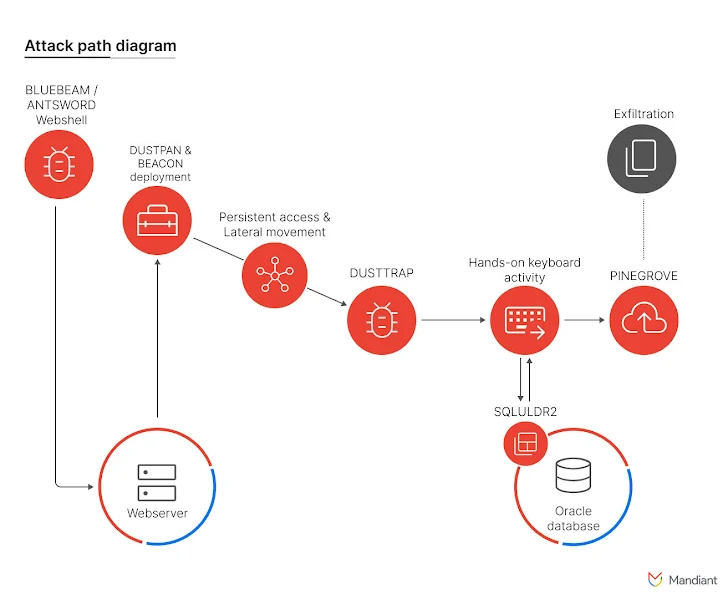

Les chaînes d’attaque impliquent l’utilisation de shells Web (ANTSWORD et BLUEBEAM), de droppers personnalisés (DUSTPAN et DUSTTRAP) et d’outils accessibles au public (SQLULDR2 et PINEGROVE) pour obtenir la persistance, fournir des charges utiles supplémentaires et exfiltrer les données d’intérêt.

Les coques Web agissent comme un conduit pour télécharger le dropper DUSTPAN (alias StealthVector) qui est responsable du chargement de Cobalt Strike Beacon pour la communication de commandement et de contrôle (C2), suivi du déploiement du dropper DUSTTRAP après le mouvement latéral.

DUSTTRAP, quant à lui, est configuré pour décrypter une charge utile malveillante et l’exécuter en mémoire, ce qui, à son tour, établit un contact avec un serveur contrôlé par un attaquant ou un compte Google Workspace compromis pour tenter de dissimuler ses activités malveillantes.

Google a déclaré que les comptes Workspace identifiés ont été corrigés pour empêcher tout accès non autorisé. Cependant, il n’a pas révélé combien de comptes ont été affectés.

Les intrusions sont également caractérisées par l’utilisation de SQLULDR2 pour exporter des données des bases de données Oracle vers un fichier texte local et de PINEGROVE pour transmettre de grands volumes de données sensibles à partir de réseaux compromis en abusant de Microsoft OneDrive comme vecteur d’exfiltration.

Il convient de noter ici que les familles de logiciels malveillants que Mandiant suit sous les noms de DUSTPAN et DUSTTRAP partagent des chevauchements avec celles qui ont été respectivement nommées DodgeBox et MoonWalk par Zscaler ThreatLabz.

« DUSTTRAP est un framework de plugins à plusieurs étapes avec plusieurs composants », ont déclaré les chercheurs de Mandiant, ajoutant qu’il a identifié au moins 15 plugins capables d’exécuter des commandes shell, d’effectuer des opérations sur le système de fichiers, d’énumérer et de terminer des processus, de capturer des frappes au clavier et des captures d’écran, de collecter des informations système et de modifier le registre Windows.

Il est également conçu pour sonder les hôtes distants, effectuer des recherches dans le système de noms de domaine (DNS), répertorier les sessions de bureau à distance, télécharger des fichiers et effectuer diverses manipulations sur Microsoft Active Directory.

« Le malware DUSTTRAP et ses composants associés observés lors de l’intrusion étaient signés par des certificats de signature de code vraisemblablement volés », a déclaré la société. « L’un des certificats de signature de code semblait être lié à une société sud-coréenne opérant dans le secteur de l’industrie du jeu. »

GhostEmperor revient hanter

Cette révélation intervient alors que la société israélienne de cybersécurité Sygnia a révélé les détails d’une campagne de cyberattaque montée par un groupe de menaces sophistiqué lié à la Chine appelé GhostEmperor pour diffuser une variante du rootkit Demodex.

La méthode exacte utilisée pour pénétrer les cibles n’est pas encore connue, bien que le groupe ait déjà été observé en train d’exploiter des failles connues dans des applications connectées à Internet. L’accès initial facilite l’exécution d’un script batch Windows, qui dépose un fichier d’archive Cabinet (CAB) pour finalement lancer un module d’implant central.

L’implant est équipé pour gérer les communications C2 et installer le rootkit du noyau Demodex en utilisant un projet open source nommé Moteur de triche pour contourner l’application de la signature du pilote Windows (DSE) mécanisme.

« GhostEmperor utilise un logiciel malveillant à plusieurs étapes pour obtenir une exécution furtive et une persistance et utilise plusieurs méthodes pour entraver le processus d’analyse », a déclaré le chercheur en sécurité Dor Nizar dit.