L’acteur menaçant connu sous le nom de Éléphant mystérieux a été observé en utilisant une version avancée d’un malware appelé Asynshell.

La campagne d’attaque aurait utilisé Hajj-des leurres thématiques pour inciter les victimes à exécuter une charge utile malveillante sous le couvert d’un fichier Microsoft Compiled HTML Help (CHM), l’équipe Knownsec 404 dit dans une analyse publiée aujourd’hui.

Mysterious Elephant, également connu sous le nom d’APT-K-47, est un acteur menaçant d’origine sud-asiatique actif depuis au moins 2022, ciblant principalement des entités pakistanaises.

Il a été constaté que les tactiques et les outils du groupe partagent des similitudes avec ceux d’autres acteurs menaçants opérant dans la région, tels que SideWinder, Confucius et Bitter.

En octobre 2023, le groupe a été associé à une campagne de spear phishing qui a généré une porte dérobée appelée ORPCBackdoor dans le cadre d’attaques dirigées contre le Pakistan et d’autres pays.

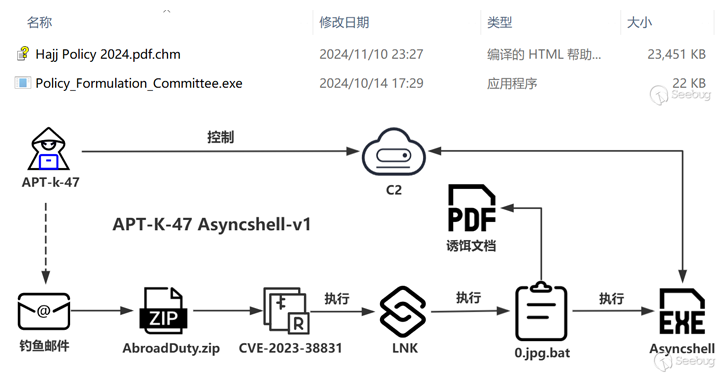

Le vecteur d’accès initial exact utilisé par Mysterious Elephant dans la dernière campagne n’est pas connu, mais il implique probablement l’utilisation d’e-mails de phishing. La méthode conduit à la livraison d’un fichier d’archive ZIP contenant deux fichiers : un fichier CHM qui prétend concerner la politique du Hajj en 2024 et un fichier exécutable caché.

Lorsque le CHM est lancé, il permet d’afficher un document leurre, un fichier PDF légitime hébergé sur le site Web du ministère des Affaires religieuses et de l’Harmonie interconfessionnelle du gouvernement pakistanais, tandis que le binaire est exécuté furtivement en arrière-plan.

Il s’agit d’un malware relativement simple, conçu pour établir un coquille cmd avec un serveur distant, Knownsec 404 identifiant les chevauchements fonctionnels avec Asyncshell, un autre outil que l’acteur malveillant a utilisé à plusieurs reprises depuis le second semestre 2023.

Jusqu’à présent, quatre versions différentes d’Asyncshell ont été découvertes, offrant des capacités permettant d’exécuter des commandes cmd et PowerShell. Il a été constaté que les chaînes d’attaque initiales distribuant le malware exploitaient la faille de sécurité WinRAR (CVE-2023-38831, score CVSS : 7,8) pour déclencher l’infection.

En outre, les itérations ultérieures du logiciel malveillant sont passées de l’utilisation de TCP à HTTPS pour les communications de commande et de contrôle (C2), sans parler de l’utilisation d’une séquence d’attaque mise à jour qui utilise un script Visual Basic pour afficher le document leurre et le lancer par au moyen d’une tâche planifiée.

« On peut voir qu’APT-K-47 a fréquemment utilisé Asyncshell pour lancer des activités d’attaque depuis 2023, et a progressivement mis à niveau la chaîne d’attaque et le code de charge utile », a déclaré l’équipe Knownsec 404.

« Lors de récentes activités d’attaque, ce groupe a intelligemment utilisé des demandes de service déguisées pour contrôler l’adresse finale du serveur shell, passant du C2 fixe des versions précédentes à la variable C2, ce qui montre l’importance des places internes de l’organisation APT-k-47 sur Asyncshell. «