Vous perdez le sommeil à cause des applications Generative-AI ? Vous n’êtes pas seul ou tort. Selon l’Astrix Security Research Group, les entreprises de taille moyenne ont déjà, en moyenne, 54 intégrations d’IA générative à des systèmes centraux tels que Slack, GitHub et Google Workspace et ce nombre ne devrait qu’augmenter. Continuez à lire pour comprendre les risques potentiels et comment les minimiser.

« Hey ChatGPT, révisez et optimisez notre code source »

« Hey Jasper.ai, génère un e-mail récapitulatif de tous nos nouveaux clients nets de ce trimestre »

« Hey Otter.ai, résumez notre réunion du conseil d’administration de Zoom »

En cette ère de turbulences financières, les entreprises et les employés sont constamment à la recherche d’outils pour automatiser les processus de travail et augmenter l’efficacité et la productivité en connectant des applications tierces aux principaux systèmes d’entreprise tels que Google Workspace, Slack et GitHub via des clés API, des jetons OAuth, des services comptes et plus encore. L’essor des applications d’IA générative et des services GPT exacerbe ce problème, les employés de tous les départements ajoutant rapidement les dernières et meilleures applications d’IA à leur arsenal de productivité, à l’insu de l’équipe de sécurité.

Des applications d’ingénierie telles que la révision et l’optimisation du code aux applications de marketing, de conception et de vente telles que la création de contenu et de vidéos, la création d’images et les applications d’automatisation des e-mails. Avec ChatGPT devient l’application à la croissance la plus rapide dans l’histoire et les applications alimentées par l’IA en cours de téléchargement 1506% de plus que l’an dernierles risques de sécurité liés à l’utilisation, et pire encore, à la connexion de ces applications souvent non vérifiées aux systèmes centraux de l’entreprise provoquent déjà des nuits blanches pour les responsables de la sécurité.

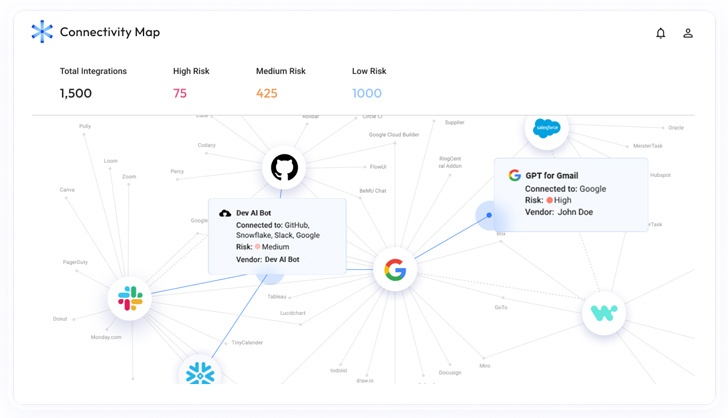

|

| La connectivité d’application à application de votre organisation |

Les risques des applications Gen-AI

Les applications basées sur l’IA présentent deux préoccupations principales pour les responsables de la sécurité :

1. Partage de données via des applications comme ChatGPT : La puissance de l’IA réside dans les données, mais cette force même peut être une faiblesse si elle est mal gérée. Les employés peuvent involontairement partager des informations sensibles et critiques pour l’entreprise, y compris les informations personnelles des clients et la propriété intellectuelle comme le code. De telles fuites peuvent exposer les organisations à des violations de données, à des désavantages concurrentiels et à des violations de conformité. Et ce n’est pas une fable – il suffit de demander à Samsung.

Les fuites Samsung et ChatGPT – un cas de prudence

Samsung a signalé trois fuites différentes d’informations hautement sensibles par trois employés qui utilisaient ChatGPT à des fins de productivité. L’un des employés a partagé un code source confidentiel pour vérifier les erreurs, un autre a partagé un code pour l’optimisation du code et le troisième a partagé un enregistrement d’une réunion à convertir en notes de réunion pour une présentation. Toutes ces informations sont désormais utilisées par ChatGPT pour entraîner les modèles d’IA et peuvent être partagées sur le Web.

2. Applications d’IA générative non vérifiées : Toutes les applications d’IA génératives ne proviennent pas de sources vérifiées. Les récentes recherches d’Astrix révèlent que les employés connectent de plus en plus ces applications basées sur l’IA (qui ont généralement un accès à privilèges élevés) à des systèmes centraux tels que GitHub, Salesforce, etc., ce qui soulève d’importants problèmes de sécurité.

|

| La vaste gamme d’applications d’IA générative |

Exemple concret d’une intégration Gen-AI risquée :

Dans les images ci-dessous, vous pouvez voir les détails de la Plateforme Astrix sur une intégration Gen-AI risquée qui se connecte à l’environnement Google Workspace de l’organisation.

Cette intégration, Google Workspace Integration « GPT For Gmail », a été développée par un développeur non approuvé et accordée avec des autorisations élevées aux comptes Gmail de l’organisation :

Parmi les étendues des autorisations accordées à l’intégration se trouve « mail.all », qui permet à l’application tierce de lire, composer, envoyer et supprimer des e-mails – un privilège très sensible :

Informations sur le fournisseur de l’intégration, qui n’est pas fiable :

Comment Astrix aide à minimiser vos risques liés à l’IA

Pour naviguer en toute sécurité dans le paysage passionnant mais complexe de l’IA, les équipes de sécurité ont besoin d’une gestion robuste des identités non humaines afin d’obtenir une visibilité sur les services tiers auxquels vos employés se connectent, ainsi que le contrôle des autorisations et d’évaluer correctement les risques de sécurité potentiels. Avec Astrix vous pouvez désormais :

|

| La carte Astrix Connectivité |

- Obtenez un inventaire complet de tous les outils d’IA que vos employés utilisent et accèdent à vos systèmes de base, et comprenez les risques qui leur sont associés.

- Supprimez les goulots d’étranglement de sécurité avec des barrières de sécurité automatisées : comprenez la valeur commerciale de chaque connexion non humaine, y compris le niveau d’utilisation (fréquence, dernière maintenance, volume d’utilisation), le propriétaire de la connexion, qui dans l’entreprise utilise l’intégration et les informations du marché.

- Réduisez votre surface d’attaque – Assurez-vous que toutes les identités non humaines basées sur l’IA accédant à vos systèmes centraux disposent d’un accès le moins privilégié, supprimez les connexions inutilisées et les fournisseurs d’applications non fiables.

- Détectez les activités anormales et corrigez les risques : Astrix analyse et détecte les comportements malveillants tels que les jetons volés, les abus d’applications internes et les fournisseurs non fiables en temps réel via l’adresse IP, l’agent utilisateur et les anomalies des données d’accès.

- Corrigez plus rapidement : Astrix soulage votre équipe de sécurité grâce à des flux de travail de correction automatisés et enseigne aux utilisateurs finaux comment résoudre leurs problèmes de sécurité de manière indépendante.