Les auteurs du malware AndroxGh0st exploitent désormais un ensemble plus large de failles de sécurité affectant diverses applications Internet, tout en déployant également le malware botnet Mozi.

“Ce botnet utilise des méthodes d’exécution de code à distance et de vol d’informations d’identification pour maintenir un accès persistant, en exploitant des vulnérabilités non corrigées pour infiltrer les infrastructures critiques”, CloudSEK dit dans un nouveau rapport.

AndroxGh0st est le nom donné à un outil d’attaque cloud basé sur Python, connu pour son ciblage des applications Laravel dans le but de collecter des données sensibles relatives à des services tels qu’Amazon Web Services (AWS), SendGrid et Twilio.

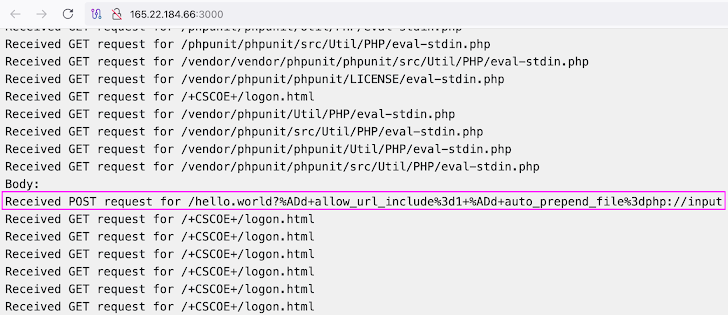

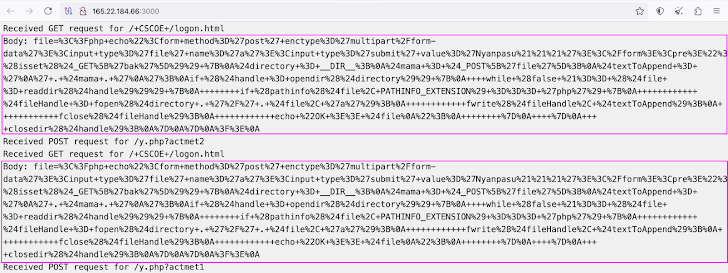

Actif depuis au moins 2022, il exploitait auparavant des failles du serveur Web Apache (CVE-2021-41773), Cadre Laravel (CVE-2018-15133) et PHPUnit (CVE-2017-9841) pour obtenir un accès initial, élever les privilèges et établir un contrôle persistant sur les systèmes compromis.

Plus tôt en mars, les agences américaines de cybersécurité et de renseignement ont révélé que des attaquants déployaient le malware AndroxGh0st pour créer un botnet destiné à « l’identification et l’exploitation des victimes dans les réseaux cibles ».

La dernière analyse de CloudSEK révèle une expansion stratégique du ciblage, le malware exploitant désormais un éventail de vulnérabilités pour l’accès initial –

- CVE-2014-2120 (score CVSS : 4,3) – Vulnérabilité XSS de la page de connexion Cisco ASA WebVPN

- CVE-2018-10561 (score CVSS : 9,8) – Vulnérabilité de contournement de l’authentification Dasan GPON

- CVE-2018-10562 (score CVSS : 9,8) – Vulnérabilité d’injection de commande Dasan GPON

- CVE-2021-26086 (score CVSS : 5,3) – Vulnérabilité de traversée de chemin Atlassian Jira

- CVE-2021-41277 (score CVSS : 7,5) – Vulnérabilité d’inclusion de fichiers locaux dans la carte GeoJSON de la métabase

- CVE-2022-1040 (score CVSS : 9,8) – Vulnérabilité de contournement de l’authentification du pare-feu Sophos

- CVE-2022-21587 (score CVSS : 9,8) – Oracle E-Business Suite (EBS) Vulnérabilité de téléchargement de fichiers arbitraires non authentifiés

- CVE-2023-1389 (score CVSS : 8,8) – Vulnérabilité d’injection de commande du micrologiciel TP-Link Archer AX21

- CVE-2024-4577 (score CVSS : 9,8) – Vulnérabilité d’injection d’arguments PHP CGI

- CVE-2024-36401 (score CVSS : 9,8) – Vulnérabilité d’exécution de code à distance GeoServer

“Le botnet parcourt les noms d’utilisateur administratifs courants et utilise un modèle de mot de passe cohérent”, a déclaré la société. “L’URL cible redirige vers /wp-admin/, qui est le tableau de bord d’administration backend pour les sites WordPress. Si l’authentification réussit, elle accède aux contrôles et paramètres critiques du site Web.”

Les attaques ont également été observées exploitant des failles d’exécution de commandes non authentifiées dans les appareils Netgear DGN et les routeurs domestiques Dasan GPON pour supprimer une charge utile nommée « Mozi.m » depuis différents serveurs externes (« 200.124.241[.]140″ et “117.215.206[.]216”).

Mozi est un autre botnet bien connu qui a l’habitude de frapper des appareils IoT pour les coopter dans un réseau malveillant afin de mener des attaques par déni de service distribué (DDoS).

Alors que les auteurs du malware ont été arrêtés par les forces de l’ordre chinoises en septembre 2021, un déclin précipité de l’activité de Mozi n’a été observé qu’en août 2023, lorsque des parties non identifiées ont émis une commande kill switch pour mettre fin au malware. On soupçonne que les créateurs du botnet ou les autorités chinoises ont distribué une mise à jour pour le démanteler.

L’intégration de Mozi par AndroxGh0st a soulevé la possibilité d’une éventuelle alliance opérationnelle, lui permettant ainsi de se propager sur plus d’appareils que jamais.

“AndroxGh0st ne se contente pas de collaborer avec Mozi, mais intègre les fonctionnalités spécifiques de Mozi (par exemple, les mécanismes d’infection et de propagation de l’IoT) dans son ensemble standard d’opérations”, a déclaré CloudSEK.

“Cela signifierait qu’AndroxGh0st s’est développé pour exploiter la puissance de propagation de Mozi afin d’infecter davantage d’appareils IoT, en utilisant les charges utiles de Mozi pour atteindre des objectifs qui autrement nécessiteraient des routines d’infection distinctes.”

« Si les deux botnets utilisent la même infrastructure de commande, cela indique un niveau élevé d’intégration opérationnelle, ce qui pourrait impliquer qu’AndroxGh0st et Mozi sont sous le contrôle du même groupe cybercriminel. Cette infrastructure partagée rationaliserait le contrôle sur une gamme plus large d’appareils. , améliorant à la fois l’efficacité et l’efficience de leurs opérations combinées de botnet.