L’acteur iranien suivi sous le nom d’APT34 a été lié à une nouvelle attaque de phishing qui conduit au déploiement d’une variante de porte dérobée appelée Torsion latérale.

“APT34 dispose d’un haut niveau de technologie d’attaque, peut concevoir différentes méthodes d’intrusion pour différents types de cibles et possède une capacité d’attaque de la chaîne d’approvisionnement”, NSFOCUS Security Labs dit dans un rapport publié la semaine dernière.

APT34, également connu sous les noms de Cobalt Gypsy, Hazel Sandstorm (anciennement Europium), Helix Kitten et OilRig, a fait ses preuves dans le ciblage des secteurs verticaux des télécommunications, du gouvernement, de la défense, du pétrole et des services financiers au Moyen-Orient depuis au moins 2014 via spear. -des leurres de phishing qui aboutissent au déploiement de diverses portes dérobées.

L’une des principales caractéristiques de l’équipe de piratage est sa capacité à créer des outils nouveaux et mis à jour pour minimiser les chances de détection et prendre pied sur les hôtes compromis pendant de longues périodes.

SideTwist a été documenté pour la première fois comme étant utilisé par APT34 en avril 2021, Check Point le décrivant comme un implant capable de télécharger/télécharger des fichiers et d’exécuter des commandes.

La chaîne d’attaque identifiée par NSFOCUS commence par un document Microsoft Word appât qui est intégré dans une macro malveillante, qui, à son tour, extrait et lance la charge utile codée en Base64 stockée dans le fichier.

La charge utile est une variante de SideTwist compilée à l’aide de CCG et établit la communication avec un serveur distant (11.0.188[.]38) pour recevoir d’autres commandes.

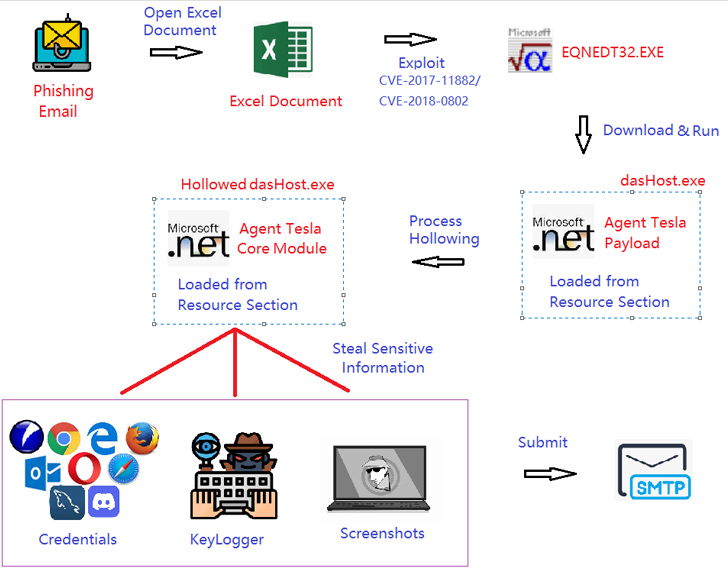

Ce développement intervient alors que Fortinet FortiGuard Labs a capturé une campagne de phishing qui propage une nouvelle variante de l’agent Tesla à l’aide d’un document Microsoft Excel spécialement conçu qui exploite CVE-2017-11882, une vulnérabilité de corruption de mémoire vieille de six ans dans l’éditeur d’équations de Microsoft Office, et CVE. -2018-0802.

Bien trop vulnérable : découvrir l’état de la surface d’attaque d’identité

MFA atteinte ? PAM ? Protection du compte de service ? Découvrez à quel point votre organisation est réellement équipée contre les menaces d’identité

“Le module central de l’Agent Tesla collecte des informations sensibles sur l’appareil de la victime”, a déclaré le chercheur en sécurité Xiaopeng Zhang. dit. “Ces informations incluent les informations d’identification enregistrées de certains logiciels, les informations de saisie au clavier de la victime et des captures d’écran.”

Selon les données partagées par la société de cybersécurité Qualys, CVE-2017-11882 reste l’un des défauts les plus appréciés à ce jourexploité par « 467 malwares, 53 acteurs malveillants et 14 ransomwares » le 31 août 2023.

Il suit également le Découverte d’une autre attaque de phishing qui utilise des leurres de fichiers image ISO pour lancer des souches de logiciels malveillants telles que Agent Tesla, LimeRAT et Remcos RAT sur des hôtes infectés.