Les acteurs malveillants associés à l’écosystème de la cybercriminalité vietnamienne exploitent la publicité en tant que vecteur sur les plateformes de médias sociaux telles que Facebook, propriété de Meta, pour diffuser des logiciels malveillants.

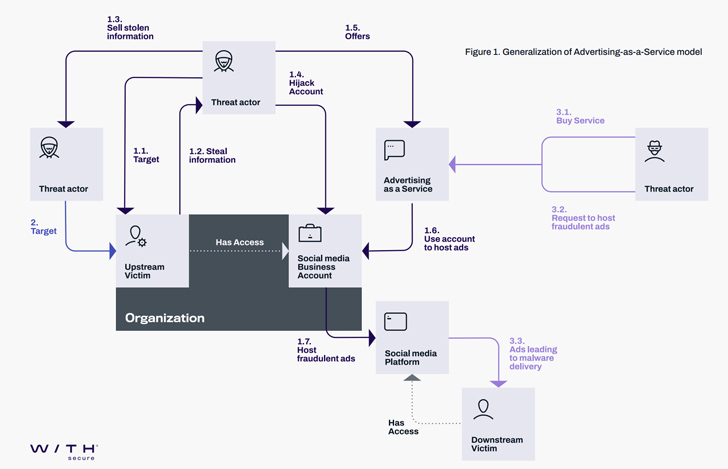

« Les auteurs de menaces utilisent depuis longtemps les publicités frauduleuses comme vecteur pour cibler leurs victimes avec des escroqueries, des publicités malveillantes, etc. », a déclaré Mohammad Kazem Hassan Nejad, chercheur chez WithSecure. dit. « Et comme les entreprises exploitent désormais la portée des médias sociaux pour faire de la publicité, les attaquants disposent d’un nouveau type d’attaque très lucratif à ajouter à leur arsenal : le détournement de comptes professionnels. »

Les cyberattaques ciblant les comptes Meta Business et Facebook ont gagné en popularité au cours de l’année écoulée, grâce à des groupes d’activités tels que Ducktail et NodeStealer, connus pour attaquer les entreprises et les particuliers opérant sur Facebook.

Parmi les méthodes utilisées par les cybercriminels pour obtenir un accès non autorisé aux comptes d’utilisateurs, l’ingénierie sociale joue un rôle important.

Les victimes sont contactées via diverses plateformes allant de Facebook et LinkedIn à WhatsApp et des portails d’emploi indépendants comme Upwork. Un autre mécanisme de distribution connu est l’utilisation de l’empoisonnement des moteurs de recherche pour booster de faux logiciels tels que CapCut, Notepad++, OpenAI ChatGPT, Google Bard et Meta Threads.

Un élément commun à ces groupes est l’abus des services de raccourcissement d’URL, de Telegram pour le commandement et du contrôle (C2) et des services cloud légitimes comme Trello, Discord, Dropbox, iCloud, OneDrive et Mediafire pour héberger les charges utiles malveillantes.

Les acteurs derrière Ducktail, par exemple, exploitent des leurres liés aux projets de marque et de marketing pour infiltrer les individus et les entreprises qui opèrent sur la plateforme Business de Meta, avec de nouvelles vagues d’attaques employant des thèmes liés à l’emploi et au recrutement pour activer l’infection.

Dans ces attaques, les cibles potentielles sont dirigées vers de fausses publications sur Upwork et Freelancer via des publicités Facebook ou LinkedIn InMail, qui, à leur tour, contiennent un lien vers un fichier de description de poste piégé hébergé sur l’un des fournisseurs de stockage cloud susmentionnés, conduisant finalement à au déploiement du malware Ducktail Steerer.

« Le malware Ducktail vole les cookies de session enregistrés dans les navigateurs, avec un code spécialement conçu pour prendre le contrôle des comptes professionnels Facebook », ont déclaré Sudeep Singh et Naveen Selvan, chercheurs de Zscaler ThreatLabz. noté dans une analyse parallèle, indiquant que les comptes se vendent entre 15 $ et 340 $.

« Les « produits » de l’opération (c’est-à-dire les comptes de réseaux sociaux piratés) alimentent une économie souterraine de comptes de réseaux sociaux volés, dans laquelle de nombreux fournisseurs proposent des comptes tarifés en fonction de leur utilité perçue pour des activités malveillantes. »

Certaines séquences d’infection observées entre février et mars 2023 impliquaient l’utilisation de raccourcis et de fichiers PowerShell pour télécharger et lancer le malware final, illustrant l’évolution continue de leurs tactiques par les attaquants.

L’expérimentation s’étend également au voleur, qui a été mis à jour pour récolter les informations personnelles d’un utilisateur sur X (anciennement Twitter), TikTok Business et Google Ads, ainsi que pour exploiter les cookies de session Facebook volés pour créer des publicités frauduleuses de manière automatisée et obtenir des privilèges élevés pour effectuer d’autres actions.

L’une des principales méthodes utilisées pour reprendre le compte compromis d’une victime consiste à ajouter sa propre adresse e-mail à ce compte, puis à modifier le mot de passe et l’adresse e-mail du compte Facebook de la victime pour la verrouiller hors du service.

« Une autre nouvelle fonctionnalité observée dans les échantillons Ducktail depuis (au moins) juillet 2023 consiste à utiliser RestartManager (RM) pour tuer les processus qui verrouillent les bases de données du navigateur », a déclaré WithSecure. « Cette fonctionnalité se retrouve souvent dans les ransomwares, car les fichiers utilisés par des processus ou des services ne peuvent pas être chiffrés. »

De plus, la charge utile finale est masquée à l’aide d’un chargeur pour la déchiffrer et l’exécuter dynamiquement au moment de l’exécution, ce qui est considéré comme une tentative d’incorporer des techniques visant à accroître la complexité de l’analyse et l’évasion de la détection.

Certaines des autres méthodes adoptées par l’acteur malveillant pour entraver l’analyse incluent l’utilisation de noms d’assembly générés de manière unique et le recours à SmartAssembly, au gonflement et à la compression pour masquer le malware.

Zscaler a déclaré avoir repéré des cas où le groupe avait initié des contacts via des comptes LinkedIn compromis appartenant à des utilisateurs travaillant dans le domaine du marketing numérique, dont certains avaient plus de 500 connexions et 1 000 abonnés.

Détecter, Répondre, Protéger : ITDR et SSPM pour une sécurité SaaS complète

Découvrez comment Identity Threat Detection & Response (ITDR) identifie et atténue les menaces à l’aide de SSPM. Découvrez comment sécuriser vos applications SaaS d’entreprise et protéger vos données, même après une violation.

« Le grand nombre de connexions/abonnés a contribué à conférer de l’authenticité aux comptes compromis et a facilité le processus d’ingénierie sociale pour les acteurs de la menace », ont déclaré les chercheurs.

Cela met également en évidence la propagation de Ducktail, semblable à un ver, dans lequel les informations d’identification LinkedIn et les cookies volés à un utilisateur victime de l’attaque de malware sont utilisés pour se connecter à leurs comptes, contacter d’autres cibles et élargir leur portée.

Ducktail serait l’un des nombreux acteurs vietnamiens de la menace qui exploitent des outils et des tactiques partagés pour mettre en œuvre de tels stratagèmes frauduleux. Cela inclut également un copieur de Ducktail baptisé Duckport, qui est actif depuis fin mars 2023 et effectue le vol d’informations parallèlement au piratage de compte Meta Business.

Il convient de souligner que la campagne que Zscaler suit sous le nom de Ducktail est en fait Duckport, qui, selon WithSecure, constitue une menace distincte en raison des différences dans les canaux Telegram utilisés pour C2, de l’implémentation du code source et du fait que les deux les souches n’ont jamais été distribuées ensemble.

« Bien que Ducktail ait essayé d’utiliser de faux sites Web de marque dans le cadre de ses efforts d’ingénierie sociale, il s’agit d’une technique courante pour Duckport », a déclaré WithSecure.

« Au lieu de fournir des liens de téléchargement directs vers des services d’hébergement de fichiers tels que Dropbox (ce qui peut éveiller des soupçons), Duckport envoie aux victimes des liens vers des sites de marque liés à la marque/entreprise dont ils se font passer pour, qui les redirige ensuite vers le téléchargement de l’archive malveillante. à partir de services d’hébergement de fichiers (tels que Dropbox). »

Duckport, bien que basé sur Ducktail, est également doté de nouvelles fonctionnalités qui développent les capacités de vol d’informations et de piratage de compte, et permet également de prendre des captures d’écran ou d’abuser des services de prise de notes en ligne dans le cadre de sa chaîne C2, remplaçant essentiellement Telegram comme canal pour passer des commandes. à la machine de la victime.

« L’élément vietnamien de ces menaces et le degré élevé de chevauchement en termes de capacités, d’infrastructures et de victimologie suggèrent des relations de travail actives entre divers acteurs de la menace, des outils et des TTP partagés entre ces groupes de menaces, ou un cybercriminel vietnamien fracturé et orienté vers les services. écosystème (semblable au modèle ransomware-as-a-service) centré autour des plateformes de médias sociaux telles que Facebook.