Un groupe de piratage présumé lié à la Chine a exploité une faille zero-day récemment révélée dans les appareils ESG (Email Security Gateway) de Barracuda Networks pour pirater les secteurs du gouvernement, de l’armée, de la défense et de l’aérospatiale, de l’industrie de haute technologie et des télécommunications dans le cadre d’une campagne d’espionnage mondiale. .

Mandiant, qui suit l’activité sous le nom UNC4841a décrit l’acteur menaçant comme « très réactif aux efforts défensifs » et capable de modifier activement son modus operandi pour maintenir un accès persistant aux cibles.

« UNC4841 a déployé de nouveaux logiciels malveillants conçus pour maintenir la présence sur un petit sous-ensemble de cibles hautement prioritaires qu’il a compromises soit avant la publication du correctif, soit peu de temps après les directives de correction de Barracuda », a déclaré la société de renseignement sur les menaces appartenant à Google. dit dans un nouveau rapport technique publié aujourd’hui.

Près d’un tiers des organisations concernées identifiées sont des agences gouvernementales. Il est intéressant de noter que certaines des premières compromissions semblent avoir eu lieu sur un petit nombre d’appareils géolocalisés en Chine continentale.

Les attaques impliquent l’exploitation de CVE-2023-2868 pour déployer des logiciels malveillants et mener des activités post-exploitation. Dans certains cas, les intrusions ont conduit au déploiement de logiciels malveillants supplémentaires, tels que SUBMARINE (alias DEPTHCHARGE), pour maintenir la persistance en réponse aux efforts de remédiation.

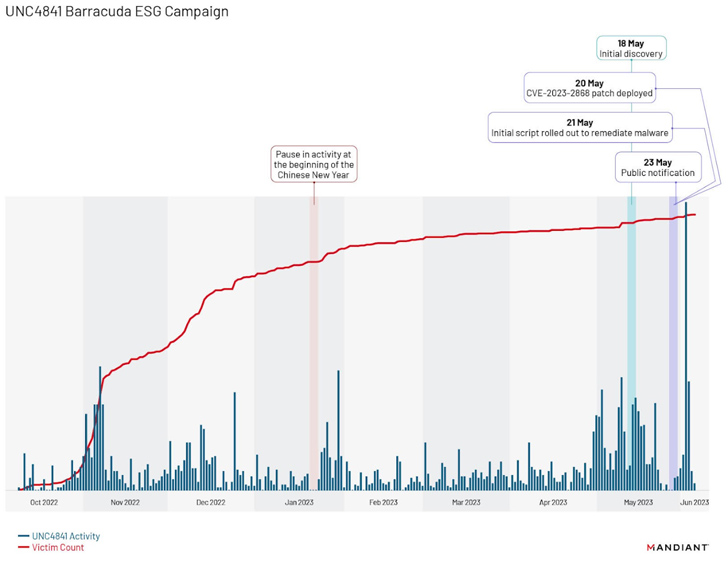

Une analyse plus approfondie de la campagne a révélé une « nette baisse de l’activité entre le 20 janvier et le 22 janvier 2023 environ », coïncidant avec le début du Nouvel An chinois, suivie de deux augmentations, l’une après la notification publique de Barracuda le 23 mai 2023. , et un deuxième début juin 2023.

Ce dernier aurait impliqué l’attaquant « tentant de maintenir l’accès à des environnements compromis via le déploiement des nouvelles familles de logiciels malveillants SKIPJACK, DEPTHCHARGE et FOXTROT/FOXGLOVE ».

Alors que SKIPJACK est un implant passif qui enregistre un auditeur pour des en-têtes et des sujets spécifiques d’e-mails entrants avant de décoder et d’exécuter leur contenu, DEPTHCHARGE est préchargé dans le démon Barracuda SMTP (BSMTP) à l’aide de la variable d’environnement LD_PRELOAD et récupère les commandes cryptées pour exécution.

La première utilisation de DEPTHCHARGE remonte au 30 mai 2023, quelques jours seulement après que Barracuda a révélé publiquement la faille. Mandiant a déclaré avoir observé que le logiciel malveillant était rapidement déployé sur un sous-ensemble de cibles, ce qui indique un niveau élevé de préparation et une tentative de persister dans des environnements à haute valeur ajoutée.

« Cela suggère également que malgré la couverture mondiale de cette opération, elle n’était pas opportuniste et que UNC4841 disposait d’une planification et d’un financement adéquats pour anticiper et se préparer aux imprévus qui pourraient potentiellement perturber leur accès aux réseaux cibles », a expliqué la société.

On estime qu’environ 2,64 % du total des appareils compromis ont été infectés par DEPTHCHARGE. Cette victimologie englobe des entités gouvernementales américaines et étrangères, ainsi que des fournisseurs de haute technologie et de technologies de l’information.

La troisième souche de malware, également distribuée sélectivement aux cibles, est FOXTROT, un implant C++ lancé à l’aide d’un programme basé sur C baptisé FOXGLOVE. Communiquant via TCP, il est doté de fonctionnalités permettant de capturer les frappes, d’exécuter des commandes shell, de transférer des fichiers et de configurer un shell inversé.

De plus, les actions de FOXTROT chevauchent un rootkit open source appelé Reptile, qui a été largement utilisé par plusieurs équipes de piratage chinois ces derniers mois. Cela comprend également UNC3886, un acteur menaçant lié à l’exploitation Zero Day d’une faille de sécurité de gravité moyenne désormais corrigée dans le système d’exploitation Fortinet FortiOS.

« FOXTROT et FOXGLOVE se distinguent également par le fait qu’ils sont les seules familles de logiciels malveillants utilisées par UNC4841 qui n’ont pas été spécifiquement conçues pour les Barracuda ESG », a souligné Mandiant. « Sur la base de ses fonctionnalités, FOXTROT était probablement également destiné à être déployé sur d’autres appareils basés sur Linux au sein d’un réseau pour permettre les mouvements latéraux et le vol d’informations d’identification. »

Un autre aspect qui distingue FOXGLOVE et FOXTROT est le fait qu’ils ont été déployés de la manière la plus sélective parmi toutes les familles de logiciels malveillants utilisées par UNC4841, en les utilisant exclusivement pour cibler le gouvernement ou les organisations liées au gouvernement.

Le collectif adverse a également été détecté en train d’effectuer des actions de reconnaissance interne et de mouvement latéral ultérieur dans un nombre limité d’environnements de victimes. Plus d’un cas impliquait l’utilisation de Microsoft Outlook Web Access (OWA) pour tenter de se connecter aux boîtes aux lettres des utilisateurs au sein des organisations.

Comme forme alternative d’accès à distance, l’acteur de la menace persistante avancée (APT) a créé des comptes contenant quatre caractères générés aléatoirement dans le fichier etc/passwd sur environ cinq pour cent des appareils précédemment concernés.

Les connexions chinoises de l’UNC4841 sont encore renforcées par le points communs des infrastructures entre le groupe et un autre cluster non classé nommé UNC2286, qui, à son tour, partage des chevauchements avec d’autres campagnes d’espionnage chinoises suivies comme FamousSparrow et GhostEmperor.

La dernière divulgation intervient dans le contexte où le Federal Bureau of Investigation (FBI) américain exhorte les clients concernés à remplacer leurs appareils ESG avec effet immédiat, invoquant un risque persistant.

« UNC4841 est un acteur doté de ressources suffisantes qui a utilisé une large gamme de logiciels malveillants et d’outils spécialement conçus pour permettre ses opérations d’espionnage mondiales », a déclaré la société, soulignant la capacité de l’acteur malveillant à déployer de manière sélective davantage de charges utiles dans des environnements de victimes spécifiques.

« Le partage des infrastructures et des techniques d’anonymisation est courant parmi les acteurs chinois du cyberespionnage, tout comme les outils partagés et probablement les ressources de développement de logiciels malveillants. Il est probable que nous continuerons à observer les opérations de cyberespionnage chinois ciblant les infrastructures de pointe présentant des vulnérabilités zero-day et le déploiement de malware personnalisé pour des écosystèmes d’appliances spécifiques.