Les chercheurs en cybersécurité ont déclaré avoir découvert ce qu’ils disent être les premières attaques de la chaîne d’approvisionnement de logiciels open source ciblant spécifiquement le secteur bancaire.

“Ces attaques ont présenté des techniques avancées, notamment le ciblage de composants spécifiques dans les actifs Web de la banque victime en y attachant des fonctionnalités malveillantes”, a déclaré Checkmarx. a dit dans un rapport publié la semaine dernière.

“Les attaquants ont utilisé des tactiques trompeuses telles que la création d’un faux profil LinkedIn pour apparaître comme des centres de commandement et de contrôle (C2) crédibles et personnalisés pour chaque cible, exploitant des services légitimes pour des activités illicites.”

Les packages npm ont depuis été signalés et retirés. Les noms des colis n’ont pas été divulgués.

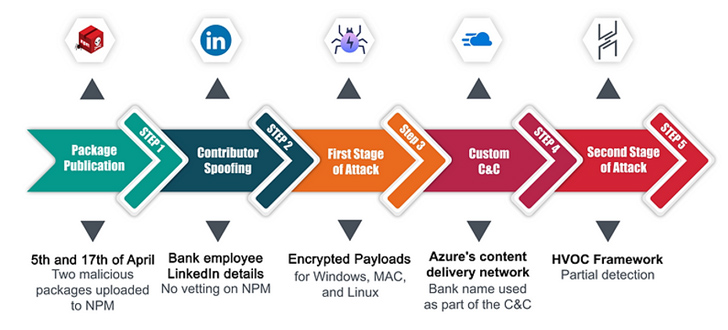

Lors de la première attaque, l’auteur du logiciel malveillant aurait téléchargé quelques packages dans le registre npm début avril 2023 en se faisant passer pour un employé de la banque cible. Les modules sont livrés avec un script de préinstallation pour activer la séquence d’infection. Pour compléter la ruse, l’auteur de la menace a créé une fausse page LinkedIn.

Une fois lancé, le script a déterminé le système d’exploitation hôte pour voir s’il s’agissait de Windows, Linux ou macOS, et a procédé au téléchargement d’un logiciel malveillant de deuxième étape à partir d’un serveur distant en utilisant un sous-domaine sur Azure qui incorporait le nom de la banque en question.

“L’attaquant a intelligemment utilisé les sous-domaines CDN d’Azure pour fournir efficacement la charge utile de deuxième étape”, ont déclaré les chercheurs de Checkmarx. “Cette tactique est particulièrement intelligente car elle contourne les méthodes traditionnelles de liste de refus, en raison du statut d’Azure en tant que service légitime.”

La charge utile de deuxième étape utilisée dans l’intrusion est Havoc, un cadre de commande et de contrôle (C2) open source qui est de plus en plus sous le radar des acteurs malveillants qui cherchent à contourner la détection résultant de l’utilisation de Cobalt Strike, Sliver et Brute Ratel.

Lors d’une attaque non liée détectée en février 2023 ciblant une autre banque, l’adversaire a téléchargé sur npm un package “méticuleusement conçu pour se fondre dans le site Web de la banque victime et rester en sommeil jusqu’à ce qu’il soit incité à passer à l’action”.

Plus précisément, il a été conçu pour intercepter secrètement les données de connexion et exfiltrer les détails vers une infrastructure contrôlée par des acteurs.

“La sécurité de la chaîne d’approvisionnement s’articule autour de la protection de l’ensemble du processus de création et de distribution de logiciels, des premières étapes de développement à la livraison à l’utilisateur final”, a déclaré la société.

“Une fois qu’un package open source malveillant entre dans le pipeline, il s’agit essentiellement d’une brèche instantanée – rendant toute contre-mesure ultérieure inefficace. En d’autres termes, le mal est fait.”

Le développement intervient alors que le groupe de cybercriminalité russophone RedCurl a violé une grande banque russe anonyme et une société australienne en novembre 2022 et mai 2023 pour siphonner des secrets d’entreprise et des informations sur les employés dans le cadre d’une campagne de phishing sophistiquée, a déclaré la branche russe de Group-IB, FACCT.

“Depuis quatre ans et demi, le groupe russophone Red Curl […] a mené au moins 34 attaques contre des entreprises du Royaume-Uni, d’Allemagne, du Canada, de Norvège, d’Ukraine et d’Australie”, a dit.

Bouclier contre les menaces internes : maîtriser la gestion de la posture de sécurité SaaS

Inquiet des menaces internes ? Nous avons ce qu’il vous faut! Rejoignez ce webinaire pour explorer les stratégies pratiques et les secrets de la sécurité proactive avec la gestion de la posture de sécurité SaaS.

“Plus de la moitié des attaques – 20 – sont tombées sur la Russie. Parmi les victimes des cyber-espions figuraient des sociétés de construction, financières, de conseil, des détaillants, des banques, des assurances et des organisations juridiques.”

Les institutions financières ont également été la cible d’attaques utilisant une boîte à outils d’injection Web appelée drIBAN pour effectuer des transactions non autorisées à partir de l’ordinateur d’une victime d’une manière qui contourne les mécanismes de vérification d’identité et anti-fraude adoptés par les banques.

“La fonctionnalité de base de drIBAN est le moteur ATS (Automatic Transfer System)”, les chercheurs de Cleafy Federico Valentini et Alessandro Strino indiqué dans une analyse publiée le 18 juillet 2023.

“ATS est une classe d’injects Web qui modifient à la volée les virements bancaires légitimes effectués par l’utilisateur, en changeant le bénéficiaire et en transférant de l’argent sur un compte bancaire illégitime contrôlé par TA ou des sociétés affiliées, qui sont ensuite responsables de la gestion et du blanchiment de l’argent volé.”