Des chercheurs en cybersécurité ont découvert un nouveau ver peer-to-peer (P2P) ciblant le cloud appelé P2PInfect qui cible les instances Redis vulnérables pour une exploitation ultérieure.

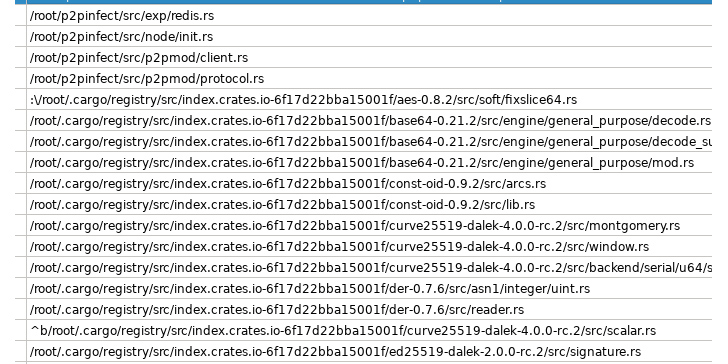

“P2PInfect exploite les serveurs Redis fonctionnant à la fois sur les systèmes d’exploitation Linux et Windows, ce qui le rend plus évolutif et plus puissant que les autres vers”, ont déclaré William Gamazo et Nathaniel Quist, chercheurs de l’unité 42 de Palo Alto Networks. a dit. “Ce ver est également écrit en Rust, un langage de programmation hautement évolutif et compatible avec le cloud.”

On estime que jusqu’à 934 systèmes Redis uniques pourraient être vulnérables à la menace. La première instance connue de P2PInfect a été détectée le 11 juillet 2023.

Une caractéristique notable du ver est sa capacité à infecter les instances Redis vulnérables en exploitant une vulnérabilité critique d’échappement du bac à sable Lua, CVE-2022-0543 (score CVSS : 10,0), qui a déjà été exploité pour fournir plusieurs familles de logiciels malveillants comme Muhstik, Redigo et HeadCrab au cours de la dernière année.

L’accès initial offert par une exploitation réussie est ensuite exploité pour fournir une charge utile dropper qui établit une communication peer-to-peer (P2P) avec un réseau P2P plus vaste et récupère des binaires malveillants supplémentaires, y compris un logiciel d’analyse pour propager le malware vers d’autres hôtes Redis et SSH exposés.

“L’instance infectée rejoint ensuite le réseau P2P pour donner accès aux autres charges utiles aux futures instances Redis compromises”, ont déclaré les chercheurs.

Le logiciel malveillant utilise également un script PowerShell pour établir et maintenir la communication entre l’hôte compromis et le réseau P2P, offrant aux acteurs de la menace un accès persistant. De plus, la version Windows de P2PInfect intègre un composant Monitor pour se mettre à jour automatiquement et lancer la nouvelle version.

On ne sait pas immédiatement quel est l’objectif final de la campagne, l’Unité 42 notant qu’il n’y a aucune preuve définitive de cryptojacking malgré la présence du mot “mineur” dans le code source de la boîte à outils.

Bouclier contre les menaces internes : maîtriser la gestion de la posture de sécurité SaaS

Inquiet des menaces internes ? Nous avons ce qu’il vous faut! Rejoignez ce webinaire pour explorer les stratégies pratiques et les secrets de la sécurité proactive avec la gestion de la posture de sécurité SaaS.

L’activité n’a été attribuée à aucun groupe d’acteurs menaçants connus pour avoir frappé environnements cloud comme Adept Libra (alias TeamTNT), Aged Libra (alias Rocke), Automated Libra (alias PURPLEURCHIN), Money Libra (alias Kinsing), Returned Libra (alias 8220 Gang) ou Thief Libra (alias WatchDog).

Le développement vient comme ressources cloud mal configurées et vulnérables sont découverts en quelques minutes par de mauvais acteurs qui scannent constamment Internet pour monter des attaques sophistiquées.

“Le ver P2PInfect semble être bien conçu avec plusieurs choix de développement modernes”, ont déclaré les chercheurs. “La conception et la construction d’un réseau P2P pour effectuer la propagation automatique des logiciels malveillants ne sont pas quelque chose de courant dans le paysage des menaces de ciblage cloud ou de cryptojacking.”