Pendant trop longtemps, le monde de la cybersécurité s’est concentré exclusivement sur les technologies de l’information (IT), laissant la technologie opérationnelle (OT) se débrouiller seule. Traditionnellement, peu d’entreprises industrielles disposaient de responsables dédiés à la cybersécurité. Toutes les décisions en matière de sécurité incombaient aux responsables de l’usine et de l’usine, qui sont des experts techniques hautement qualifiés dans d’autres domaines, mais qui manquent souvent de formation ou de connaissances en matière de cybersécurité.

Ces dernières années, une augmentation des cyberattaques contre les installations industrielles et la tendance à la convergence IT/OT entraînée par l’industrie 4.0 ont mis en évidence le vide de propriété autour de la sécurité OT. Selon un nouveau rapport Fortinetla plupart des organisations se tournent vers les responsables de la sécurité de l’information (CISO) pour résoudre le problème.

Heureusement, les RSSI connaissent bien le changement ou les défis difficiles. Le poste lui-même a moins de 20 ans, mais au cours de ces deux décennies, les RSSI ont traversé certains des événements de cybersécurité les plus perturbateurs qui ont été de véritables moments décisifs dans le domaine de la technologie.

Pourtant, la plupart des RSSI ont fait leur marque en sécurisant les environnements informatiques – et les stratégies et outils de sécurité informatique se traduisent rarement dans un contexte OT. Alors que les compétences non techniques de collaboration et de constitution d’équipe aideront certainement les RSSI à intégrer l’usine dans leur domaine de responsabilité, ils doivent également faire un effort concentré pour comprendre la topographie unique du paysage OT et les défis de sécurité distinctifs.

La sécurité avant tout

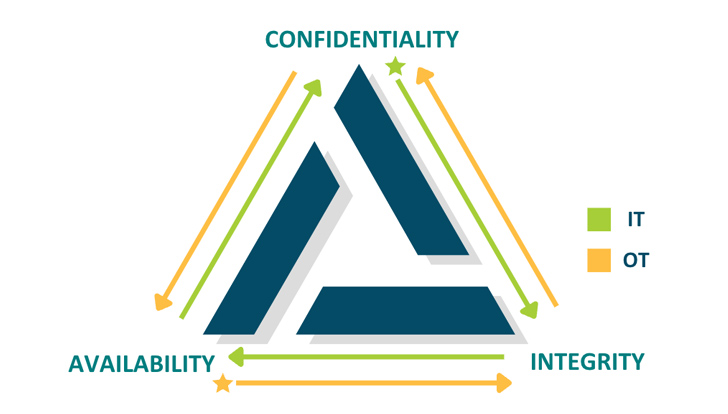

La triade CIA – Confidentialité, Intégrité & Disponibilité – est un concept clé de la cybersécurité. De manière critique, l’informatique et l’OT hiérarchisent différemment les éléments de la triade, bien que la sécurité soit toujours le dénominateur commun.

|

| Image 1 : La triade CIA de la sécurité informatique est inversée dans le monde OT, où la disponibilité est la priorité la plus élevée. |

- En informatique, la sécurité signifie que les données sont protégées par la confidentialité. Les gens sont blessés lorsque leurs données sensibles et privées sont compromises. Pour l’entreprise, la sécurisation des données les protège des violations, des amendes et des atteintes à la réputation.

- En OT, la sécurité signifie que les systèmes cyber-physiques sont fiables et réactifs. Des personnes se blessent lorsqu’un haut fourneau ou une chaudière industrielle ne fonctionne pas correctement. Pour l’entreprise, la disponibilité permet aux systèmes de fonctionner à temps à la milliseconde près, ce qui garantit la productivité et la rentabilité.

Assez ironiquement, la triade AIC du monde OT a abouti à des systèmes et des outils qui donnent la priorité à la sécurité physique mais qui sont souvent livrés avec peu ou pas de fonctionnalités de cybersécurité. Il incombera au RSSI d’identifier et de mettre en œuvre des solutions de sécurité qui protègent les systèmes OT des cybermenaces sans perturber leurs opérations.

Vous vous demandez comment protéger vos opérations industrielles des menaces potentielles ? Ce rapport complet sur l’I-SRA a les réponses. Découvrez les principaux défis, y compris les risques de sécurité opérationnelle et les menaces persistantes avancées (APT). Télécharger le rapport aujourd’hui !

Niveaux de segmentation

Dans l’OT comme dans l’IT, la segmentation limite la surface d’attaque du réseau. En OT, le modèle de Purdue sert de cadre pour expliquer comment et pourquoi les systèmes peuvent et doivent communiquer entre eux.

En un mot très simplifié, le modèle Purdue comprend cinq couches.

- Les niveaux 4 et 5 sont les couches les plus externes qui incluent les serveurs Web et de messagerie, l’infrastructure informatique et les utilisateurs se connectant à distance.

- Les niveaux 2 et 3 sont les couches opérationnelles qui exploitent les logiciels et les applications qui exécutent les environnements OT.

- Les niveaux 0 et 1 contiennent les appareils, les capteurs, les contrôleurs logiques programmables (PLC) et les systèmes de contrôle distribués (DCS) qui effectuent le travail réel et doivent être protégés des interférences extérieures.

Le but de ces couches est de créer une séparation à la fois logique et physique entre les niveaux de processus. Plus vous vous rapprochez du fonctionnement cyber-physique des systèmes industriels tels que les injecteurs, les bras robotiques et les presses industrielles, plus les freins et contrepoids sont en place pour les protéger.

Bien que le concept de segmentation ne soit pas nouveau pour les RSSI, ils devront comprendre que la séparation des zones est beaucoup plus stricte dans les environnements OT et doit être appliquée à tout moment. Les entreprises industrielles adhèrent au modèle Purdue ou à d’autres cadres similaires pour assurer la sûreté et la sécurité et pour répondre à de nombreux mandats de conformité réglementaire.

Les temps d’arrêt ne sont pas une option

En informatique, les temps d’arrêt pour les mises à niveau et les correctifs ne sont pas un gros problème, en particulier dans un monde de logiciel en tant que service (SaaS) où les nouvelles mises à jour sont publiées pratiquement en temps réel.

Que ce soit pour la sécurité ou le profit, les systèmes OT sont toujours opérationnels. Ils ne peuvent pas être arrêtés ou mis en pause pour télécharger un nouveau système d’exploitation ou appliquer même un correctif critique. Tout processus nécessitant un temps d’arrêt est simplement un non-démarrage pour la grande majorité des systèmes OT. Pour cette raison, les RSSI ne devraient pas être surpris de découvrir des systèmes vieux de plusieurs décennies (fonctionnant probablement sur des logiciels qui ont atteint leur date de fin de vie il y a longtemps) qui constituent toujours un élément crucial de l’opération.

Le défi auquel seront confrontés les RSSI sera d’identifier les contrôles de sécurité qui n’interrompront ni n’interféreront avec les processus OT délicats. Les bonnes solutions seront « envelopper » l’infrastructure OT existante dans une couche de sécurité qui protège les processus critiques sans les modifier, les compliquer ou les encombrer.

Tout accès est un accès « à distance »

Traditionnellement, les systèmes OT ont été protégés par isolation. Maintenant que les organisations connectent ces environnements pour tirer parti de l’industrie 4.0 ou pour permettre un accès plus facile aux sous-traitants, tous les accès doivent être surveillés, contrôlés et enregistrés.

- L’environnement informatique est un lieu numérique où les affaires se déroulent. Les utilisateurs professionnels effectuent leur travail et les systèmes échangent des données dans cet espace, jour après jour. En d’autres termes, les humains sont censés participer activement et apporter des modifications à l’environnement informatique.

- Les systèmes et environnements OT sont conçus pour fonctionner sans intervention humaine – « réglez-le et oubliez-le ». Les humains sont censés les mettre en place puis les laisser courir. Les utilisateurs ne restent pas connectés à un environnement OT toute la journée comme le feraient des utilisateurs professionnels dans un système informatique.

Dans ce contexte, toute personne accédant à l’environnement OT est effectivement un étranger. Qu’il s’agisse d’un fournisseur se connectant à distance, d’un utilisateur professionnel entrant via le réseau informatique ou même d’un opérateur OT accédant à l’environnement sur site, chaque connexion provient de l’extérieur. Reconnaître ce point clé aidera les RSSI à comprendre que accès distant sécurisé industriel (I-SRA) Les outils doivent être utilisés pour tous les scénarios d’accès, et pas seulement ceux que le service informatique considérerait comme « distants ».

Les outils informatiques ne fonctionnent pas (toujours) pour OT

Les outils conçus pour l’informatique ne se traduisent presque jamais en OT.

- Les fonctions de base telles que l’analyse des vulnérabilités peuvent interrompre les processus OT et mettre les systèmes complètement hors ligne, et la plupart des appareils n’ont pas assez de CPU/RAM pour prendre en charge la sécurité des terminaux, l’antivirus ou d’autres agents.

- La plupart des outils informatiques acheminent le trafic via le cloud. Dans OT, cela peut compromettre la disponibilité et ne peut pas prendre en charge les nombreux composants non connectés communs aux environnements OT.

- Les cycles de vie des outils informatiques sont généralement beaucoup plus courts que les cycles de vie des appareils OT. En raison de la nature permanente des environnements OT, tout outil nécessitant des correctifs, des mises à jour ou des temps d’arrêt fréquents n’est pas applicable.

Forcer les outils conçus par l’informatique dans les environnements OT ne fait qu’ajouter de la complexité sans répondre aux exigences de sécurité fondamentales et aux priorités de ces environnements. Plus tôt un CISO se rendra compte que les systèmes OT méritent des solutions de sécurité conçues pour leurs besoins particuliers, plus vite ils seront sur la bonne voie pour mettre en œuvre les meilleurs outils et politiques.

Les soft skills sont les clés du succès du RSSI

Étant donné que la plupart des responsables de la cybersécurité ont actuellement tendance à provenir de rôles de sécurité informatique, il est logique que de nombreux RSSI aient un parti pris (peut-être inconscient) envers les philosophies, les outils et les pratiques informatiques. Pour sécuriser efficacement les environnements OT, les RSSI devront redevenir des étudiants et s’appuyer sur les autres pour apprendre ce qu’ils ne savent pas encore.

La bonne nouvelle est que les RSSI ont généralement tendance à poser les bonnes questions et à rechercher le soutien des bons experts tout en repoussant les limites et en exigeant des résultats positifs. En fin de compte, le travail d’un CISO consiste à diriger des personnes et des équipes d’experts pour atteindre l’objectif plus large de sécuriser l’entreprise et de permettre l’activité. Ceux qui souhaitent combler le fossé de sécurité OT grâce à un leadership fort et une volonté d’apprendre devraient rapidement se retrouver sur la voie du succès.

Pour en savoir plus sur une solution concrète qui peut aider les RSSI à mieux sécuriser leur environnement OT, découvrir Cyolo.