Une version mise à jour d’un cheval de Troie d’accès à distance Android surnommé GravitéRAT a été trouvé se faisant passer pour des applications de messagerie BingeChat et Chatico dans le cadre d’une campagne étroitement ciblée depuis juin 2022.

« Remarquable dans la campagne récemment découverte, GravityRAT peut exfiltrer les sauvegardes WhatsApp et recevoir des commandes pour supprimer des fichiers », a déclaré Lukáš Štefanko, chercheur chez ESET. a dit dans un nouveau rapport publié aujourd’hui.

« Les applications malveillantes fournissent également une fonctionnalité de chat légitime basée sur l’open-source OMEMO Application de messagerie instantanée. »

GravityRAT est le nom donné à un logiciel malveillant multiplateforme capable de cibler les appareils Windows, Android et macOS. La société slovaque de cybersécurité suit l’activité sous le nom de SpaceCobra.

L’acteur de la menace est soupçonné d’être basé au Pakistan, avec des attaques récentes impliquant GravityRAT ciblant le personnel militaire en Inde et parmi l’armée de l’air pakistanaise en le camouflant en tant qu’applications de stockage et de divertissement en nuage, comme l’a révélé Meta le mois dernier.

L’utilisation d’applications de chat comme leurre pour distribuer le malware avait déjà été mise en évidence en novembre 2021 par Cyble, qui analysé un échantillon nommé « SoSafe Chat » qui a été téléchargé dans la base de données VirusTotal depuis l’Inde.

Les applications de chat, bien qu’elles ne soient pas disponibles sur Google Play, sont distribuées via des sites Web malveillants faisant la promotion de services de messagerie gratuits : bingechat[.]filet et chatico[.]co[.]Royaume-Uni.

« Ce groupe a utilisé des personnages fictifs – se faisant passer pour des recruteurs pour des entreprises de défense légitimes et fausses et des gouvernements, du personnel militaire, des journalistes et des femmes cherchant à établir une relation amoureuse – dans le but de renforcer la confiance avec les personnes qu’ils ciblaient », a déclaré Meta dans son rapport trimestriel sur les menaces contradictoires.

Le modus operandi suggère que les cibles potentielles soient contactées sur Facebook et Instagram dans le but de les inciter à cliquer sur les liens et à télécharger les applications malveillantes.

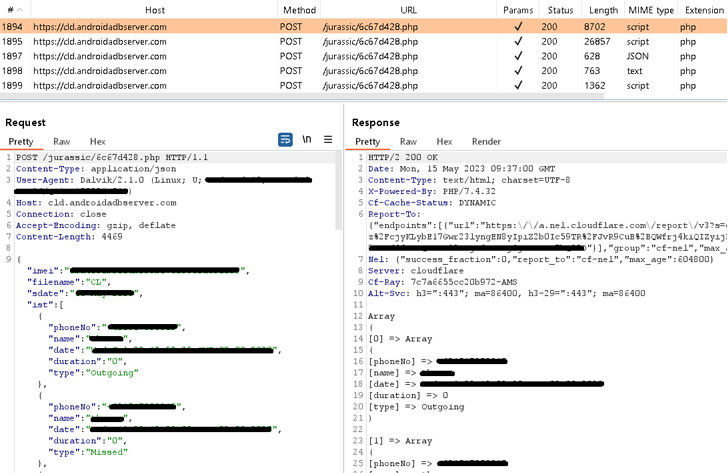

GravityRAT, comme la plupart des portes dérobées Android, demande des autorisations intrusives sous le couvert d’une application apparemment légitime pour récolter des informations sensibles telles que des contacts, des SMS, des journaux d’appels, des fichiers, des données de localisation et des enregistrements audio à l’insu de la victime.

Les données capturées sont finalement exfiltrées vers un serveur distant sous le contrôle de l’auteur de la menace. Il convient de noter que l’utilisation de l’application est conditionnelle à la possession d’un compte.

🔐 Maîtriser la sécurité des API : Comprendre votre véritable surface d’attaque

Découvrez les vulnérabilités inexploitées de votre écosystème d’API et prenez des mesures proactives pour une sécurité à toute épreuve. Rejoignez notre webinaire perspicace !

Ce qui distingue la nouvelle version de GravityRAT, c’est sa capacité à voler les fichiers de sauvegarde de WhatsApp et à recevoir des instructions du serveur de commande et de contrôle (C2) pour supprimer les journaux d’appels, les listes de contacts et les fichiers avec des extensions particulières.

« Ce sont des commandes très spécifiques qui ne sont généralement pas vues dans les logiciels malveillants Android », a souligné Štefanko.

Le développement intervient alors que les utilisateurs d’Android au Vietnam ont été victimes d’une nouvelle souche de logiciels malveillants de vol de sperme bancaire connue sous le nom de Bonjour enseignant qui utilise des applications de messagerie légitimes comme Viber ou Kik comme couverture pour siphonner des données sensibles et effectuer des transferts de fonds non autorisés en abusant de l’API des services d’accessibilité.

Cyble a également découvert une escroquerie de cloud mining qui « invite les utilisateurs à télécharger une application malveillante pour commencer à miner », uniquement pour profiter de ses autorisations aux services d’accessibilité pour collecter des informations sensibles à partir de portefeuilles de crypto-monnaie et d’applications bancaires.

Le cheval de Troie financier, dont le nom de code est Roamer, illustre la tendance à utiliser les sites Web de phishing et les canaux Telegram comme vecteurs de distribution, élargissant ainsi efficacement le bassin de victimes potentielles.

« Les utilisateurs doivent faire preuve de prudence et s’abstenir de suivre des canaux d’extraction de crypto-monnaie suspects sur des plateformes comme Telegram, car ces canaux peuvent entraîner des pertes financières substantielles et compromettre des données personnelles sensibles », a déclaré Cyble. a dit.