Un acteur menaçant d’origine indonésienne à motivation financière a été observé en train d’utiliser des instances Amazon Web Services (AWS) Elastic Compute Cloud (EC2) pour effectuer des opérations illicites de minage de cryptomonnaies.

Permiso P0 Labs de la société de sécurité cloud, qui a détecté le groupe pour la première fois en novembre 2021, lui a attribué le surnom GUI-vil (prononcé Goo-ee-vil).

« Le groupe affiche une préférence pour les outils d’interface utilisateur graphique (GUI), en particulier le navigateur S3 (version 9.5.5) pour leurs opérations initiales », a déclaré la société dans un rapport partagé avec The Hacker News. « Après avoir obtenu l’accès à la console AWS, ils effectuent leurs opérations directement via le navigateur Web. »

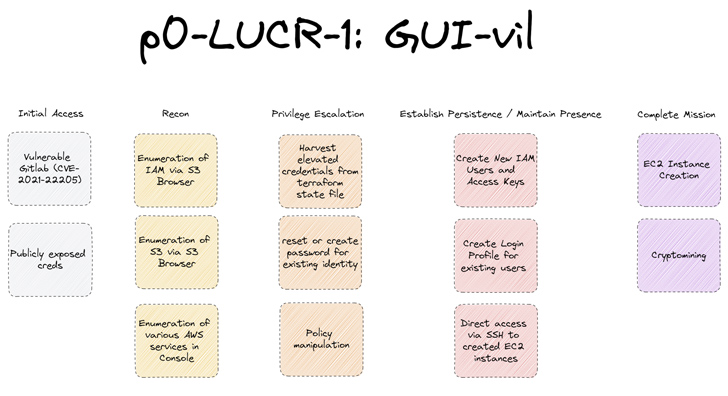

Les chaînes d’attaque montées par GUI-vil impliquent l’obtention d’un accès initial en militarisant les clés AWS dans les référentiels de code source exposés publiquement sur GitHub ou en recherchant les instances GitLab vulnérables aux failles d’exécution de code à distance (par exemple, CVE-2021-22205).

Une entrée réussie est suivie d’une élévation des privilèges et d’une reconnaissance interne pour examiner tous les compartiments S3 disponibles et déterminer les services accessibles via la console Web AWS.

Un aspect notable du modus operandi de l’acteur menaçant est sa tentative de se fondre et de persister dans l’environnement de la victime en créant de nouveaux utilisateurs qui se conforment à la même convention de dénomination et atteignent finalement ses objectifs.

« GUI-vil créera également des clés d’accès pour les nouvelles identités qu’ils créent afin qu’ils puissent continuer à utiliser Navigateur S3 avec ces nouveaux utilisateurs », a expliqué la société.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

Alternativement, le groupe a également été repéré création de profils de connexion pour les utilisateurs existants qui n’en ont pas afin de permettre l’accès à la console AWS sans lever de drapeaux rouges.

Les liens de GUI-vil avec l’Indonésie proviennent du fait que les adresses IP sources associées aux activités sont liées à deux numéros de système autonome (ASN) situés dans le pays d’Asie du Sud-Est.

« La mission principale du groupe, à motivation financière, est de créer des instances EC2 pour faciliter leurs activités de crypto-minage », ont déclaré les chercheurs. « Dans de nombreux cas, les bénéfices qu’ils tirent de l’extraction de crypto ne sont qu’une fraction des dépenses que les organisations victimes doivent payer pour faire fonctionner les instances EC2. »