L’acteur menaçant connu sous le nom de Aigle aveugle a été lié à une nouvelle campagne ciblant diverses industries clés en Colombie.

L’activité, qui a été détectée par l’équipe de recherche et de renseignement de BlackBerry le 20 février 2023, engloberait également l’Équateur, le Chili et l’Espagne, suggérant une lente expansion de l’empreinte victimologique du groupe de piratage.

Les entités ciblées comprennent la santé, les finances, les forces de l’ordre, l’immigration et une agence chargée des négociations de paix en Colombie, a déclaré la société canadienne de cybersécurité.

Aigle aveugle, également connu sous le nom de APT-C-36a récemment été couvert par Check Point Research, détaillant l’ensemble d’outils avancés de l’adversaire comprenant des charges utiles Meterpreter qui sont livrées via des e-mails de harponnage.

La dernière série d’attaques implique que le groupe se fait passer pour l’agence fiscale du gouvernement colombien, la Direction nationale des impôts et des douanes (DIAN), pour hameçonner ses cibles en utilisant des leurres qui exhortent les destinataires à régler des « obligations en suspens ».

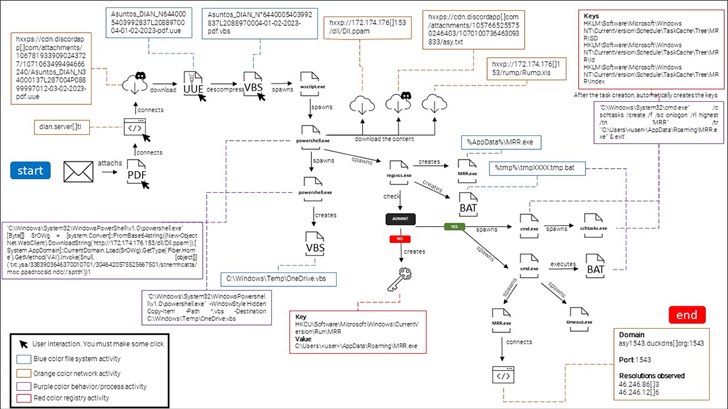

Les e-mails astucieusement conçus sont accompagnés d’un lien pointant vers un fichier PDF prétendument hébergé sur le site Web de DIAN, mais qui déploie en réalité des logiciels malveillants sur le système ciblé, lançant ainsi la chaîne d’infection.

« La fausse page du site Web DIAN contient un bouton qui encourage la victime à télécharger un PDF pour voir ce que le site prétend être des factures fiscales en attente », ont déclaré des chercheurs de BlackBerry. a dit.

« Cliquer sur le bouton bleu lance le téléchargement d’un fichier malveillant à partir du réseau de distribution de contenu Discord (CDN), dont les attaquants abusent dans cette escroquerie de phishing. »

La charge utile est un script Visual Basic (VBS) obfusqué, qui est exécuté lors de l’ouverture du fichier « PDF » et utilise PowerShell pour récupérer un fichier DLL basé sur .NET qui charge finalement AsyncRAT en mémoire.

« Un méchant [remote access trojan] installé sur la machine d’une victime permet à l’auteur de la menace de se connecter au terminal infecté à tout moment et d’effectuer toutes les opérations qu’il souhaite », ont déclaré les chercheurs.

Il convient également de noter l’utilisation par l’auteur de la menace de DNS dynamique des services comme DuckDNS pour réquisitionner à distance les hôtes compromis.

Blind Eagle est soupçonné d’être un groupe hispanophone en raison de l’utilisation de la langue dans ses e-mails de harponnage. Cependant, il est actuellement difficile de savoir où se trouve l’auteur de la menace et si ses attaques sont motivées par l’espionnage ou le gain financier.

« Le modus operandi utilisé est resté pour la plupart le même que les efforts précédents du groupe – il est très simple, ce qui peut signifier que ce groupe est à l’aise avec sa façon de lancer des campagnes via des e-mails de phishing, et se sent en confiance pour les utiliser car il continue à travailler « , a déclaré BlackBerry.