Un cadre de commande et de contrôle (C2) open source connu sous le nom de Havoc est adopté par les acteurs de la menace comme alternative à d’autres boîtes à outils légitimes bien connues comme Cobalt Strike, Sliver et Brute Ratel.

La société de cybersécurité Zscaler a déclaré avoir observé une nouvelle campagne début janvier 2023 ciblant une organisation gouvernementale anonyme qui utilisait Ravage.

« Alors que les frameworks C2 sont prolifiques, le framework open source Havoc est un framework avancé de commande et de contrôle post-exploitation capable de contourner la version la plus récente et la plus mise à jour de Windows 11 defender grâce à la mise en œuvre de techniques d’évasion avancées telles que les appels système indirects. et l’obscurcissement du sommeil », les chercheurs Niraj Shivtarkar et Niraj Shivtarkar a dit.

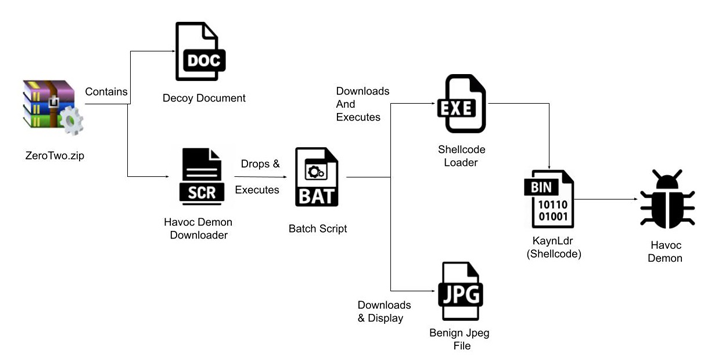

La séquence d’attaque documentée par Zscaler commence par une archive ZIP qui intègre un document leurre et un fichier d’économiseur d’écran conçu pour télécharger et lancer l’agent Havoc Demon sur l’hôte infecté.

Demon est l’implant généré via le framework Havoc et est analogue au Beacon fourni via Cobalt Strike pour obtenir un accès persistant et distribuer des charges utiles malveillantes.

Il est également livré avec une grande variété de fonctionnalités qui le rendent difficile à détecter, ce qui en fait un outil lucratif entre les mains des acteurs de la menace, même si les fournisseurs de cybersécurité sont repoussant contre l’abus de ces logiciels légitimes de l’équipe rouge.

« Une fois le démon déployé avec succès sur la machine cible, le serveur est capable d’exécuter diverses commandes sur le système cible », ont déclaré les chercheurs, indiquant que le serveur enregistre la commande et sa réponse lors de l’exécution. Les résultats sont ensuite cryptés et retransmis au serveur C2.

Havoc a également été utilisé en relation avec un module npm frauduleux appelé aabquerys qui, une fois installé, déclenche un processus en trois étapes pour récupérer l’implant Demon. Le colis a depuis été retiré.