Microsoft et le fournisseur de services d’authentification Okta ont déclaré qu’ils enquêtaient sur les allégations d’une violation potentielle alléguée par le gang d’extorqueurs LAPSUS$.

Le développement, qui a été signalé pour la première fois par Vice et Reutervient après que le groupe cybercriminel a publié des captures d’écran et le code source de ce qu’il a dit être les projets et systèmes internes des entreprises sur sa chaîne Telegram.

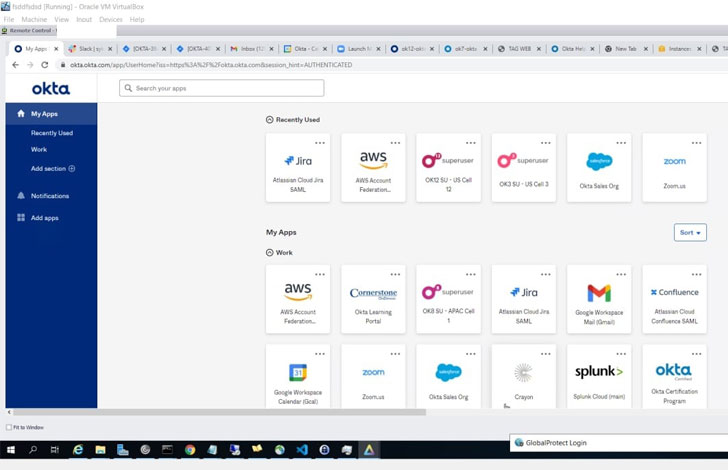

L’archive de 37 Go divulguée montre que le groupe a peut-être accédé aux référentiels liés à Bing, Bing Maps et Cortana de Microsoft, avec le images mettant en avant la suite Atlassian d’Okta et les chaînes Slack internes.

« Pour un service qui alimente les systèmes d’authentification de nombreuses grandes entreprises (et approuvé par FEDRAMP), je pense que ces mesures de sécurité sont assez médiocres », a écrit le cartel de piratage sur Telegram.

En plus de cela, le groupe a affirmé avoir violé LG Electronics (LGE) pour la « deuxième fois » en un an.

Bill Demirkapi, chercheur indépendant en sécurité, c’est noté que « LAPSUS$ semble avoir eu accès au locataire Cloudflare avec la possibilité de réinitialiser les mots de passe des employés », ajoutant que la société « n’a pas reconnu publiquement toute violation pendant au moins deux mois ».

LAPSUS$ a depuis précisé qu’il n’avait pas violé les bases de données d’Okta et que « nous nous concentrions UNIQUEMENT sur les clients d’Okta ». Cela pourrait avoir de graves conséquences pour d’autres agences gouvernementales et entreprises qui s’appuient sur Okta pour authentifier l’accès des utilisateurs aux systèmes internes.

« Fin janvier 2022, Okta a détecté une tentative de compromission du compte d’un ingénieur de support client tiers travaillant pour l’un de nos sous-traitants. L’affaire a fait l’objet d’une enquête et a été maîtrisée par le sous-traitant », a déclaré le PDG d’Okta, Todd McKinnon. mentionné dans un tweet.

« Nous pensons que les captures d’écran partagées en ligne sont liées à cet événement de janvier. Sur la base de notre enquête à ce jour, il n’y a aucune preuve d’activité malveillante en cours au-delà de l’activité détectée en janvier », a ajouté McKinnon.

Cloudflare, en réponse, mentionné il réinitialise les informations d’identification Okta des employés qui ont changé leurs mots de passe au cours des quatre derniers mois, par prudence.

Contrairement aux groupes de rançongiciels traditionnels qui suivent le double scénario d’extorsion consistant à voler les données d’une victime puis à chiffrer ces informations en échange d’un paiement, le nouvel entrant dans le paysage des menaces concentre plus sur le vol de données et l’utiliser pour faire chanter les cibles.

Dans les mois qui ont suivi son entrée en activité fin décembre 2021, le gang de la cybercriminalité a accumulé une longue liste de victimes de haut niveau, notamment Impresa, NVIDIA, Samsung, Mercado Libre, Vodafone et, plus récemment, Ubisoft.

« Toute attaque réussie contre un fournisseur de services ou un développeur de logiciels peut avoir un impact supplémentaire au-delà de la portée de cette attaque initiale », a déclaré Mike DeNapoli, architecte principal de la sécurité de Cymulate, dans un communiqué. « Les utilisateurs des services et des plateformes doivent être alertés du fait qu’il existe d’éventuelles attaques de la chaîne d’approvisionnement contre lesquelles il faudra se défendre. »