On estime qu’un référentiel GitHub, désormais supprimé, qui annonçait un outil WordPress permettant de publier des publications sur le système de gestion de contenu en ligne (CMS), a permis l’exfiltration de plus de 390 000 informations d’identification.

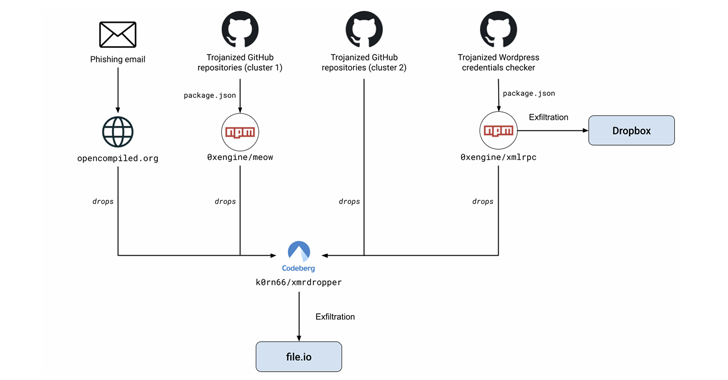

L’activité malveillante fait partie d’une campagne d’attaque plus large entreprise par un acteur malveillant, baptisée MUT-1244 (où MUT fait référence à « menace mystérieuse non attribuée ») par Datadog Security Labs, qui implique du phishing et plusieurs référentiels GitHub trojanisés hébergeant une preuve de concept. (PoC) pour exploiter les failles de sécurité connues.

“Les victimes seraient des acteurs offensants – notamment des pentesters et des chercheurs en sécurité, ainsi que des auteurs de menaces malveillantes – et leurs données sensibles telles que les clés privées SSH et les clés d’accès AWS ont été exfiltrées”, ont déclaré les chercheurs Christophe Tafani-Dereeper, Matt Muir et Adrian Korn. » a déclaré dans une analyse partagée avec The Hacker News.

Il n’est pas surprenant que les chercheurs en sécurité soient une cible attrayante pour les acteurs de la menace, y compris les groupes étatiques de Corée du Nord, car la compromission de leurs systèmes pourrait fournir des informations sur d’éventuels exploits liés aux failles de sécurité non divulguées sur lesquelles ils pourraient travailler, qui pourraient ensuite être exploitées. pour organiser de nouvelles attaques.

Ces dernières années, une tendance est apparue selon laquelle attaquants tenter de capitaliser sur les divulgations de vulnérabilités pour créer des référentiels GitHub à l’aide de faux profils qui prétendent héberger des PoC pour les failles mais sont en réalité conçus pour commettre des vols de données et même exiger un paiement en échange de l’exploit.

Les campagnes entreprises par MUT-1244 impliquent non seulement l’utilisation de dépôts GitHub trojanisés, mais également d’e-mails de phishing, qui agissent tous deux comme un canal pour fournir une charge utile de deuxième étape capable de laisser tomber un mineur de cryptomonnaie, ainsi que de voler des informations système, privées. Clés SSH, variables d’environnement et contenus associés à des dossiers spécifiques (par exemple, ~/.aws) vers File.io.

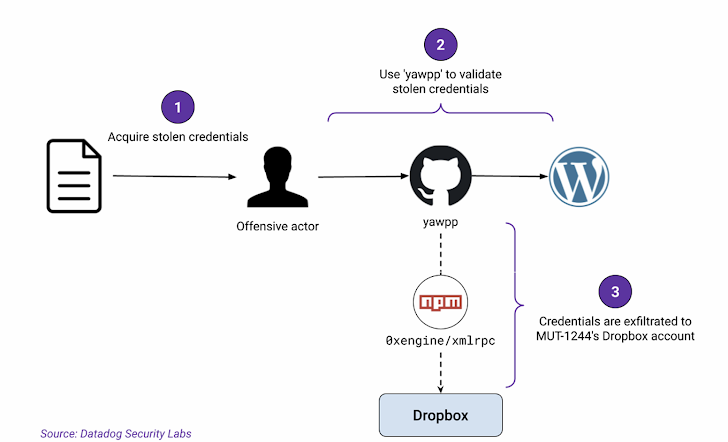

L’un de ces référentiels était “github[.]com/hpc20235/yawpp”, qui prétendait être “Encore une autre affiche WordPress”. Avant son retrait par GitHub, il contenait deux scripts : un pour valider les informations d’identification WordPress et un autre pour créer des publications à l’aide du API XML-RPC.

Mais l’outil hébergeait également du code malveillant sous la forme d’une dépendance npm malveillante, un package nommé @0xengine/xmlrpc qui déployait le même malware. Il a été initialement publié sur npm en octobre 2023 en tant que serveur et client XML-RPC basé sur JavaScript pour Node.js. La bibliothèque n’est plus disponible en téléchargement.

Il convient de noter que la société de cybersécurité Checkmarx a révélé le mois dernier que le package npm était resté actif pendant plus d’un an, attirant environ 1 790 téléchargements.

Le projet yawpp GitHub aurait permis l’exfiltration de plus de 390 000 identifiants, probablement pour des comptes WordPress, vers un compte Dropbox contrôlé par un attaquant en compromettant des acteurs malveillants indépendants qui avaient accès à ces identifiants par des moyens illicites.

Une autre méthode utilisée pour transmettre la charge utile consiste à envoyer des e-mails de phishing aux universitaires dans lesquels ils sont amenés à visiter des liens qui leur demandent de lancer le terminal et de copier-coller une commande shell pour effectuer une supposée mise à niveau du noyau. La découverte marque la première fois qu’un style ClickFix attaque a été documenté sur les systèmes Linux.

“Le deuxième vecteur d’accès initial utilisé par MUT-1244 est un ensemble d’utilisateurs malveillants de GitHub publiant de fausses preuves de concept pour les CVE”, ont expliqué les chercheurs. “La plupart d’entre eux ont été créés en octobre ou novembre [2024]n’avoir aucune activité légitime et disposer d’une photo de profil générée par l’IA.”

Certains de ces faux référentiels PoC étaient précédemment mis en évidence par Alex Kaganovich, responsable mondial de l’équipe rouge de sécurité offensive de Colgate-Palmolive, à la mi-octobre 2024. Mais dans une tournure intéressante, le malware de deuxième étape s’exprime de quatre manières différentes :

- Fichier de compilation de configuration de porte dérobée

- Charge utile malveillante intégrée dans un fichier PDF

- Utiliser un compte-gouttes Python

- Inclusion d’un package npm malveillant “0xengine/meow”

“MUT-1244 a pu compromettre le système de dizaines de victimes, principalement des membres de l’équipe rouge, des chercheurs en sécurité et toute personne intéressée par le téléchargement de code d’exploitation PoC”, ont déclaré les chercheurs. “Cela a permis à MUT-1244 d’accéder à des informations sensibles, notamment des clés SSH privées, des informations d’identification AWS et l’historique des commandes.”