Les chercheurs en cybersécurité ont révélé un ensemble de failles affectant les clients de réseau privé virtuel (VPN) de Palo Alto Networks et SonicWall qui pourraient être potentiellement exploitées pour obtenir l’exécution de code à distance sur les systèmes Windows et macOS.

“En ciblant la confiance implicite que les clients VPN accordent aux serveurs, les attaquants peuvent manipuler le comportement des clients, exécuter des commandes arbitraires et obtenir des niveaux d’accès élevés avec un minimum d’effort”, AmberWolf dit dans une analyse.

Dans un scénario d’attaque hypothétique, cela se présente sous la forme d’un serveur VPN malveillant qui peut inciter les clients à télécharger des mises à jour malveillantes pouvant entraîner des conséquences inattendues.

Le résultat de l’enquête est un outil d’attaque de preuve de concept (PoC) appelé NachoVPN qui peut simuler de tels serveurs VPN et exploiter les vulnérabilités pour obtenir une exécution de code privilégiée.

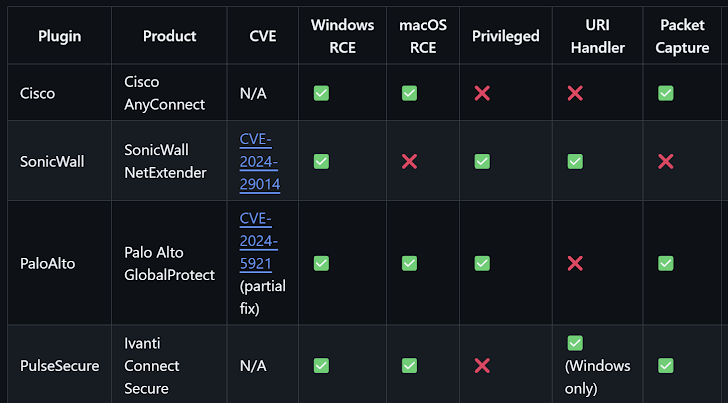

Les défauts identifiés sont répertoriés ci-dessous –

- CVE-2024-5921 (score CVSS : 5,6) – Une vulnérabilité de validation de certificat insuffisante impactant Palo Alto Networks GlobalProtect pour Windows, macOS et Linux qui permet à l’application d’être connectée à des serveurs arbitraires, conduisant au déploiement de logiciels malveillants (abordé dans la version 6.2.6 pour Windows)

- CVE-2024-29014 (score CVSS : 7,1) – Une vulnérabilité affectant le client Windows SonicWall SMA100 NetExtender qui pourrait permettre à un attaquant d’exécuter du code arbitraire lors du traitement d’une mise à jour du client End Point Control (EPC). (affecte les versions 10.2.339 et antérieures, traitées dans la version 10.2.341)

Palo Alto Networks a souligné que l’attaquant doit soit avoir accès en tant qu’utilisateur local non administratif du système d’exploitation, soit être sur le même sous-réseau afin d’installer des certificats racine malveillants sur le point final et d’installer des logiciels malveillants signés par les certificats racine malveillants sur celui-ci. point final.

Ce faisant, l’application GlobalProtect pourrait être utilisée pour voler les informations d’identification VPN d’une victime, exécuter du code arbitraire avec des privilèges élevés et installer des certificats racine malveillants qui pourraient être utilisés pour faciliter d’autres attaques.

De même, un attaquant pourrait tromper un utilisateur pour qu’il connecte son client NetExtender à un serveur VPN malveillant, puis fournir une mise à jour contrefaite du client EPC signée avec un certificat valide mais volé pour finalement exécuter du code avec les privilèges SYSTEM.

“Les attaquants peuvent exploiter un gestionnaire d’URI personnalisé pour forcer le client NetExtender à se connecter à leur serveur”, a déclaré AmberWolf. “Il suffit aux utilisateurs de visiter un site Web malveillant et d’accepter une invite du navigateur, ou d’ouvrir un document malveillant pour que l’attaque réussisse.”

Bien qu’il n’y ait aucune preuve que ces lacunes aient été exploitées dans la nature, il est conseillé aux utilisateurs de Palo Alto Networks GlobalProtect et SonicWall NetExtender d’appliquer les derniers correctifs pour se protéger contre les menaces potentielles.

Le développement intervient alors que des chercheurs de Bishop Fox détaillé son approche de décryptage et d’analyse du micrologiciel intégré dans les pare-feu SonicWall pour faciliter davantage la recherche de vulnérabilités et développer des capacités d’empreintes digitales afin d’évaluer l’état actuel de la sécurité du pare-feu SonicWall en fonction des expositions sur Internet.