L’acteur menaçant aligné sur la Russie, connu sous le nom de RomCom a été lié à l’exploitation Zero Day de deux failles de sécurité, l’une dans Mozilla Firefox et l’autre dans Microsoft Windows, dans le cadre d’attaques conçues pour déployer la porte dérobée éponyme sur les systèmes victimes.

« Dans une attaque réussie, si une victime parcourt une page Web contenant l’exploit, un adversaire peut exécuter du code arbitraire – sans aucune interaction de l’utilisateur requise (zéro clic) – ce qui dans ce cas a conduit à l’installation de la porte dérobée de RomCom sur l’ordinateur de la victime, » ESET a déclaré dans un rapport partagé avec The Hacker News.

Les vulnérabilités en question sont répertoriées ci-dessous –

- CVE-2024-9680 (Score CVSS : 9,8) – Une vulnérabilité d’utilisation après libération dans le composant Animation de Firefox (corrigé par Mozilla en octobre 2024)

- CVE-2024-49039 (score CVSS : 8,8) – Une vulnérabilité d’élévation de privilèges dans le Planificateur de tâches Windows (corrigé par Microsoft en novembre 2024)

RomCom, également connu sous les noms de Storm-0978, Tropical Scorpius, UAC-0180, UNC2596 et Void Rabisu, a des antécédents dans la conduite d’opérations de cybercriminalité et d’espionnage depuis au moins 2022.

Ces attaques se distinguent par le déploiement de RomCom RAT, un malware activement maintenu, capable d’exécuter des commandes et de télécharger des modules supplémentaires sur la machine de la victime.

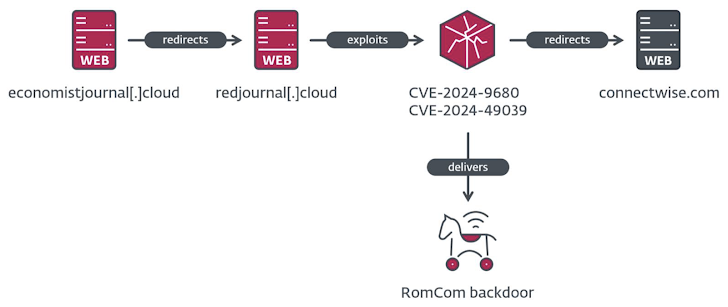

La chaîne d’attaque découverte par une société slovaque de cybersécurité impliquait l’utilisation d’un faux site Web (economistjournal[.]cloud) chargé de rediriger les victimes potentielles vers un serveur (redjournal[.]cloud) hébergeant la charge utile malveillante qui, à son tour, rassemble les deux failles pour réaliser l’exécution du code et supprimer le RomCom RAT.

On ne sait pas actuellement comment les liens vers le faux site Web sont distribués, mais il a été constaté que l’exploit est déclenché si le site est visité à partir d’une version vulnérable du navigateur Firefox.

« Si une victime utilisant un navigateur vulnérable visite une page Web servant cet exploit, la vulnérabilité est déclenchée et le shellcode est exécuté dans un processus de contenu« , a expliqué ESET.

« Le shellcode est composé de deux parties : la première récupère la seconde de la mémoire et marque les pages contenant comme exécutables, tandis que la seconde implémente un chargeur PE basé sur le projet open source Shellcode Reflective DLL Injection (RDI). »

Le résultat est une évasion sandbox pour Firefox qui conduit finalement au téléchargement et à l’exécution de RomCom RAT sur le système compromis. Ceci est accompli au moyen d’une bibliothèque intégrée (« PocLowIL ») conçue pour sortir du processus de contenu en bac à sable du navigateur en exploitant la faille du Planificateur de tâches Windows pour obtenir des privilèges élevés.

Les données de télémétrie recueillies par ESET montrent que la majorité des victimes qui ont visité le site hébergeant l’exploit se trouvaient en Europe et en Amérique du Nord.

Le fait que CVE-2024-49039 ait également été découvert et signalé de manière indépendante à Microsoft par le Threat Analysis Group (TAG) de Google suggère que plusieurs acteurs malveillants pourraient l’avoir exploité comme un jour zéro.

Il convient également de noter que c’est la deuxième fois que RomCom est surpris en train d’exploiter une vulnérabilité zero-day dans la nature, après l’abus de CVE-2023-36884 via Microsoft Word en juin 2023.

« L’enchaînement de deux vulnérabilités zero-day a permis à RomCom d’exploiter un exploit qui ne nécessite aucune interaction de l’utilisateur », a déclaré ESET. « Ce niveau de sophistication montre la volonté et les moyens de l’acteur menaçant d’obtenir ou de développer des capacités furtives. »