Des chercheurs en cybersécurité ont mis en lumière un nouveau cheval de Troie d’accès à distance et un voleur d’informations utilisé par des acteurs parrainés par l’État iranien pour effectuer des reconnaissances de points finaux compromis et exécuter des commandes malveillantes.

La société de cybersécurité Check Point a donné un nom de code au malware WezRatindiquant qu’il a été détecté dans la nature depuis au moins le 1er septembre 2023, sur la base d’artefacts téléchargés sur la plateforme VirusTotal.

« WezRat peut exécuter des commandes, prendre des captures d’écran, télécharger des fichiers, effectuer un enregistrement au clavier et voler le contenu du presse-papiers et les fichiers cookies », explique-t-il. dit dans un rapport technique. « Certaines fonctions sont exécutées par des modules séparés récupérés du serveur de commande et de contrôle (C&C) sous la forme de fichiers DLL, ce qui rend le composant principal de la porte dérobée moins suspect. »

WezRat est considéré comme l’œuvre de Cotton Sandstorm, un groupe de hackers iranien plus connu sous les noms d’Emennet Pasargad et, plus récemment, d’Aria Sepehr Ayandehsazan (ASA).

Le malware a été documenté pour la première fois le mois dernier par les agences de cybersécurité américaines et israéliennes, le décrivant comme un « outil d’exploitation permettant de collecter des informations sur un point final et d’exécuter des commandes à distance ».

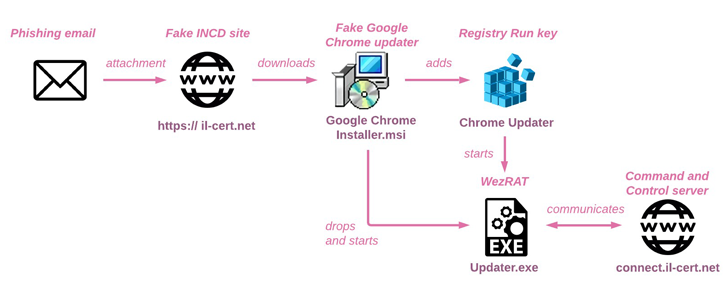

Les chaînes d’attaque, selon les autorités gouvernementales, impliquent l’utilisation de chevaux de Troie d’installation de Google Chrome (« Google Chrome Installer.msi ») qui, en plus d’installer le navigateur Web Chrome légitime, sont configurés pour exécuter un deuxième binaire nommé « Updater.exe ». (appelé en interne « bd.exe »).

L’exécutable contenant des logiciels malveillants, quant à lui, est conçu pour collecter des informations système et établir un contact avec un serveur de commande et de contrôle (C&C) (« connect.il-cert[.]net ») pour attendre des instructions supplémentaires.

Check Point a déclaré avoir observé que WezRat était distribué à plusieurs organisations israéliennes dans le cadre d’e-mails de phishing usurpant l’identité de la Direction nationale israélienne de la cybersécurité (INCD). Les emails, envoyés le 21 octobre 2024, provenaient de l’adresse email « alert@il-cert[.]net », et a exhorté les destinataires à installer de toute urgence une mise à jour de sécurité Chrome.

« La porte dérobée est exécutée avec deux paramètres : connect.il-cert.net 8765, qui représente le serveur C&C, et un numéro utilisé comme ‘mot de passe’ pour permettre l’exécution correcte de la porte dérobée », a déclaré Check Point, notant que fournir un mot de passe incorrect pourrait amener le logiciel malveillant à « exécuter une fonction incorrecte ou potentiellement à planter ».

« Les versions antérieures de WezRat avaient des adresses de serveur C&C codées en dur et ne reposaient pas sur l’argument ‘mot de passe’ pour s’exécuter », a déclaré Check Point. « WezRat fonctionnait initialement davantage comme un simple cheval de Troie d’accès à distance avec des commandes de base. Au fil du temps, des fonctionnalités supplémentaires telles que des capacités de capture d’écran et un enregistreur de frappe ont été incorporées et gérées comme des commandes distinctes. »

De plus, l’analyse du malware et de son infrastructure backend par l’entreprise suggère qu’au moins deux équipes différentes sont impliquées dans le développement de WezRat et de ses opérations.

« Le développement et le perfectionnement continus de WezRat indiquent un investissement dédié dans le maintien d’un outil polyvalent et évasif pour le cyberespionnage », conclut-il.

« Les activités d’Emennet Pasargad ciblent diverses entités aux États-Unis, en Europe et au Moyen-Orient, représentant une menace non seulement pour les adversaires politiques directs, mais également pour tout groupe ou individu ayant une influence sur le discours international ou national de l’Iran. »