Les chercheurs en cybersécurité ont signalé une campagne « massive » qui cible les configurations Git exposées pour siphonner les informations d’identification, cloner des référentiels privés et même extraire les informations d’identification cloud du code source.

L’activité, nom de code BALEINE ÉMERAUDEaurait collecté plus de 10 000 référentiels privés et stockés dans un compartiment de stockage Amazon S3 appartenant à une précédente victime. Le bucket, composé de pas moins de 15 000 identifiants volés, a depuis été retiré par Amazon.

“Les informations d’identification volées appartiennent aux fournisseurs de services cloud (CSP), aux fournisseurs de messagerie et à d’autres services”, Sysdig dit dans un rapport. “Le phishing et le spam semblent être l’objectif principal du vol d’informations d’identification.”

Bien que peu sophistiquée, cette opération criminelle aux multiples facettes s’est avérée exploiter un arsenal d’outils privés pour voler des informations d’identification ainsi que pour récupérer les fichiers de configuration Git, les fichiers Laravel .env et les données Web brutes. Il n’a été attribué à aucun acteur ou groupe menaçant connu.

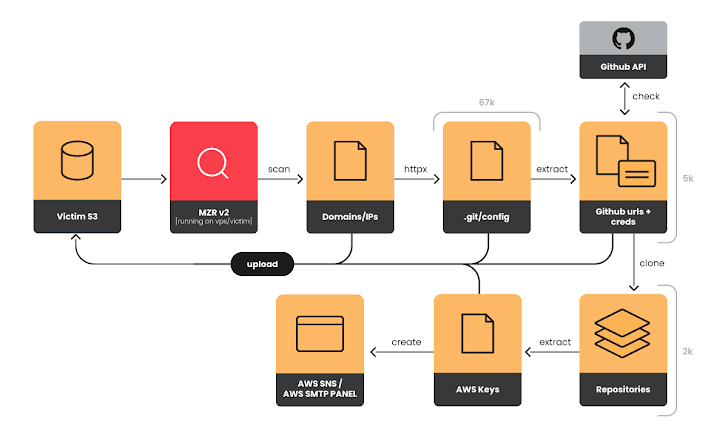

Ciblant les serveurs avec des fichiers de configuration de référentiel Git exposés à l’aide de larges plages d’adresses IP, l’ensemble d’outils adopté par EMERALDWHALE permet la découverte des hôtes pertinents ainsi que l’extraction et la validation des informations d’identification.

Ces jetons volés sont ensuite utilisés pour cloner des référentiels publics et privés et récupérer davantage d’informations d’identification intégrées dans le code source. Les informations capturées sont finalement téléchargées dans le compartiment S3.

Deux programmes importants que l’acteur malveillant utilise pour atteindre ses objectifs sont MZR V2 et Seyzo-v2, qui sont vendus sur des marchés clandestins et sont capables d’accepter une liste d’adresses IP comme entrées pour l’analyse et l’exploitation des référentiels Git exposés.

Ces listes sont généralement compilées à l’aide de moteurs de recherche légitimes tels que Google Dorks et Shodan et d’utilitaires d’analyse tels que MASSCAN.

De plus, l’analyse de Sysdig a révélé qu’une liste comprenant plus de 67 000 URL avec le chemin « /.git/config » exposé est proposée à la vente via Telegram pour 100 $, signalant qu’il existe un marché pour les fichiers de configuration Git.

“EMERALDWHALE, en plus de cibler les fichiers de configuration Git, a également ciblé les fichiers d’environnement Laravel exposés”, a déclaré Miguel Hernández, chercheur chez Sysdig. “Les fichiers .env contiennent une multitude d’informations d’identification, notamment des fournisseurs de services cloud et des bases de données.”

“Le marché clandestin des identifiants est en plein essor, notamment pour les services cloud. Cette attaque montre que la gestion des secrets à elle seule ne suffit pas à sécuriser un environnement.”