Des chercheurs en cybersécurité ont dévoilé un nouveau kit de phishing qui a été utilisé dans des campagnes ciblant l’Australie, le Japon, l’Espagne, le Royaume-Uni et les États-Unis depuis au moins septembre 2024.

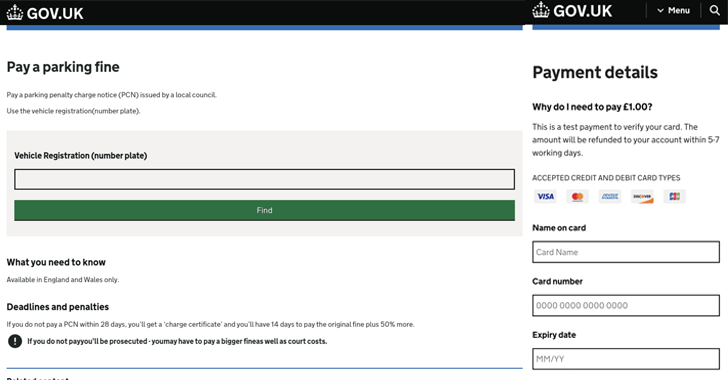

Netcraft a déclaré que plus de 2 000 sites Web de phishing ont été identifiés grâce au kit, connu sous le nom de Xiū gǒu, dont l’offre est utilisée dans des attaques visant divers secteurs verticaux, tels que les secteurs publics, les services postaux, numériques et bancaires.

“Les acteurs malveillants qui utilisent le kit pour déployer des sites Web de phishing s’appuient souvent sur les capacités anti-bot et d’hébergement de Cloudflare pour empêcher la détection”, Netcraft dit dans un rapport publié jeudi.

Certains aspects du kit de phishing ont été documentés par des chercheurs en sécurité Will Thomas (@ BushidoToken) et Fox_threatintel (@banthisguy9349) le mois dernier.

Les kits de phishing comme Xiū gǒu présentent un risque car ils pourraient abaisser la barrière d’entrée pour les pirates informatiques moins qualifiés, conduisant potentiellement à une augmentation des campagnes malveillantes pouvant conduire au vol d’informations sensibles.

Xiū gǒu, développé par un acteur menaçant parlant chinois, fournit aux utilisateurs un panneau d’administration et est développé à l’aide de technologies telles que Golang et Vue.js. Le kit est également conçu pour exfiltrer les informations d’identification et autres informations des fausses pages de phishing hébergées sur le domaine de premier niveau « .top » via Telegram.

Les attaques de phishing se propagent via des messages Rich Communications Services (RCS) plutôt que par SMS, avertissant les destinataires de prétendues pénalités de stationnement et d’échecs de livraison de colis. Les messages leur demandent également de cliquer sur un lien raccourci à l’aide d’un service de raccourcissement d’URL pour payer l’amende ou mettre à jour l’adresse de livraison.

“Les escroqueries manipulent généralement les victimes pour qu’elles fournissent leurs informations personnelles et effectuent des paiements, par exemple pour libérer un colis ou payer une amende”, a déclaré Netcraft.

RCS, principalement disponible via Apple Messages (commençant par iOS 18) et Messages Google pour Android, offre aux utilisateurs une expérience de messagerie améliorée avec prise en charge du partage de fichiers, des indicateurs de saisie et assistance optionnelle pour le cryptage de bout en bout (E2EE).

Dans un article de blog à la fin du mois dernier, le géant de la technologie détaillé les nouvelles protections mises en place pour lutter contre les escroqueries par phishing, notamment le déploiement d’une détection améliorée des escroqueries à l’aide de modèles d’apprentissage automatique sur l’appareil pour filtrer spécifiquement les messages frauduleux liés à la livraison des colis et aux opportunités d’emploi.

Google a également déclaré qu’il testait des avertissements de sécurité lorsque des utilisateurs en Inde, en Thaïlande, en Malaisie et à Singapour recevaient des messages texte d’expéditeurs inconnus contenant des liens potentiellement dangereux. Les nouvelles protections, qui devraient être étendues à l’échelle mondiale plus tard cette année, bloquent également les messages contenant des liens provenant d’expéditeurs suspects.

Enfin, le moteur de recherche ajoute la possibilité de « masquer automatiquement les messages des expéditeurs internationaux qui ne sont pas des contacts existants » en les déplaçant vers le dossier « Spam et bloqués ». La fonctionnalité a été activée pour la première fois en tant que projet pilote à Singapour.

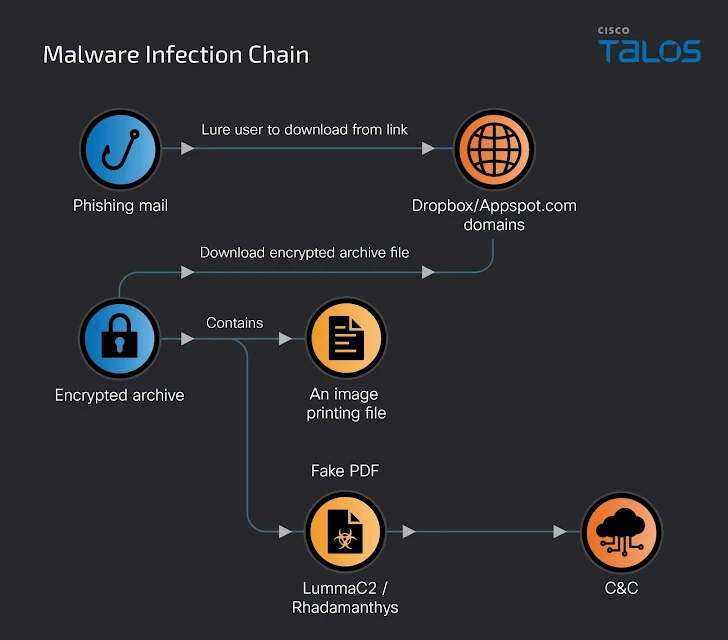

Cette divulgation intervient alors que Cisco Talos a révélé que les utilisateurs de comptes professionnels et publicitaires Facebook à Taiwan sont ciblés par un acteur malveillant inconnu dans le cadre d’une campagne de phishing conçue pour diffuser des logiciels malveillants tels que Lumma ou Rhadamanthys.

Les messages de leurre sont accompagnés d’un lien qui, une fois cliqué, amène la victime vers un domaine Dropbox ou Google Appspot, déclenchant le téléchargement d’une archive RAR contenant un faux exécutable PDF, qui sert de canal pour supprimer le malware voleur.

“Les e-mails leurres et les faux noms de fichiers PDF sont conçus pour usurper l’identité du service juridique d’une entreprise, dans le but d’inciter la victime à télécharger et à exécuter des logiciels malveillants”, a déclaré Joey Chen, chercheur chez Talos. ditajoutant que l’activité est en cours depuis juillet 2024.

“Les e-mails exigent la suppression du contenu contrefait dans les 24 heures, la cessation de toute utilisation ultérieure sans autorisation écrite, et mettent en garde contre d’éventuelles poursuites judiciaires et demandes d’indemnisation en cas de non-conformité.”

Des campagnes de phishing ont également été observées se faisant passer pour OpenAI et ciblant des entreprises du monde entier, leur demandant de mettre immédiatement à jour leurs informations de paiement en cliquant sur un lien hypertexte obscurci.

“Cette attaque a été envoyée depuis un seul domaine vers plus de 1 000 destinataires”, Barracuda dit dans un rapport. “L’e-mail utilisait cependant différents hyperliens dans le corps de l’e-mail, peut-être pour échapper à la détection. L’e-mail a passé les contrôles DKIM et SPF, ce qui signifie que l’e-mail a été envoyé à partir d’un serveur autorisé à envoyer des e-mails au nom du domaine. Cependant, le domaine lui-même est suspect.”