Naviguer dans les complexités des cadres de conformité comme ISO 27001, SOC 2 ou RGPD peut s’avérer intimidant.

Heureusement, Intrus simplifie le processus en vous aidant à répondre aux principaux critères de gestion des vulnérabilités exigés par ces cadres, rendant ainsi votre parcours de conformité beaucoup plus fluide.

Lisez la suite pour comprendre comment répondre aux exigences de chaque cadre pour assurer la sécurité des données de vos clients.

Comment Intruder soutient vos objectifs de conformité

L’analyse continue des vulnérabilités et les rapports automatisés d’Intruder vous aident à répondre aux exigences de sécurité de plusieurs cadres, notamment SOC 2, ISO 27001, HIPAA, Cyber Essentials et GDPR. Voici trois manières principales par lesquelles Intruder peut vous aider :

1. Faciliter la gestion des vulnérabilités

La sécurité peut être compliquée, mais vos outils ne devraient pas l’être. La plateforme permanente d’Intruder rassemble plusieurs moteurs d’analyse puissants, offrant une protection complète qui va au-delà de la gestion traditionnelle des vulnérabilités. Couvrant l’analyse des applications, du cloud, interne et du réseau, il garantit que chaque couche de votre infrastructure est surveillée et sécurisée en permanence.

2. Automatisation des rapports pour prouver la conformité

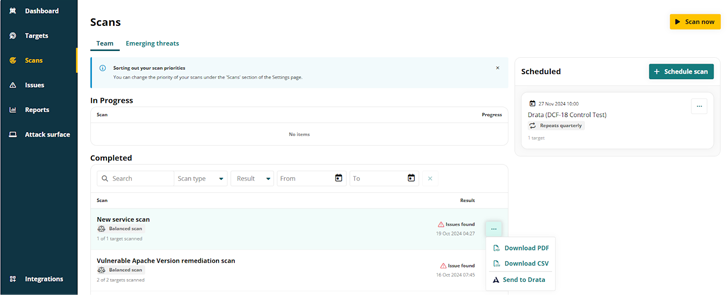

La conformité nécessite souvent des rapports réguliers et détaillés pour prouver que vous suivez les meilleures pratiques de sécurité. Les rapports automatisés d’Intruder rendent ce processus plus rapide et plus facile, en fournissant des rapports prêts à être audités à portée de main. En intégrant Drata et Vanta, vous pouvez automatiser la collecte de preuves, rationalisant l’ensemble du processus et gagnant un temps précieux.

3. Surveillance continue de vos systèmes

De nombreux cadres, notamment HIPAA et SOC 2, soulignent l’importance d’une surveillance continue de la sécurité. C’est là qu’Intruder se démarque : il recherche les nouvelles menaces quelques heures après leur apparition, vous gardant ainsi une longueur d’avance sur les attaquants. De plus, Intruder vous aide à surveiller en permanence votre surface d’attaque, en lançant automatiquement une analyse lorsque des modifications du réseau sont détectées, par exemple lorsque de nouvelles adresses IP ou noms d’hôte sont créés dans votre cloud.

Prise en charge de frameworks spécifiques

Chaque cadre de conformité a des exigences uniques, mais Intruder est conçu pour répondre à toutes les principales :

- SOC2: Intruder facilite la conformité SOC 2 en aidant les organisations à surveiller en permanence les vulnérabilités et les erreurs de configuration de leurs systèmes, garantissant ainsi le respect des meilleures pratiques de sécurité.

- OIN 27001: Intruder contribue à la conformité ISO 27001 en identifiant les vulnérabilités grâce à des analyses continues et en fournissant des rapports qui prennent en charge la gestion de la sécurité des informations.

- HIPAA : Intruder prend en charge la conformité HIPAA en aidant les organisations à identifier et à corriger les vulnérabilités qui pourraient avoir un impact sur la sécurité et la confidentialité des données de santé.

- Les cyberessentiels: Intruder contribue à la certification Cyber Essentials en recherchant régulièrement les vulnérabilités et en garantissant que des contrôles de sécurité de base sont en place.

- RGPD: Intruder prend en charge la conformité au RGPD en identifiant les vulnérabilités susceptibles de conduire à des violations de données, aidant ainsi les organisations à sécuriser les données personnelles et à respecter les obligations réglementaires.

|

| Envoyez automatiquement des preuves de vos analyses à votre plateforme de conformité avec Intruder |

Pour des informations plus détaillées sur la manière dont Intruder prend en charge chaque framework et ses critères, visitez le blog complet ici : Comment Intruder soutient votre parcours de conformité.

Simplifiez votre parcours de conformité en matière de cybersécurité

Grâce à une gestion proactive des vulnérabilités et à des rapports simples, nous éliminons le stress lié à la conformité en matière de cybersécurité. Prêt à rendre votre parcours de conformité plus fluide ? Commencez votre essai gratuit aujourd’hui et découvrez comment Intruder peut vous aider.