Les chercheurs en cybersécurité ont découvert un certain nombre de packages suspects publiés dans le registre npm, conçus pour récolter les clés privées Ethereum et accéder à distance à la machine via le protocole Secure Shell (SSH).

Les packages tentent « d’obtenir un accès SSH à la machine de la victime en écrivant la clé publique SSH de l’attaquant dans le fichier approved_keys de l’utilisateur root », a déclaré la société de sécurité de la chaîne d’approvisionnement en logiciels Phylum. dit dans une analyse publiée la semaine dernière.

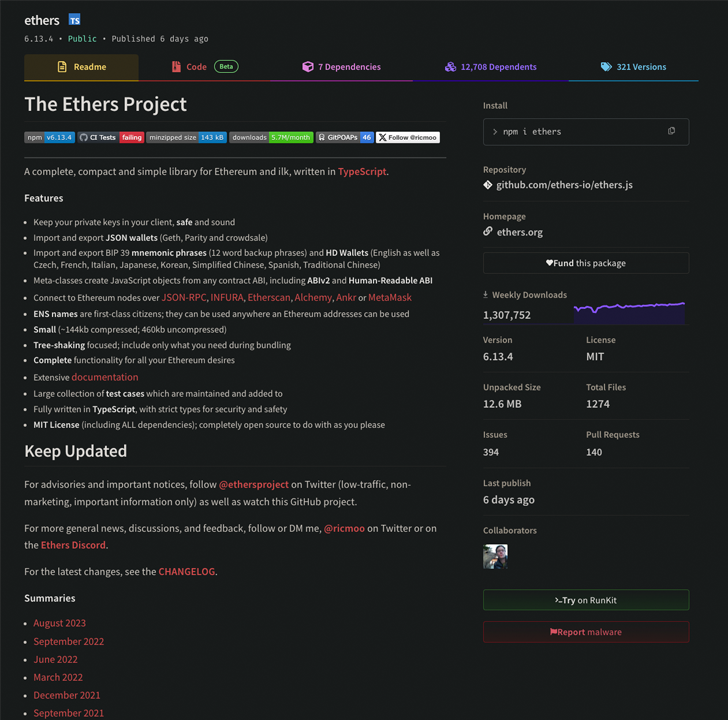

La liste des packages, qui visent à usurper l’identité du légitime paquet d’éthersidentifiés dans le cadre de la campagne sont répertoriés comme suit –

Certains de ces packages, dont la plupart ont été publiés par des comptes nommés « crstianokavic » et « timyorks », auraient été publiés à des fins de test, car la plupart d’entre eux comportent des modifications minimes. Le package le plus récent et le plus complet de la liste est ethers-mew.

Ce n’est pas la première fois que des packages malveillants dotés de fonctionnalités similaires sont découverts dans le registre npm. En août 2023, Phylum détaillé un package nommé ethereum-cryptographyy, un typosquat d’une bibliothèque de crypto-monnaie populaire qui a exfiltré les clés privées des utilisateurs vers un serveur en Chine en introduisant une dépendance malveillante.

La dernière campagne d’attaque adopte une approche légèrement différente dans la mesure où le code malveillant est intégré directement dans les packages, permettant aux acteurs malveillants de siphonner les clés privées Ethereum vers le domaine « ether-sign ».[.]com » sous leur contrôle.

Ce qui rend cette attaque beaucoup plus sournoise est le fait qu’elle nécessite que le développeur utilise réellement le package dans son code – par exemple en créant une nouvelle instance de Wallet à l’aide du package importé – contrairement aux cas généralement observés où la simple installation du package suffit à déclencher l’attaque. l’exécution du malware.

De plus, le package ethers-mew est doté de fonctionnalités permettant de modifier le fichier « /root/.ssh/authorized_keys » pour ajouter une clé SSH appartenant à l’attaquant et lui accorder un accès distant persistant à l’hôte compromis.

« Tous ces packages, ainsi que les comptes des auteurs, n’ont été opérationnels que pendant une très courte période, apparemment supprimés et supprimés par les auteurs eux-mêmes », a déclaré Phylum.