Les acteurs malveillants exploitent de fausses pages Web Google Meet dans le cadre d’une campagne de malware en cours baptisée Cliquez sur Fix pour fournir des infostealers ciblant les systèmes Windows et macOS.

“Cette tactique consiste à afficher de faux messages d’erreur dans les navigateurs Web pour inciter les utilisateurs à copier et à exécuter un code PowerShell malveillant donné, infectant finalement leurs systèmes”, a déclaré la société française de cybersécurité Sekoia. dit dans un rapport partagé avec The Hacker News.

Des variantes de la campagne ClickFix (alias ClearFake et OneDrive Pastejacking) ont été largement signalées ces derniers mois, les acteurs malveillants employant différents leurres pour rediriger les utilisateurs vers de fausses pages visant à déployer des logiciels malveillants en invitant les visiteurs du site à exécuter un code PowerShell codé pour résoudre un problème. problème supposé avec l’affichage du contenu dans le navigateur Web.

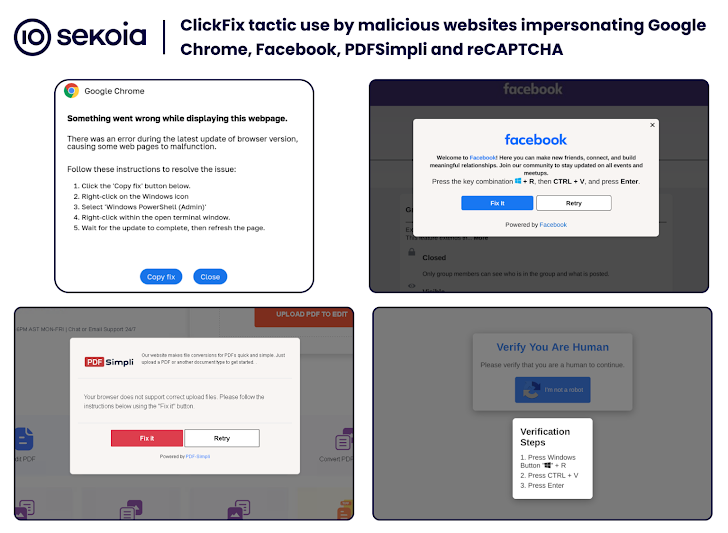

Ces pages sont connues pour se faire passer pour des services en ligne populaires, notamment Facebook, Google Chrome, PDFSimpli et reCAPTCHA, et maintenant Google Meet ainsi que potentiellement Zoom –

- meet.google.us-rejoindre[.]com

- meet.googie.com-rejoindre[.]nous

- meet.google.com-rejoindre[.]nous

- meet.google.web-rejoindre[.]com

- meet.google.webjoining[.]com

- meet.google.cdm-join[.]nous

- meet.google.us07host[.]com

- pilotes googie[.]com

- us01web-zoom[.]nous

- us002webzoom[.]nous

- web05-zoom[.]nous

- zoom sur la salle Web[.]nous

Sous Windows, la chaîne d’attaque culmine avec le déploiement des voleurs StealC et Rhadamanthys, tandis que les utilisateurs d’Apple macOS reçoivent un fichier image disque piégé (“Launcher_v1.94.dmg”) qui laisse tomber un autre voleur connu sous le nom d’Atomic.

Cette tactique d’ingénierie sociale émergente se distingue par le fait qu’elle échappe intelligemment à la détection par les outils de sécurité, car elle implique que les utilisateurs exécutent manuellement la commande PowerShell malveillante directement sur le terminal, au lieu d’être automatiquement invoquée par une charge utile téléchargée et exécutée par eux.

Sekoia a attribué le cluster usurpant l’identité de Google Meet à deux groupes de traffers, à savoir Slavic Nation Empire (alias Slavice Nation Land) et Scamquerteo, qui sont respectivement des sous-équipes de Markopolo et CryptoLove.

“Les deux équipes de transfert […] “Utilisez le même modèle ClickFix qui usurpe l’identité de Google Meet”, a déclaré Sekoia. “Cette découverte suggère que ces équipes partagent du matériel, également connu sous le nom de” projet d’atterrissage “, ainsi que des infrastructures.”

Ceci, à son tour, soulève la possibilité que les deux groupes de menace utilisent le même service de cybercriminalité, encore inconnu, avec un tiers gérant probablement leur infrastructure.

Ce développement intervient au milieu de l’émergence de campagnes de logiciels malveillants distribuer l’open source TonnerreKitty voleurqui partage des chevauchements avec Skuld et Kematian Stealer, ainsi qu’avec de nouvelles familles de voleurs nommées Divulguer, DedSec (alias Doenerium), Canard, Vilsaet Yunit.

“La montée en puissance des voleurs d’informations open source représente un changement significatif dans le monde des cybermenaces”, déclare la société de cybersécurité Hudson Rock. noté de retour en juillet 2024.

“En abaissant les barrières à l’entrée et en favorisant une innovation rapide, ces outils pourraient alimenter une nouvelle vague d’infections informatiques, posant des défis aux professionnels de la cybersécurité et augmentant le risque global pour les entreprises et les particuliers.”