Les acteurs malveillants tentent activement d’exploiter une faille de sécurité désormais corrigée dans Veeam Backup & Replication pour déployer les ransomwares Akira et Fog.

Le fournisseur de cybersécurité Sophos a déclaré avoir suivi une série d’attaques au cours du mois dernier en utilisant des informations d’identification VPN compromises et CVE-2024-40711 pour créer un compte local et déployer le ransomware.

CVE-2024-40711, noté 9,8 sur 10,0 sur l’échelle CVSS, fait référence à une vulnérabilité critique qui permet l’exécution de code à distance non authentifié. Ce problème a été résolu par Veeam dans la version Backup & Replication 12.2 début septembre 2024.

Le chercheur en sécurité Florian Hauser de la société allemande CODE WHITE a été crédité avec la découverte et le signalement des failles de sécurité.

« Dans chacun des cas, les attaquants ont initialement accédé aux cibles en utilisant des passerelles VPN compromises sans que l’authentification multifacteur ne soit activée », Sophos dit. « Certains de ces VPN exécutaient des versions logicielles non prises en charge. »

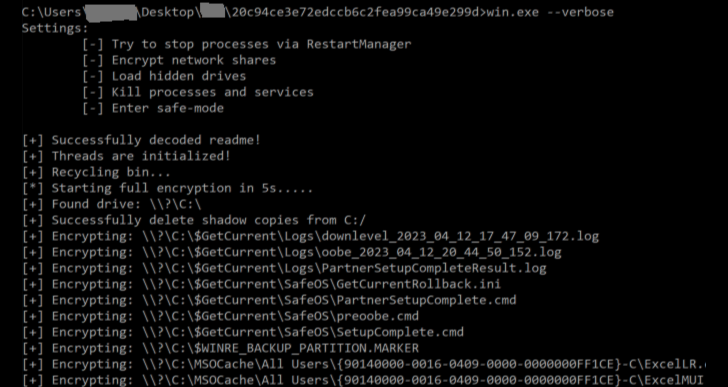

« À chaque fois, les attaquants ont exploité VEEAM sur l’URI/trigger du port 8000, déclenchant Veeam.Backup.MountService.exe pour générer net.exe. L’exploit crée un compte local, « point », en l’ajoutant aux administrateurs locaux et Groupes d’utilisateurs du Bureau à distance. »

Dans l’attaque qui a conduit au déploiement du ransomware Fog, les auteurs de la menace auraient déposé le ransomware sur un serveur Hyper-V non protégé, tout en utilisant l’utilitaire rclone pour exfiltrer les données. Les autres déploiements de ransomwares ont échoué.

L’exploitation active de CVE-2024-40711 a invité un avis du NHS England, qui note que « les applications de sauvegarde et de reprise après sinistre d’entreprise sont des cibles précieuses pour les groupes de cybermenaces ».

Cette divulgation intervient alors que l’unité 42 de Palo Alto Networks a détaillé un successeur du ransomware INC nommé Lynx, actif depuis juillet 2024, ciblant les organisations des secteurs de la vente au détail, de l’immobilier, de l’architecture, de la finance et des services environnementaux aux États-Unis et au Royaume-Uni.

L’émergence de Lynx aurait été stimulée par la vente du code source du ransomware INC sur le marché clandestin criminel dès mars 2024, incitant les auteurs de logiciels malveillants à reconditionner le casier et à générer de nouvelles variantes.

« Le ransomware Lynx partage une partie importante de son code source avec le ransomware INC », Unité 42 dit. « Le rançongiciel INCC est apparu initialement en août 2023 et avait des variantes compatibles avec Windows et Linux. »

Cela fait également suite à un avis du Centre de coordination de la cybersécurité du secteur de la santé (HC3) du ministère américain de la Santé et des Services sociaux (HHS) selon lequel au moins une entité de soins de santé dans le pays a été victime de Ransomware Trinitéun autre acteur de ransomware relativement nouveau qui s’est fait connaître pour la première fois en mai 2024 et est considéré comme une nouvelle marque des ransomwares 2023Lock et Venus.

« Il s’agit d’un type de logiciel malveillant qui infiltre les systèmes via plusieurs vecteurs d’attaque, notamment les e-mails de phishing, les sites Web malveillants et l’exploitation des vulnérabilités logicielles », HC3 dit. « Une fois à l’intérieur du système, le ransomware Trinity utilise une stratégie de double extorsion pour cibler ses victimes. »

Des cyberattaques ont également été observées avec une variante du ransomware MedusaLocker baptisée BabyLockerKZ par un acteur malveillant à motivation financière connu pour être actif depuis octobre 2022, avec des cibles principalement situées dans les pays de l’UE et en Amérique du Sud.

« Cet attaquant utilise plusieurs outils d’attaque connus publiquement et des binaires vivant de l’extérieur (LoLBins), un ensemble d’outils construits par le même développeur (peut-être l’attaquant) pour faciliter le vol d’informations d’identification et les mouvements latéraux dans les organisations compromises », Talos chercheurs dit.

« Ces outils sont pour la plupart des wrappers autour d’outils accessibles au public qui incluent des fonctionnalités supplémentaires pour rationaliser le processus d’attaque et fournir des interfaces graphiques ou de ligne de commande. »