Des chercheurs en cybersécurité ont mis en lumière une nouvelle campagne de skimmer numérique qui exploite les techniques d’obscurcissement Unicode pour dissimuler un skimmer baptisé Mongol Skimmer.

« À première vue, ce qui ressortait, c’était l’obscurcissement du script, qui semblait un peu bizarre à cause de tous les caractères accentués », ont déclaré les chercheurs de Jscrambler. dit dans une analyse. « L’utilisation intensive de caractères Unicode, dont beaucoup sont invisibles, rend le code très difficile à lire pour les humains. »

Le script, à la base, s’est avéré exploiter Capacité de JavaScript d’utiliser n’importe quel caractère Unicode dans les identifiants pour masquer la fonctionnalité malveillante.

L’objectif final du malware est de voler les données sensibles saisies sur les pages de paiement ou d’administration du commerce électronique, y compris les informations financières, qui sont ensuite exfiltrées vers un serveur contrôlé par un attaquant.

Le skimmer, qui se manifeste généralement sous la forme d’un script en ligne sur des sites compromis qui récupère la charge utile réelle d’un serveur externe, tente également d’échapper aux efforts d’analyse et de débogage en désactivant certaines fonctions lorsque le navigateur Web outils de développement est ouvert.

« Le skimmer utilise des techniques bien connues pour garantir la compatibilité entre les différents navigateurs en employant des techniques de gestion d’événements modernes et anciennes », a déclaré Pedro Fortuna de Jscrambler. « Cela garantit qu’il peut cibler un large éventail d’utilisateurs, quelle que soit la version de leur navigateur. »

La société de protection et de conformité côté client a déclaré avoir également observé ce qu’elle a décrit comme une variante de chargeur « inhabituelle » qui charge le script skimmer uniquement dans les cas où des événements d’interaction de l’utilisateur tels que le défilement, les mouvements de la souris et démarrage tactile sont détectés.

Cette technique, ajoute-t-il, pourrait servir à la fois de mesure anti-bot efficace et de moyen de garantir que le chargement du skimmer ne provoque pas de goulots d’étranglement en termes de performances.

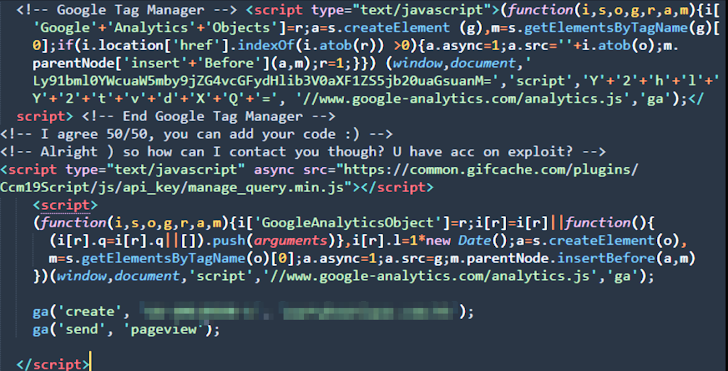

L’un des sites Magento compromis pour livrer le skimmer mongol aurait également été ciblé par un acteur d’écumeur séparéles deux clusters d’activités tirant parti des commentaires du code source pour interagir les uns avec les autres et diviser les bénéfices.

« 50/50 peut-être ? », a fait remarquer l’un des acteurs de la menace le 24 septembre 2024. Trois jours plus tard, l’autre groupe a répondu : « Je suis d’accord 50/50, vous pouvez ajouter votre code 🙂 »

Puis, le 30 septembre, le premier acteur menaçant a répondu en déclarant : « Très bien, alors comment puis-je vous contacter ? Vous avez accès à un exploit ? [sic] », faisant probablement référence au forum Exploit sur la cybercriminalité.

« Les techniques d’obscurcissement trouvées sur ce skimmer ont pu apparaître à un œil non averti comme une nouvelle méthode d’obscurcissement, mais ce n’était pas le cas », a noté Fortuna. « Il a utilisé d’anciennes techniques pour paraître plus obscurcies, mais elles sont tout aussi faciles à inverser. »