Un acteur malveillant peu connu suivi comme Chacal doré a été lié à une série de cyberattaques ciblant des ambassades et des organisations gouvernementales dans le but d’infiltrer des systèmes isolés à l’aide de deux ensembles d’outils sur mesure disparates.

Parmi les victimes figurent une ambassade d’Asie du Sud en Biélorussie et une organisation du gouvernement de l’Union européenne (UE), a indiqué la société slovaque de cybersécurité ESET.

« Le but ultime de GoldenJackal semble être de voler des informations confidentielles, notamment sur des machines très connues qui pourraient ne pas être connectées à Internet », explique le chercheur en sécurité Matías Porolli. noté dans une analyse exhaustive.

GoldenJackal a été révélé pour la première fois en mai 2023, lorsque le fournisseur de sécurité russe Kaspersky a détaillé les attaques du groupe de menaces contre des entités gouvernementales et diplomatiques au Moyen-Orient et en Asie du Sud. Les origines de l’adversaire remontent au moins à 2019.

Une caractéristique importante de ces intrusions est l’utilisation d’un ver nommé JackalWorm, capable d’infecter les clés USB connectées et de délivrer un cheval de Troie baptisé JackalControl.

Bien que les informations soient insuffisantes pour lier de manière concluante ces activités à une menace spécifique d’un État-nation, il existe un certain chevauchement tactique avec des outils malveillants utilisés dans les campagnes liées à Turla et MoustachedBouncer, cette dernière ayant également ciblé des ambassades étrangères en Biélorussie.

ESET a déclaré avoir découvert des artefacts GoldenJackal dans une ambassade d’Asie du Sud en Biélorussie en août et septembre 2019, puis à nouveau en juillet 2021. Il est particulièrement intéressant de savoir comment l’acteur menaçant a également réussi à déployer un ensemble d’outils complètement remanié entre mai 2022 et mars 2024 contre un pays de l’UE. entité gouvernementale.

« Avec le niveau de sophistication requis, il est assez inhabituel qu’en cinq ans, GoldenJackal ait réussi à construire et à déployer non pas un, mais deux ensembles d’outils distincts conçus pour compromettre les systèmes à air isolé », a souligné Porolli. « Cela témoigne de l’ingéniosité du groupe. »

L’attaque contre l’ambassade d’Asie du Sud en Biélorussie aurait eu recours à trois familles de logiciels malveillants différentes, en plus de JackalControl, JackalSteal et JackalWorm –

- GoldenDealerqui est utilisé pour fournir des exécutables au système isolé via des clés USB compromises

- Hurlement d’orune porte dérobée modulaire avec des capacités pour voler des fichiers, créer des tâches planifiées, télécharger/télécharger des fichiers vers et depuis un serveur distant et créer un tunnel SSH, et

- GoldenRoboun outil de collecte de fichiers et d’exfiltration de données

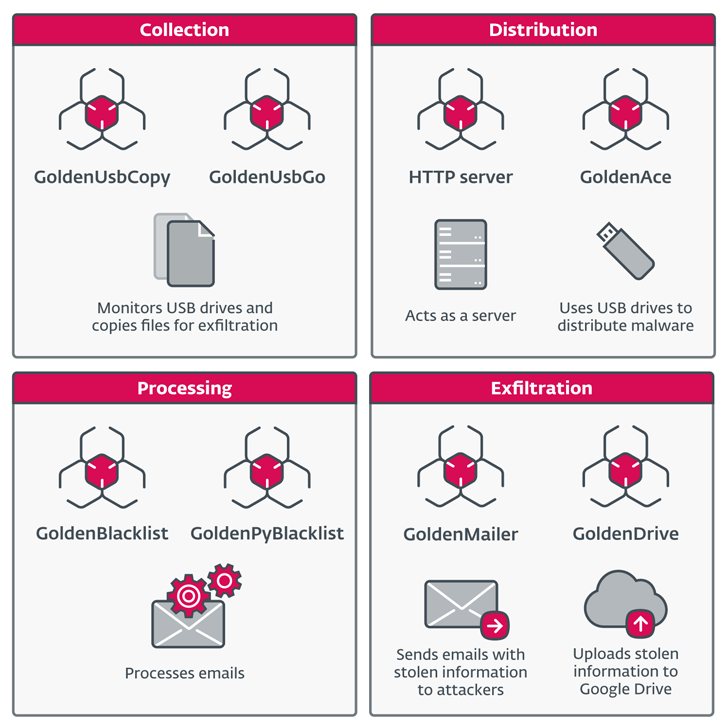

En revanche, les attaques ciblant l’organisation gouvernementale anonyme en Europe s’appuient sur un tout nouvel ensemble d’outils malveillants principalement écrits en Go. Ils sont conçus pour collecter des fichiers à partir de clés USB, propager des logiciels malveillants via des clés USB, exfiltrer des données et utiliser certains serveurs de machines comme serveurs intermédiaires pour distribuer des charges utiles à d’autres hôtes.

- GoldenUsbCopie et son successeur amélioré DoréUsbGoqui surveille les clés USB et copie les fichiers pour l’exfiltration

- As d’orqui est utilisé pour propager le logiciel malveillant, y compris une version allégée de JackalWorm, vers d’autres systèmes (pas nécessairement ceux qui sont isolés) à l’aide de clés USB.

- Liste noire dorée et son implémentation Python Liste noire GoldenPyqui sont conçus pour traiter les messages électroniques intéressants en vue d’une exfiltration ultérieure

- GoldenMailerqui envoie les informations volées aux attaquants par e-mail

- GoldenDrivequi télécharge les informations volées sur Google Drive

On ne sait actuellement pas comment GoldenJackal parvient à obtenir un compromis initial pour violer les environnements cibles. Cependant, Kaspersky a déjà fait allusion à la possibilité d’installer des chevaux de Troie Skype et des documents Microsoft Word malveillants comme points d’entrée.

GoldenDealer, qui est déjà présent dans un ordinateur connecté à Internet et fourni via un mécanisme encore indéterminé, entre en action lorsqu’une clé USB est insérée, provoquant sa copie ainsi qu’un composant de ver inconnu dans le périphérique amovible.

On soupçonne que le composant inconnu est exécuté lorsque la clé USB infectée est connectée au système à air isolé, après quoi GoldenDealer enregistre les informations sur la machine sur la clé USB.

Lorsque le périphérique USB est inséré une deuxième fois dans la machine connectée à Internet susmentionnée, GoldenDealer transmet les informations stockées dans le lecteur à un serveur externe, qui répond ensuite avec les charges utiles appropriées à exécuter sur le système à air isolé.

Le malware est également responsable de la copie des exécutables téléchargés sur la clé USB. Dans la dernière étape, lorsque l’appareil est à nouveau connecté à la machine à air isolé, GoldenDealer prend les exécutables copiés et les exécute.

De son côté, GoldenRobo s’exécute également sur le PC connecté à Internet et est équipé pour récupérer les fichiers de la clé USB et les transmettre au serveur contrôlé par l’attaquant. Le malware, écrit en Go, tire son nom de l’utilisation d’un utilitaire Windows légitime appelé robocopie pour copier les fichiers.

ESET a déclaré qu’il n’avait pas encore découvert de module distinct qui se chargerait de copier les fichiers de l’ordinateur isolé vers la clé USB elle-même.

« Le fait de réussir à déployer deux ensembles d’outils distincts pour pénétrer dans des réseaux isolés en seulement cinq ans montre que GoldenJackal est un acteur malveillant sophistiqué et conscient de la segmentation du réseau utilisée par ses cibles », a déclaré Porolli.