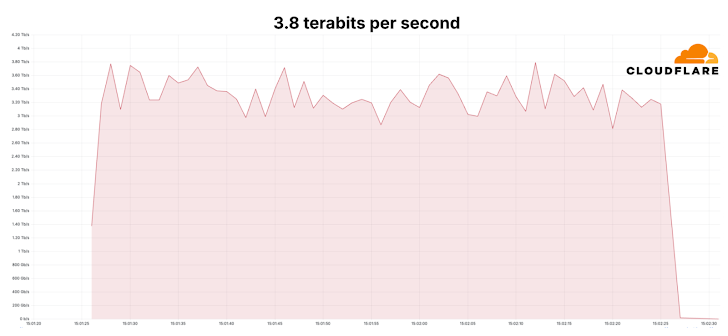

Cloudflare a révélé avoir atténué une attaque par déni de service distribué (DDoS) record qui a culminé à 3,8 térabits par seconde (Tbps) et a duré 65 secondes.

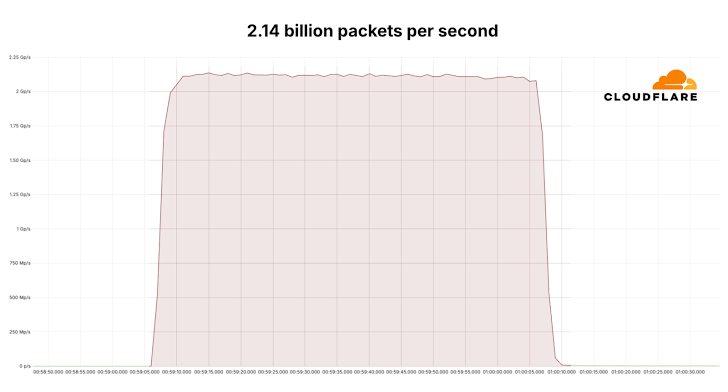

L’entreprise d’infrastructure et de sécurité web dit il a repoussé « plus d’une centaine de Attaques DDoS L3/4 tout au long du mois, avec beaucoup dépassant 2 milliards de paquets par seconde (Bpps) et 3 térabits par seconde (Tbps).

Les attaques DDoS hyper-volumétriques L3/4 sont en cours depuis début septembre 2024, a-t-il noté, ajoutant qu’elles ciblaient plusieurs clients des secteurs des services financiers, d’Internet et des télécommunications. L’activité n’a été attribuée à aucun acteur menaçant spécifique.

Le précédent record de la plus grande attaque DDoS volumétrique avait atteint un débit maximal de 3,47 Tbit/s en novembre 2021, ciblant un client Microsoft Azure anonyme en Asie.

Les attaques exploitent le protocole UDP (User Datagram Protocol) sur un port fixe, avec un flot de paquets provenant du Vietnam, de Russie, du Brésil, d’Espagne et des États-Unis. Ceux-ci incluent des appareils MikroTik, des DVR et des serveurs Web compromis.

Cloudflare a déclaré que les attaques à haut débit émanent probablement d’un vaste botnet comprenant des routeurs domestiques ASUS infectés qui sont exploités à l’aide d’une faille critique récemment révélée (CVE-2024-3080, score CVSS : 9,8).

Selon statistiques Selon la société de gestion de surface d’attaque Censys, un peu plus de 157 000 modèles de routeurs ASUS étaient potentiellement affectés par cette vulnérabilité au 21 juin 2024. La majorité de ces appareils sont situés aux États-Unis, à Hong Kong et en Chine.

L’objectif final de la campagne, selon Cloudflare, est d’épuiser la bande passante réseau de cette cible ainsi que les cycles CPU, empêchant ainsi les utilisateurs légitimes d’accéder au service.

« Pour vous défendre contre les attaques à débit de paquets élevé, vous devez être capable d’inspecter et d’éliminer les mauvais paquets en utilisant le moins de cycles CPU possible, en laissant suffisamment de CPU pour traiter les bons paquets », a déclaré la société.

« De nombreux services cloud avec une capacité insuffisante, ainsi que l’utilisation d’équipements sur site, ne suffisent pas à se défendre contre des attaques DDoS de cette ampleur, car l’utilisation élevée de la bande passante qui peut obstruer les liaisons Internet et le débit de paquets élevé qui peut planter des appareils en ligne.

Les banques, les services financiers et les services publics sont une cible privilégiée des attaques DDoS, ayant connu une hausse de 55 % au cours des quatre dernières années, selon la société de surveillance des performances du réseau NETSCOUT. Rien qu’au premier semestre 2024, les attaques volumétriques ont augmenté de 30 %.

L’augmentation de la fréquence des attaques DDoS, principalement due aux activités hacktivistes ciblant des organisations et des industries mondiales, s’est également accompagnée de l’utilisation du DNS sur HTTPS (DoH) pour le commandement et le contrôle (C2) dans le but de faciliter la détection. stimulant.

« La tendance à mettre en œuvre une infrastructure de botnet C2 distribuée, utilisant les robots comme nœuds de contrôle, complique encore davantage les efforts de défense, car ce ne sont pas seulement les activités DDoS entrantes, mais également les activités sortantes des systèmes infectés par des robots qui doivent être triées et bloquées », NETSCOUT dit.

Ce développement intervient alors qu’Akamai a révélé que les vulnérabilités CUPS (Common UNIX Printing System) récemment révélées sous Linux pourraient être un vecteur viable pour monter des attaques DDoS avec un facteur d’amplification de 600x en quelques secondes seulement.

L’analyse de l’entreprise a révélé que plus de 58 000 (34 %) sur les quelque 198 000 appareils accessibles sur l’Internet public pourraient être utilisés pour mener des attaques DDoS.

« Le problème survient lorsqu’un attaquant envoie un paquet contrefait spécifiant l’adresse d’une cible comme imprimante à ajouter », ont déclaré les chercheurs Larry Cashdollar, Kyle Lefton et Chad Seaman. dit.

« Pour chaque paquet envoyé, le serveur CUPS vulnérable générera une requête IPP/HTTP plus volumineuse et partiellement contrôlée par l’attaquant, dirigée vers la cible spécifiée. En conséquence, non seulement la cible est affectée, mais l’hôte du serveur CUPS devient également un victime, car l’attaque consomme la bande passante de son réseau et ses ressources CPU.

On estime qu’environ 7 171 hôtes ont des services CUPS exposés via TCP et sont vulnérables à CVE-2024-47176, Censys. ditle qualifiant de sous-estimation en raison du fait que « plus de services CUPS semblent être accessibles via UDP que TCP ».

Il est conseillé aux organisations d’envisager de supprimer CUPS si la fonctionnalité d’impression n’est pas nécessaire et de pare-feu les ports de service (UDP/631) dans les cas où ils sont accessibles depuis l’Internet plus large.