Une nouvelle vague d’actions internationales d’application de la loi a conduit à quatre arrestations et au retrait de neuf serveurs liés à l’opération de ransomware LockBit (alias Bitwise Spider), marquant la dernière salve contre ce qui était autrefois un groupe prolifique motivé par des motivations financières.

Cela inclut l’arrestation d’un développeur présumé de LockBit en France alors qu’il était en vacances hors de Russie, de deux individus au Royaume-Uni qui auraient soutenu une filiale et d’un administrateur d’un service d’hébergement pare-balles en Espagne utilisé par le groupe de ransomware Europol. dit dans une déclaration.

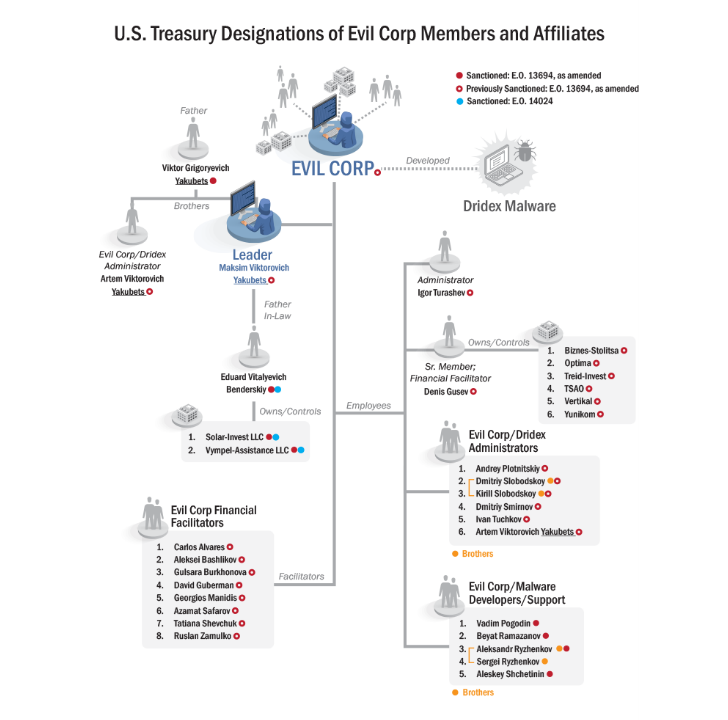

Parallèlement, les autorités ont dénoncé un ressortissant russe nommé Alexandre Ryjenkov (alias Beverley, Corbyn_Dallas, G, Guester et Kotosel) comme l’un des membres de haut rang du groupe de cybercriminalité Evil Corp, tout en le présentant simultanément comme un affilié de LockBit. Des sanctions ont également été annoncées contre sept individus et deux entités liés au gang de la cybercriminalité.

« Les États-Unis, en étroite coordination avec nos alliés et partenaires, notamment par le biais de la Counter Ransomware Initiative, continueront de dénoncer et de perturber les réseaux criminels qui cherchent à tirer un profit personnel de la douleur et de la souffrance de leurs victimes. » dit Sous-secrétaire par intérim du Trésor chargé du terrorisme et du renseignement financier, Bradley T. Smith.

Le développement, qui fait partie d’un exercice collaboratif baptisé Opération Cronos, intervient près de huit mois après la saisie de l’infrastructure en ligne de LockBit. Cela fait également suite aux sanctions imposées à l’encontre de Dmitry Yuryevich Khoroshev, qui s’est révélé être l’administrateur et l’individu derrière le personnage de « LockBitSupp ».

Au total, 16 personnes faisant partie d’Evil Corp ont été sanctionné Par le Royaume-Uni Également suivi sous les noms de Gold Drake et Indrik Spider, le tristement célèbre groupe de hackers est actif depuis 2014, ciblant les banques et les institutions financières dans le but ultime de voler les informations d’identification et les informations financières des utilisateurs afin de faciliter les transferts de fonds non autorisés.

Le groupe, responsable du développement et de la distribution du malware Dridex (alias Bugat), a déjà été observé en train de déployer LockBit et d’autres souches de ransomware en 2022 afin de contourner les sanctions imposées contre le groupe en décembre 2019, dont les membres clés Maksim Yakubets et Igor Tourachev.

Ryzhenkov a été décrit par la National Crime Agency (NCA) du Royaume-Uni comme le bras droit de Yakubets, auprès du ministère américain de la Justice (DoJ). accusant lui de déployer le ransomware BitPaymer pour cibler les victimes à travers le pays depuis au moins juin 2017.

« Ryzhenkov a utilisé le nom d’affilié Beverley, a réalisé plus de 60 versions du ransomware LockBit et a cherché à extorquer au moins 100 millions de dollars aux victimes sous forme de demandes de rançon », ont déclaré des responsables. « Ryzhenkov a également été lié à l’alias mx1r et associé à UNC2165 (une évolution des acteurs affiliés à Evil Corp). »

De plus, le frère de Ryzhenkov, Sergey Ryzhenkov, qui utiliserait le pseudonyme en ligne Epoch, a été lié à BitPaymer, par la société de cybersécurité Crowdstrike, qui a aidé la NCA dans ses efforts.

« Tout au long de l’année 2024, Indrik Spider a obtenu un premier accès à plusieurs entités via le service de distribution de logiciels malveillants Fake Browser Update (FBU), » noté. « L’adversaire a été vu pour la dernière fois en train de déployer LockBit lors d’un incident survenu au deuxième trimestre 2024. »

Parmi les personnes soumises à des sanctions figurent le père de Yakubets, Viktor Yakubets, et son beau-père, Eduard Benderskiy, un ancien haut responsable du FSB, soulignant le lien profond entre les groupes de cybercriminalité russes et le Kremlin.

« Le groupe était dans une position privilégiée, certains membres ayant des liens étroits avec l’Etat russe », a indiqué l’ANC. dit. « Benderskiy a joué un rôle clé dans leur relation avec les services de renseignement russes qui, avant 2019, ont chargé Evil Corp de mener des cyberattaques et des opérations d’espionnage contre les alliés de l’OTAN. »

« Après les sanctions et les inculpations américaines en décembre 2019, Benderskiy a utilisé sa grande influence auprès de l’État russe pour protéger le groupe, à la fois en assurant la sécurité des membres de haut rang et en veillant à ce qu’ils ne soient pas poursuivis par les autorités internes russes. »