Les chercheurs en cybersécurité ont divulgué que 5 % de toutes les boutiques Adobe Commerce et Magento ont été piratées par des acteurs malveillants en exploitant une vulnérabilité de sécurité baptisée CosmicSting.

Suivi comme CVE-2024-34102 (score CVSS : 9,8), la faille critique concerne une restriction inappropriée de la vulnérabilité de référence d’entité externe XML (XXE) qui pourrait entraîner l’exécution de code à distance. La lacune, attribuée à un chercheur nommé « guêpe spatiale, » a été corrigé par Adobe en juin 2024.

La société de sécurité néerlandaise Sansec, qui a décrit CosmicSting, considéré comme « le pire bug survenu dans les magasins Magento et Adobe Commerce en deux ans », a déclaré que les sites de commerce électronique sont compromis au rythme de trois à cinq par heure.

La faille a depuis été largement exploitée, ce qui a incité l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) à l’ajouter au catalogue des vulnérabilités exploitées connues (KEV) à la mi-juillet 2024.

Certaines de ces attaques impliquer utiliser la faille pour voler la clé de chiffrement secrète de Magento, qui est ensuite utilisée pour générer des jetons Web JSON (JWT) avec un accès API administratif complet. Les auteurs de la menace ont ensuite été observés profitant de l’API REST de Magento pour injecter des scripts malveillants.

Cela signifie également que l’application du dernier correctif à elle seule ne suffit pas à se protéger contre l’attaque, ce qui nécessite que les propriétaires de sites prennent des mesures pour faites pivoter les clés de cryptage.

Les attaques ultérieures observées en août 2024 ont enchaîné CosmicSting avec CNEXT (CVE-2024-2961), une vulnérabilité dans la bibliothèque iconv au sein de la bibliothèque GNU C (alias glibc), permettant d’exécuter du code à distance.

« CosmicSting (CVE-2024-34102) permet la lecture arbitraire de fichiers sur des systèmes non corrigés. Lorsqu’il est combiné avec CNEXT (CVE-2024-2961), les acteurs malveillants peuvent passer à l’exécution de code à distance, prenant le contrôle de l’ensemble du système », a déclaré Sansec. noté.

L’objectif final des compromissions est d’établir un accès persistant et secret sur l’hôte via GSocket et d’insérer des scripts malveillants qui permettent l’exécution de JavaScript arbitraire reçu de l’attaquant afin de voler les données de paiement saisies par les utilisateurs sur les sites.

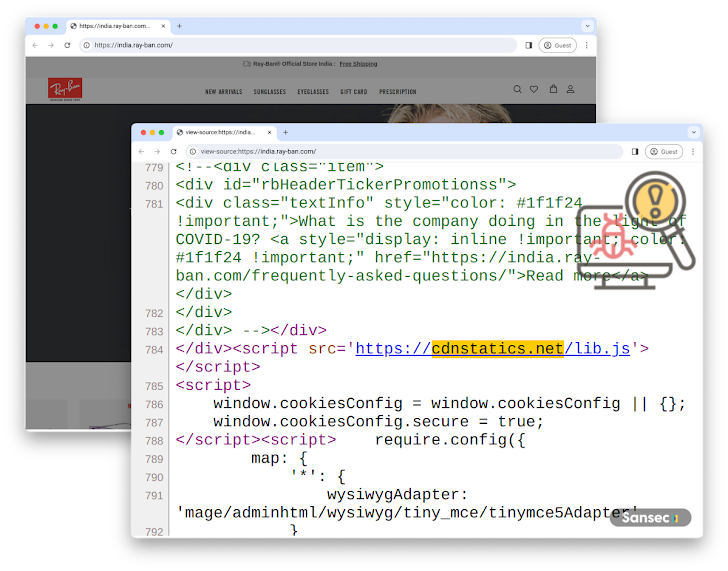

Les dernières découvertes montrent que plusieurs entreprises, dont Ray Ban, National Geographic, Cisco, Whirlpool et Segway, ont été victimes des attaques de CosmicSting, avec au moins sept groupes distincts participant aux efforts d’exploitation :

- Groupe Bobryqui utilise le codage des espaces pour masquer le code qui exécute un écumeur de paiement hébergé sur un serveur distant

- Groupe Polyovkiqui utilise une injection de cdnstatics.net/lib.js

- Groupe Surkiqui utilise le codage XOR pour masquer le code JavaScript

- Groupe Burundukiqui accède à un code de skimmer dynamique à partir d’un WebSocket à l’adresse wss://jgueurystatic[.]xyz:8101

- Groupe Ondatriequi utilise un malware de chargement JavaScript personnalisé pour injecter de faux formulaires de paiement imitant ceux légitimes utilisés par les sites marchands.

- Groupe Khomyakiqui exfiltre les informations de paiement vers des domaines incluant un URI à 2 caractères (« rextension[.]net/za/ »)

- Groupe Belkiqui utilise CosmicSting avec CNEXT pour installer des portes dérobées et des logiciels malveillants écumeurs

« Il est fortement conseillé aux commerçants de passer à la dernière version de Magento ou d’Adobe Commerce », a déclaré Sansec. « Ils devraient également alterner les clés de chiffrement secrètes et veiller à ce que les anciennes clés soient invalidées. »