Un peu plus d’une douzaine de nouvelles vulnérabilités de sécurité ont été découvertes dans les routeurs résidentiels et d’entreprise fabriqués par DrayTek et pourraient être exploitées pour prendre le contrôle des appareils sensibles.

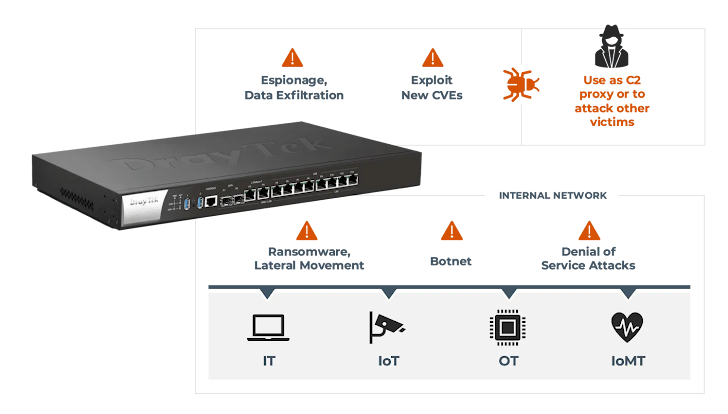

« Ces vulnérabilités pourraient permettre aux attaquants de prendre le contrôle d’un routeur en injectant du code malveillant, leur permettant ainsi de persister sur l’appareil et de l’utiliser comme passerelle vers les réseaux d’entreprise », a déclaré Forescout Vedere Labs dans un communiqué technique. rapport partagé avec The Hacker News.

Sur les 14 failles de sécurité, deux sont classées critiques, neuf sont classées comme élevées et trois sont classées de gravité moyenne. La plus critique des lacunes est une faille qui a reçu la note CVSS maximale de 10,0.

Il s’agit d’un bug de dépassement de tampon dans la fonction « GetCGI() » de l’interface Web pouvant conduire à un déni de service (DoS) ou à une exécution de code à distance (RCE) lors du traitement des paramètres de la chaîne de requête.

Une autre vulnérabilité critique concerne un cas d’injection de commandes du système d’exploitation (OS) dans le binaire « recvCmd » utilisé pour les communications entre l’hôte et le système d’exploitation invité.

Les 12 défauts restants sont répertoriés ci-dessous –

- Utilisation des mêmes informations d’identification d’administrateur sur l’ensemble du système, entraînant une compromission complète du système (score CVSS : 7,5)

- Une vulnérabilité de cross-site scripting (XSS) reflétée dans l’interface utilisateur Web (score CVSS : 7,5)

- Une vulnérabilité XSS stockée dans l’interface utilisateur Web lors de la configuration d’un message d’accueil personnalisé après la connexion (score CVSS : 4,9)

- Une vulnérabilité XSS stockée dans l’interface utilisateur Web lors de la configuration d’un nom de routeur personnalisé à afficher aux utilisateurs (score CVSS : 4,9)

- Une vulnérabilité XSS reflétée dans la page de connexion de l’interface utilisateur Web (score CVSS : 4,9)

- Vulnérabilités de dépassement de tampon dans les pages CGI de l’interface utilisateur Web « /cgi-bin/v2x00.cgi » et « /cgi-bin/cgiwcg.cgi » conduisant à un DoS ou à un RCE (score CVSS : 7,2)

- Vulnérabilités de débordement de tampon dans les pages CGI de l’interface utilisateur Web conduisant à DoS ou RCE (score CVSS : 7,2)

- Une vulnérabilité de dépassement de tampon de pile dans la page « /cgi-bin/ipfedr.cgi » de l’interface utilisateur Web menant à DoS ou RCE (score CVSS : 7,2)

- Plusieurs vulnérabilités de débordement de tampon dans l’interface utilisateur Web conduisant à un DoS ou à un RCE (score CVSS : 7,2)

- Une vulnérabilité de dépassement de tampon basée sur le tas dans la fonction ft_payloads_dns() de l’interface utilisateur Web conduisant à un DoS (score CVSS : 7,2)

- Une vulnérabilité d’écriture hors limites dans l’interface utilisateur Web conduisant à un DoS ou à un RCE (score CVSS : 7,2)

- Une vulnérabilité de divulgation d’informations dans le backend du serveur Web pour l’interface utilisateur Web qui pourrait permettre à un acteur malveillant d’effectuer une attaque d’adversaire au milieu (AitM) (score CVSS : 7,6)

L’analyse de Forescout trouvé que plus de 704 000 routeurs DrayTek ont leur interface utilisateur Web exposée à Internet, ce qui en fait une surface riche en attaques pour les acteurs malveillants. La majorité des cas exposés se trouvent aux États-Unis, suivis du Vietnam, des Pays-Bas, de Taiwan et de l’Australie.

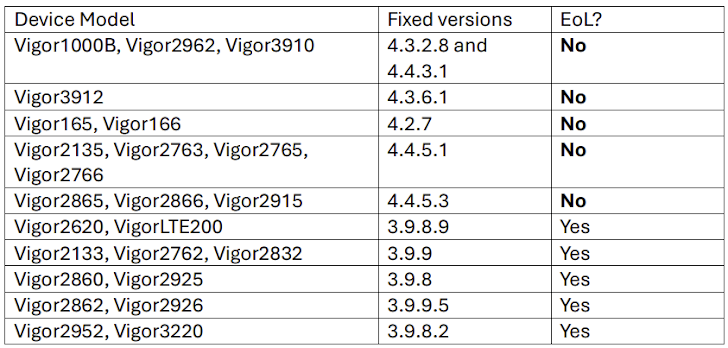

Suite à une divulgation responsable, des correctifs pour toutes les failles identifiées ont été libéré par DrayTek, avec la vulnérabilité maximale également traitée dans 11 modèles de fin de vie (EoL).

« Une protection complète contre les nouvelles vulnérabilités nécessite l’application de correctifs aux appareils exécutant les logiciels concernés », a déclaré Forescout. « Si l’accès à distance est activé sur votre routeur, désactivez-le s’il n’est pas nécessaire. Utilisez une liste de contrôle d’accès (ACL) et une authentification à deux facteurs (2FA) si possible. »

Cette évolution intervient alors que les agences de cybersécurité d’Australie, du Canada, d’Allemagne, du Japon, des Pays-Bas, de Nouvelle-Zélande, de Corée du Sud, du Royaume-Uni et des États-Unis ont publié des directives conjointes à l’intention des organisations d’infrastructures critiques afin de les aider à maintenir un environnement de technologie opérationnelle (OT) sûr et sécurisé. .

Le document, intitulé « Principes de cybersécurité des technologies opérationnelles », décrit six règles fondamentales :

- La sécurité est primordiale

- La connaissance du métier est cruciale

- Les données OT sont extrêmement précieuses et doivent être protégées

- Segmentez et séparez l’OT de tous les autres réseaux

- La chaîne d’approvisionnement doit être sécurisée

- Les humains sont essentiels à la cybersécurité des OT

« Filtrer rapidement les décisions pour identifier celles qui ont un impact sur la sécurité de l’OT améliorera la prise de décisions solides, éclairées et complètes qui favorisent la sûreté, la sécurité et la continuité des activités lors de la conception, de la mise en œuvre et de la gestion des environnements OT », affirment les agences. dit.