Les auteurs de la menace derrière le voleur d’informations Rhadamanthys ont ajouté de nouvelles fonctionnalités avancées au malware, notamment l’utilisation de l’intelligence artificielle (IA) pour la reconnaissance optique de caractères (OCR) dans le cadre de ce qu’on appelle la « reconnaissance d’images de phrases de départ ».

« Cela permet à Rhadamanthys d’extraire les phrases de départ du portefeuille de crypto-monnaie à partir d’images, ce qui en fait une menace très puissante pour quiconque négocie des crypto-monnaies », a déclaré le groupe Insikt de Recorded Future. dit dans une analyse de la version 0.7.0 du malware.

« Le malware peut reconnaître les images de phrases de départ côté client et les renvoyer au serveur de commande et de contrôle (C2) pour une exploitation ultérieure. »

Découvert pour la première fois dans la nature en septembre 2022, Rhadamanthys est devenu l’un des voleurs d’informations les plus puissants annoncés sous le modèle malware-as-a-service (MaaS), aux côtés de Lumma et d’autres.

Le malware continue d’avoir une présence active malgré les interdictions de forums clandestins comme Exploit et XSS pour cibler des entités en Russie et dans l’ex-Union soviétique, avec son développeur, qui s’appelle « kingcrete » (alias « kingcrete2022 »), trouvant des moyens commercialiser les nouvelles versions sur Telegram, Jabber et TOX.

L’entreprise de cybersécurité, qui devrait être acquis par Mastercard pour 2,65 milliards de dollars, a déclaré que le voleur est vendu sur la base d’un abonnement pour 250 dollars par mois (ou 550 dollars pour 90 jours), permettant à ses clients de récolter un large éventail d’informations sensibles sur des hôtes compromis.

Cela inclut les informations système, les informations d’identification, les portefeuilles de crypto-monnaie, les mots de passe du navigateur, les cookies et les données stockées dans diverses applications, tout en prenant simultanément des mesures pour compliquer les efforts d’analyse dans les environnements sandbox.

La version 0.7.0, la version la plus récente de Rhadamanthys publiée en juin 2024, améliore considérablement son prédécesseur 0.6.0, sorti en février 2024.

Il comprend une « réécriture complète des frameworks côté client et côté serveur, améliorant la stabilité d’exécution du programme », a noté Recorded Future. « De plus, 30 algorithmes de craquage de portefeuille, des graphiques basés sur l’IA et une reconnaissance PDF pour l’extraction de phrases ont été ajoutés. La capacité d’extraction de texte a été améliorée pour identifier plusieurs phrases enregistrées. »

Une fonctionnalité permettant aux acteurs malveillants d’exécuter et d’installer des fichiers Microsoft Software Installer (MSI) est également incluse dans un effort apparent pour échapper à la détection par les solutions de sécurité installées sur l’hôte. Il contient en outre un paramètre permettant d’empêcher la réexécution dans un délai configurable.

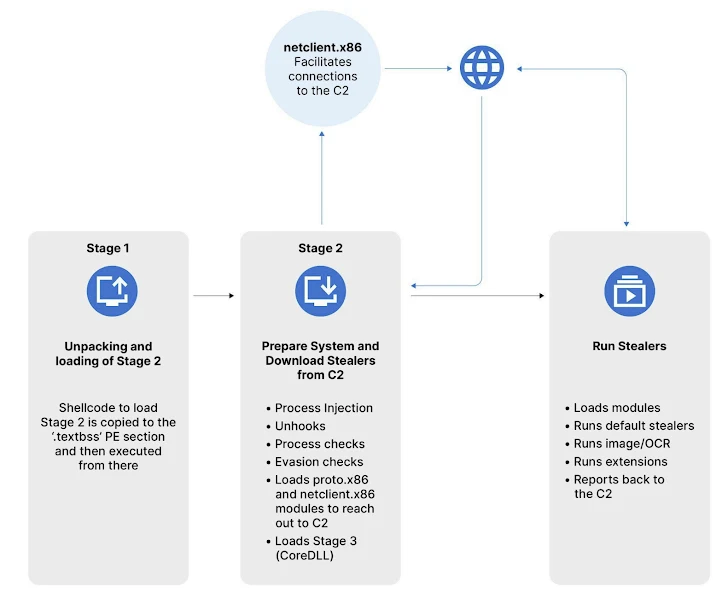

|

| Chaîne d’infection de haut niveau de Rhadamanthys |

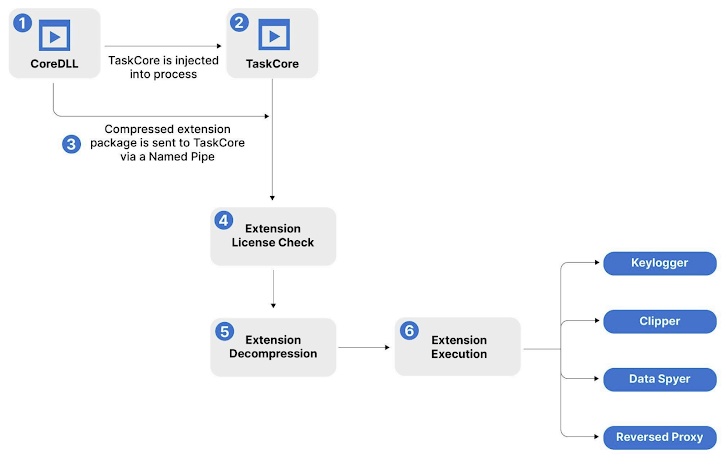

Un aspect remarquable de Rhadamanthys est son système de plugins qui peut augmenter ses capacités avec un enregistreur de frappe, un clipper de crypto-monnaie et une fonctionnalité de proxy inverse.

« Rhadamanthys est un choix populaire pour les cybercriminels », a déclaré Recorded Future. « Associée à son développement rapide et à ses nouvelles fonctionnalités innovantes, il s’agit d’une menace redoutable dont toutes les organisations devraient être conscientes. »

Ce développement intervient alors que Mandiant, propriété de Google, a détaillé l’utilisation par Lumma Stealer d’une indirection de flux de contrôle personnalisée pour manipuler l’exécution du malware.

« Cette technique contrecarre tous les outils d’analyse binaire, notamment IDA Pro et Ghidra, entravant considérablement non seulement le processus d’ingénierie inverse, mais également les outils d’automatisation conçus pour capturer les artefacts d’exécution et générer des détections », chercheurs Nino Isakovic et Chuong Dong. dit.

Rhadamanthys et Lumma, ainsi que d’autres familles de malwares voleurs comme Meduza, StealC, Vidar et WhiteSnake, ont également été découverts. publier des mises à jour ces dernières semaines pour collecter les cookies du navigateur Web Chrome, contournant ainsi les mécanismes de sécurité nouvellement introduits tels que le cryptage lié aux applications.

En plus de cela, les développeurs derrière WhiteSnake Stealer ont ajouté la possibilité d’extraire les codes CVC des cartes de crédit stockées dans Chrome, soulignant la nature en constante évolution du paysage des logiciels malveillants.

Ce n’est pas tout. Les chercheurs ont identifié une campagne de malware Amadey qui déploie un script AutoIt, qui lance ensuite le navigateur de la victime dans mode kiosque pour les forcer à saisir les identifiants de leur compte Google. Les informations de connexion sont stockées dans le magasin d’informations d’identification du navigateur sur le disque pour être récupérées ultérieurement par des voleurs tels que StealC.

Ces mises à jour continues font également suite à la découverte de nouveaux campagnes de téléchargement drive-by qui fournissent des voleurs d’informations en incitant les utilisateurs à copier et à exécuter manuellement du code PowerShell pour prouver qu’ils sont humains au moyen d’une page de vérification CAPTCHA trompeuse.

Dans le cadre de la campagne, les utilisateurs recherchant des services de streaming vidéo sur Google sont redirigés vers une URL malveillante qui les invite à appuyer sur le bouton Windows + R pour lancer le menu Exécuter, coller une commande PowerShell codée et l’exécuter, selon NuageSEK, eSentire, Unité 42 de Palo Alto Networkset Travaux sécurisés.

L’attaque, qui cible finalement des voleurs tels que Lumma, StealC et Vidar, est une variante de la campagne ClickFix documentée ces derniers mois par ReliaQuest, Proofpoint, McAfee Labs et Trellix.

« Ce nouveau vecteur d’attaque présente un risque important, car il contourne les contrôles de sécurité du navigateur en ouvrant une invite de commande », a déclaré Secureworks. « La victime est alors invitée à exécuter du code non autorisé directement sur son hôte. »

Des campagnes de phishing et de publicité malveillante ont également été observées distribuant Atomic macOS Stealer (AMOS), Rilideainsi qu’une nouvelle variante d’un malware voleur appelé Enregistreur de frappe serpent (alias 404 Keylogger ou KrakenKeylogger).

En outre, des voleurs d’informations comme Atomic, Rhadamanthys et StealC ont été au cœur de plus de 30 campagnes d’escroquerie orchestrées par un gang de cybercriminels connu sous le nom de Marko Polo pour voler des cryptomonnaies sur toutes les plateformes en se faisant passer pour des marques légitimes dans les jeux en ligne, les réunions virtuelles et les logiciels de productivité. et crypto-monnaie.

« Marko Polo cible principalement les joueurs, les influenceurs de crypto-monnaie et les développeurs de logiciels via le spear phishing sur les réseaux sociaux, soulignant ainsi l’accent mis sur les victimes expertes en technologie », Recorded Future ditajoutant « des dizaines de milliers d’appareils ont probablement été compromis dans le monde ».