Pas moins de 25 sites Web liés à la minorité kurde ont été compromis dans le cadre d’une attaque visant à récolter des informations sensibles depuis plus d’un an et demi.

La société française de cybersécurité Sekoia, qui a divulgué les détails de la campagne baptisée SilentSelfie, a décrit l’intrusion comme étant de longue durée, les premiers signes d’infection étant détectés dès décembre 2022.

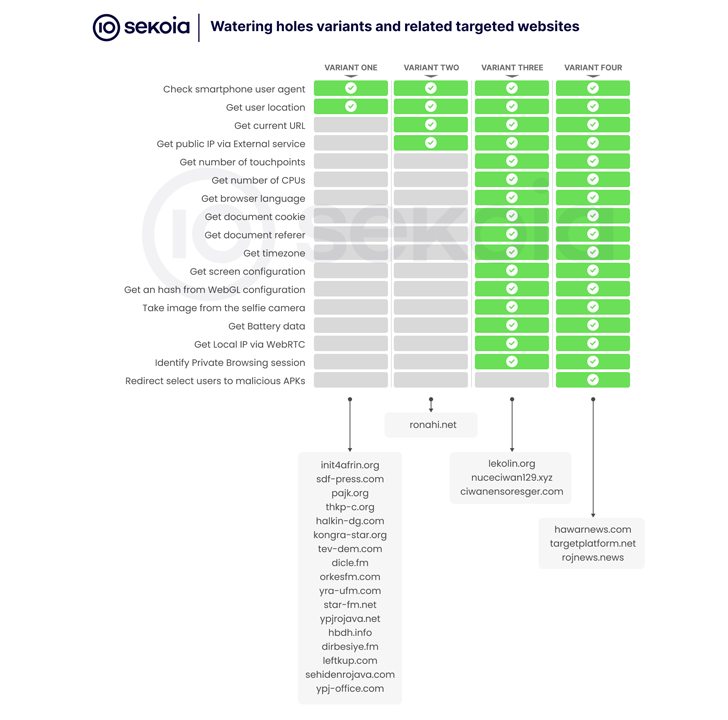

Les compromissions stratégiques du Web sont conçues pour fournir quatre variantes différentes d’un cadre de vol d’informations, ajoute-t-il.

« Celles-ci allaient des plus simples, qui volaient simplement la localisation de l’utilisateur, aux plus complexes qui enregistraient des images de la caméra selfie et amenaient des utilisateurs sélectionnés à installer un APK malveillant, c’est-à-dire une application utilisée sur Android », expliquent les chercheurs en sécurité Félix Aimé et Maxime A. dit dans un rapport de mercredi.

Les sites Web ciblés incluent la presse et les médias kurdes, l’administration du Rojava et ses forces armées, ceux liés aux partis politiques et organisations révolutionnaires d’extrême gauche de Turquie et des régions kurdes. Sekoia a déclaré à The Hacker News que la méthode exacte par laquelle ces sites Web ont été piratés reste incertaine.

Les attaques n’ont été attribuées à aucun acteur ou entité menaçante connue, ce qui indique l’émergence d’un nouveau groupe de menaces ciblant la communauté kurde, qui avait déjà été pointée du doigt par des groupes comme StrongPity et BladeHawk.

Plus tôt cette année, la société de sécurité néerlandaise Hunt & Hackett a également révélé que les sites Web kurdes aux Pays-Bas avaient été ciblés par un acteur menaçant lié à la Turquie connu sous le nom de Sea Turtle.

Les attaques de point d’eau se caractérisent par le déploiement d’un code JavaScript malveillant chargé de collecter divers types d’informations auprès des visiteurs du site, notamment leur emplacement, les données de l’appareil (par exemple, le nombre de processeurs, l’état de la batterie, la langue du navigateur, etc.) et les informations publiques. Adresse IP, entre autres.

Une variante du script de reconnaissance trouvée sur trois sites Internet (rojnews[.]nouvelles, hawarnews[.]com et plateforme cible[.]net.) a également été observé redirigeant les utilisateurs vers des fichiers APK Android malveillants, tandis que d’autres incluent la possibilité de suivre les utilisateurs via un cookie nommé « sessionIdVal ».

L’application Android, selon l’analyse de Sekoia, intègre le site Web lui-même en tant que WebView, tout en aspirant clandestinement les informations système, les listes de contacts, l’emplacement et les fichiers présents dans le stockage externe en fonction des autorisations qui lui sont accordées.

« Il convient de noter que ce code malveillant ne dispose d’aucun mécanisme de persistance mais n’est exécuté que lorsque l’utilisateur ouvre l’application RojNews », soulignent les chercheurs.

« Une fois que l’utilisateur ouvre l’application, et après 10 secondes, le service LocationHelper commence à baliser l’arrière-plan de l’URL rojnews[.]news/wp-includes/sitemaps/ via des requêtes HTTP POST, partageant l’emplacement actuel de l’utilisateur et attendant l’exécution des commandes. »

On ne sait pas grand-chose sur qui se cache derrière SilentSelfie, mais Sekoia a estimé que cela pourrait être l’œuvre du Gouvernement régional du Kurdistan d’Irak sur la base de l’arrestation du journaliste de RojNews Silêman Ehmed par les forces du PDK en octobre 2023. Il a été condamné à trois ans de prison en juillet 2024.

« Même si cette campagne de point d’eau est peu sophistiquée, elle se distingue par le nombre de sites Web kurdes touchés et par sa durée », ont déclaré les chercheurs. « Le faible niveau de sophistication de la campagne suggère qu’elle pourrait être l’œuvre d’un acteur malveillant non découvert, doté de capacités limitées et relativement nouveau dans le domaine. »