Les instances Selenium Grid exposées sur Internet sont ciblées par des acteurs malveillants pour des campagnes illicites d’extraction de cryptomonnaie et de proxyjacking.

« Selenium Grid est un serveur qui facilite l’exécution de cas de test en parallèle sur différents navigateurs et versions », expliquent les chercheurs de Cado Security Tara Gould et Nate Bill dit dans une analyse publiée aujourd’hui.

« Cependant, la configuration par défaut de Selenium Grid manque d’authentification, ce qui la rend vulnérable à l’exploitation par les acteurs malveillants. »

L’utilisation abusive d’instances Selenium Grid accessibles au public pour déployer des mineurs de crypto-monnaies a déjà été mise en évidence par la société de sécurité cloud Wiz fin juillet 2024 dans le cadre d’un groupe d’activités baptisé SeleniumGreed.

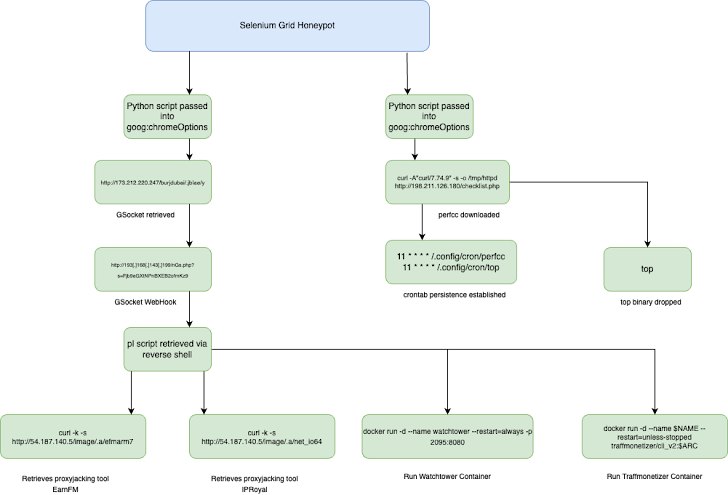

Cado, qui a observé deux campagnes différentes contre son serveur honeypot, a déclaré que les acteurs de la menace exploitent le manque de protections d’authentification pour mener des actions malveillantes.

Le premier d’entre eux s’appuie sur le «goog:chromeOptions » dictionnaire pour injecter un script Python codé en Base64 qui, à son tour, récupère un script nommé « y », qui est l’open source Prise GSocket coquille inversée.

Le shell inversé sert ensuite de support pour introduire la charge utile de l’étape suivante, un script bash nommé « pl » qui récupère IPRoyal Pawn et EarnFM à partir d’un serveur distant via les commandes curl et wget.

« IPRoyal Pawns est un service proxy résidentiel qui permet aux utilisateurs de vendre leur bande passante Internet en échange d’argent », a déclaré Cado.

« La connexion Internet de l’utilisateur est partagée avec le réseau IPRoyal, le service utilisant la bande passante comme proxy résidentiel, la rendant disponible à diverses fins, y compris à des fins malveillantes. »

EarnFM est également une solution proxy présentée comme un moyen « révolutionnaire » de « générer des revenus passifs en ligne en partageant simplement votre connexion Internet ».

La deuxième attaque, comme la campagne de proxyjacking, suit le même itinéraire pour délivrer un script bash via un script Python qui vérifie s’il s’exécute sur une machine 64 bits, puis procède à la suppression d’un binaire ELF basé sur Golang.

Le fichier ELF tente ensuite de passer à la racine en exploitant la faille PwnKit (CVE-2021-4043) et supprime un mineur de crypto-monnaie XMRig appelé perfcc.

« Étant donné que de nombreuses organisations s’appuient sur Selenium Grid pour tester leurs navigateurs Web, cette campagne met encore plus en évidence la manière dont les instances mal configurées peuvent être exploitées par des acteurs malveillants », ont déclaré les chercheurs. « Les utilisateurs doivent s’assurer que l’authentification est configurée, car elle n’est pas activée par défaut. »