Un « acteur parlant chinois simplifié » a été lié à une nouvelle campagne qui a ciblé plusieurs pays d’Asie et d’Europe dans le but final d’effectuer une manipulation du classement d’optimisation des moteurs de recherche (SEO).

Le cluster Black Hat SEO a été nommé Rang du Dragon par Cisco Talos, avec une empreinte victimologique dispersée à travers la Thaïlande, l’Inde, la Corée, la Belgique, les Pays-Bas et la Chine.

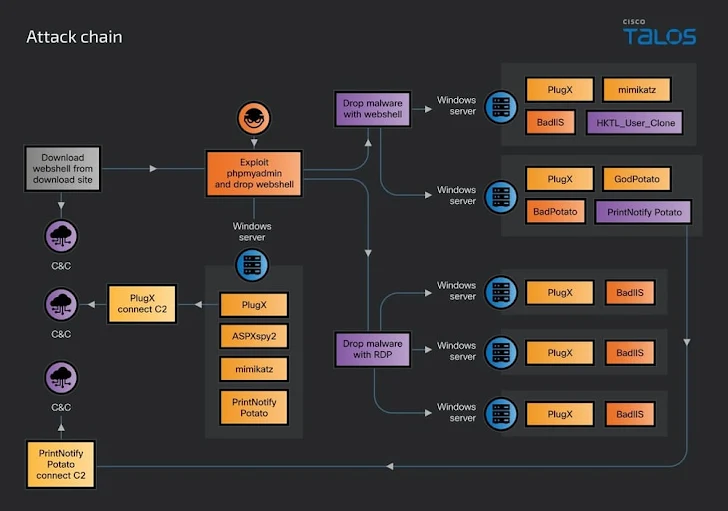

« DragonRank exploite les services d’application Web des cibles pour déployer un shell Web et l’utilise pour collecter des informations système et lancer des logiciels malveillants tels que PlugX et BadIIS, exécutant divers utilitaires de collecte d’informations d’identification », a déclaré le chercheur en sécurité Joey Chen. dit.

Les attaques ont conduit à la compromission de 35 services d’information sur Internet (IIS) serveurs dans le but final de déployer le malware BadIIS, qui a été documenté pour la première fois par ESET en août 2021.

Il est spécifiquement conçu pour faciliter les fraudes aux proxywares et au référencement en transformant le serveur IIS compromis en un point de relais pour les communications malveillantes entre ses clients (c’est-à-dire d’autres acteurs de la menace) et leurs victimes.

En plus de cela, il peut modifier le contenu fourni aux moteurs de recherche pour manipuler les algorithmes des moteurs de recherche et améliorer le classement d’autres sites Web intéressant les attaquants.

« L’un des aspects les plus surprenants de l’enquête est la polyvalence des logiciels malveillants IIS et la [detection of] « Il s’agit d’un système criminel de fraude au référencement, dans lequel des logiciels malveillants sont utilisés à mauvais escient pour manipuler les algorithmes des moteurs de recherche et contribuer à améliorer la réputation de sites Web tiers », a déclaré à l’époque la chercheuse en sécurité Zuzana Hromcova à The Hacker News.

La dernière série d’attaques mise en évidence par Talos couvre un large éventail de secteurs industriels, notamment la bijouterie, les médias, les services de recherche, les soins de santé, la production vidéo et télévisuelle, la fabrication, les transports, les organisations religieuses et spirituelles, les services informatiques, les affaires internationales, l’agriculture, les sports et le feng shui.

Les chaînes d’attaque commencent par exploiter les failles de sécurité connues dans les applications Web comme phpMyAdmin et WordPress pour abandonner le shell Web open source ASPXspy, qui agit ensuite comme un conduit pour introduire des outils supplémentaires dans l’environnement des cibles.

L’objectif principal de la campagne est de compromettre les serveurs IIS hébergeant les sites Web des entreprises, de les exploiter pour implanter le malware BadIIS et de les réutiliser efficacement comme rampe de lancement pour des opérations d’escroquerie en utilisant des mots-clés liés à la pornographie et au sexe.

Un autre aspect important du logiciel malveillant est sa capacité à se faire passer pour le robot d’exploration du moteur de recherche Google dans sa chaîne User-Agent lorsqu’il relaie la connexion au serveur de commande et de contrôle (C2), lui permettant ainsi de contourner certaines mesures de sécurité du site Web.

« Les auteurs de menaces manipulent le référencement naturel en modifiant ou en exploitant les algorithmes des moteurs de recherche pour améliorer le classement d’un site Web dans les résultats de recherche », a expliqué Chen. « Ils mènent ces attaques pour générer du trafic vers des sites malveillants, augmenter la visibilité de contenus frauduleux ou perturber la concurrence en gonflant ou en dégonflant artificiellement les classements. »

L’une des façons importantes dont DragonRank se distingue des autres groupes de cybercriminalité SEO black hat est la manière dont il tente de pénétrer des serveurs supplémentaires au sein du réseau de la cible et d’en garder le contrôle à l’aide de PlugX, une porte dérobée largement partagée par les acteurs de la menace chinoise et de divers programmes de collecte d’informations d’identification tels que Mimikatz, PrintNotifyPotato, BadPotato et GodPotato.

Bien que le malware PlugX utilisé dans les attaques s’appuie sur des techniques de chargement latéral de DLL, la DLL de chargement responsable du lancement de la charge utile cryptée utilise le mécanisme de gestion des exceptions structurées de Windows (SEH) pour tenter de garantir que le fichier légitime (c’est-à-dire le binaire susceptible de chargement latéral de DLL) peut charger le PlugX sans déclencher aucune alarme.

Les preuves découvertes par Talos indiquent que l’acteur de la menace maintient une présence sur Telegram sous le pseudonyme «tttseo » et l’application de messagerie instantanée QQ pour faciliter les transactions commerciales illégales avec des clients payants.

« Ces adversaires offrent également un service client apparemment de qualité, en adaptant les plans promotionnels pour répondre au mieux aux besoins de leurs clients », a ajouté Chen.

« Les clients peuvent soumettre les mots-clés et les sites Web qu’ils souhaitent promouvoir, et DragonRank élabore une stratégie adaptée à ces spécifications. Le groupe est également spécialisé dans le ciblage des promotions sur des pays et des langues spécifiques, garantissant une approche personnalisée et complète du marketing en ligne. »