Un acteur malveillant jusqu’alors non répertorié, ayant probablement des liens avec des groupes parlant chinois, a principalement ciblé les fabricants de drones à Taïwan dans le cadre d’une campagne de cyberattaques qui a débuté en 2024.

Trend Micro est suivi l’adversaire sous le surnom TIDRONEaffirmant que l’activité est motivée par l’espionnage étant donné l’accent mis sur les chaînes industrielles liées à l’armée.

Le vecteur d’accès initial exact utilisé pour violer les cibles est actuellement inconnu, l’analyse de Trend Micro révélant le déploiement de logiciels malveillants personnalisés tels que CXCLNT et CLNTEND à l’aide d’outils de bureau à distance comme UltraVNC.

Un point commun intéressant observé entre les différentes victimes est la présence du même logiciel de planification des ressources d’entreprise (ERP), ce qui soulève la possibilité d’une attaque de la chaîne d’approvisionnement.

Les chaînes d’attaque passent ensuite par trois étapes différentes conçues pour faciliter l’escalade des privilèges au moyen d’un contournement du contrôle d’accès utilisateur (UAC), d’un vidage des informations d’identification et d’une évasion de défense en désactivant les produits antivirus installés sur les hôtes.

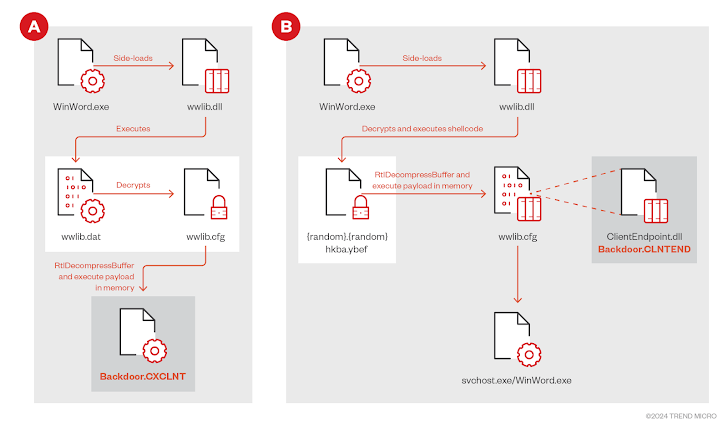

Les deux portes dérobées sont initiées par le chargement latéral d’une DLL malveillante via l’application Microsoft Word, permettant aux acteurs de la menace de récolter un large éventail d’informations sensibles,

CXCLNT est équipé de fonctionnalités de téléchargement et de chargement de fichiers de base, ainsi que de fonctionnalités permettant d’effacer les traces, de collecter des informations sur les victimes telles que les listes de fichiers et les noms d’ordinateurs, et de télécharger des fichiers exécutables portables (PE) et DLL de prochaine étape pour exécution.

CLNTEND, détecté pour la première fois en avril 2024, est un outil d’accès à distance (RAT) découvert qui prend en charge une plus large gamme de protocoles réseau pour la communication, notamment TCP, HTTP, HTTPS, TLS et SMB (port 445).

« La cohérence entre les temps de compilation des fichiers et le temps d’opération de l’acteur de la menace avec d’autres activités liées à l’espionnage chinois soutient l’évaluation selon laquelle cette campagne est probablement menée par un groupe de menace de langue chinoise encore non identifié », ont déclaré les chercheurs en sécurité Pierre Lee et Vickie Su.