Des entités gouvernementales anonymes au Moyen-Orient et en Malaisie sont la cible d’une cybercampagne persistante orchestrée par un acteur malveillant connu sous le nom de Tropic Trooper depuis juin 2023.

« Apercevoir ce groupe [Tactics, Techniques, and Procedures] « L’arrivée de ces nouveaux membres dans des entités gouvernementales critiques au Moyen-Orient, notamment celles liées aux études sur les droits de l’homme, marque pour eux une nouvelle étape stratégique », a déclaré Sherif Magdy, chercheur en sécurité chez Kaspersky. dit.

Le fournisseur russe de cybersécurité a déclaré avoir détecté l’activité en juin 2024 après avoir découvert une nouvelle version du Web Shell China Chopper, un outil partagé par de nombreux acteurs malveillants sinophones pour l’accès à distance aux serveurs compromis, sur un serveur Web public hébergeant un système de gestion de contenu open source (CMS) appelé Umbraco.

La chaîne d’attaque est conçue pour délivrer un implant de logiciel malveillant nommé Crowdoorune variante de la porte dérobée SparrowDoor documentée par ESET en septembre 2021. Les efforts ont finalement été infructueux.

Tropic Trooper, également connu sous les noms d’APT23, Earth Centaur, KeyBoy et Pirate Panda, est connu pour ses attaques contre les secteurs gouvernementaux, de la santé, des transports et de la haute technologie à Taiwan, Hong Kong et aux Philippines. Le collectif de langue chinoise est considéré comme actif depuis 2011 et partage des liens étroits avec un autre groupe d’intrusion suivi sous le nom de FamousSparrow.

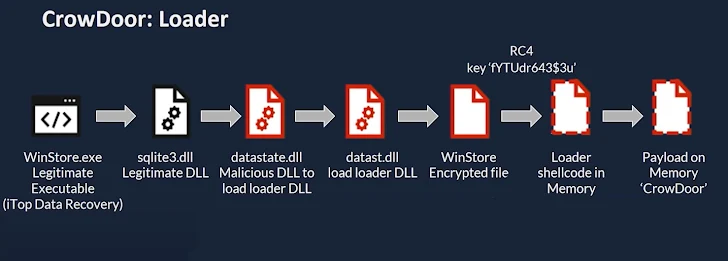

La dernière intrusion mise en évidence par Kaspersky est significative pour la compilation du shell Web China Chopper en tant que module .NET d’Umbraco CMS, avec une exploitation ultérieure conduisant au déploiement d’outils d’analyse du réseau, de mouvement latéral et d’évasion de défense, avant de lancer Crowdoor à l’aide de techniques de chargement latéral de DLL.

On soupçonne que les shells Web sont livrés en exploitant des vulnérabilités de sécurité connues dans les applications Web accessibles au public, telles qu’Adobe ColdFusion (CVE-2023-26360) et Microsoft Exchange Server (CVE-2021-34473, CVE-2021-34523et CVE-2021-31207).

Crowdoor, observé pour la première fois en juin 2023, fonctionne également comme un chargeur pour déposer Cobalt Strike et maintenir la persistance sur les hôtes infectés, tout en agissant également comme une porte dérobée pour récolter des informations sensibles, lancer un shell inversé, effacer d’autres fichiers malveillants et se terminer.

« Lorsque l’acteur s’est rendu compte que ses portes dérobées avaient été détectées, il a essayé de télécharger de nouveaux échantillons pour échapper à la détection, augmentant ainsi le risque que son nouvel ensemble d’échantillons soit détecté dans un avenir proche », a noté Magdy.

« L’importance de cette intrusion réside dans le fait qu’un acteur parlant chinois a ciblé une plateforme de gestion de contenu qui publiait des études sur les droits de l’homme au Moyen-Orient, en se concentrant spécifiquement sur la situation autour du conflit Israël-Hamas. »

« Notre analyse de cette intrusion a révélé que l’ensemble du système était la seule cible lors de l’attaque, indiquant une concentration délibérée sur ce contenu spécifique. »